BUUCTF通关之路 - Misc Part 10

原创BUUCTF通关之路 - Misc Part 10

原创

不知不觉也第十篇了,继续加油,感谢大家支持,觉得不错的给我点点赞,感谢各位大佬!

1. [ACTF新生赛2020]music

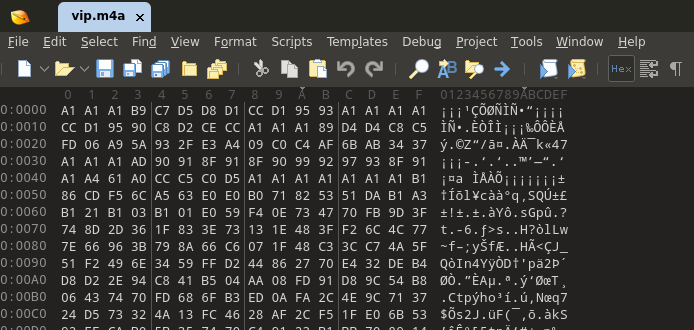

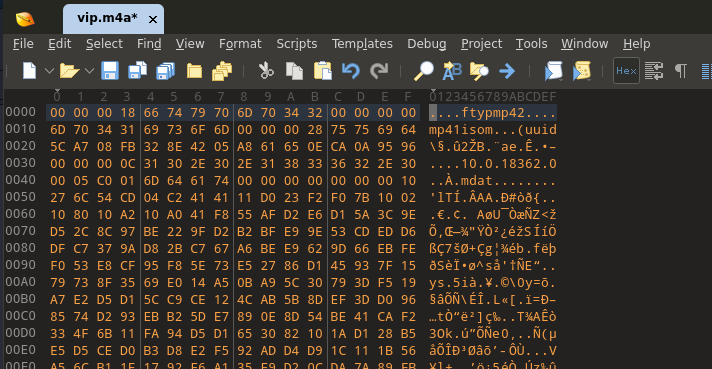

下载题目文件,是个音频文件,放入播放器中发现无法播放,显示文件已经损坏,这里放进010editor,判断原因是真的文件损坏还是其它文件类型改为了音频所以无法打开。

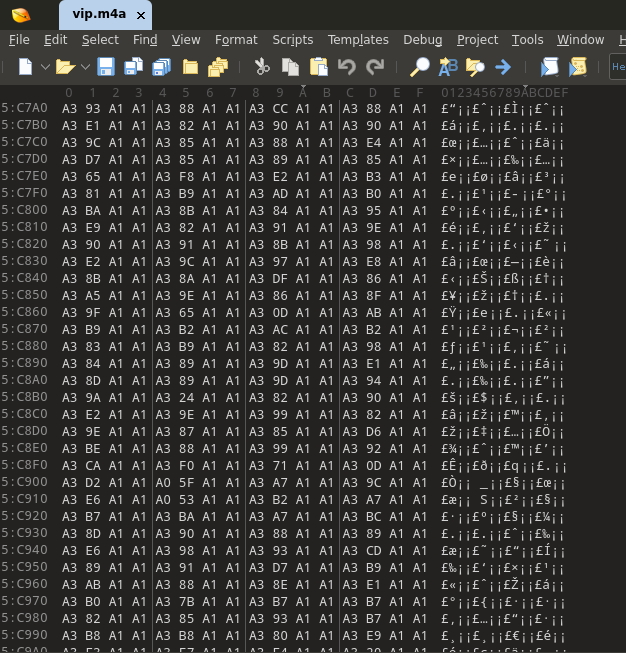

这个文件头并不是已知的任意一种文件类型。继续查看后面的十六进制会发现,出现大量的A1,但是却缺少最常见的00。这里考虑源文件可能是经过了A1的异或。因为00和A1异或会得到A1本身。而00是一个非常常见的位但这里却完全看不到。

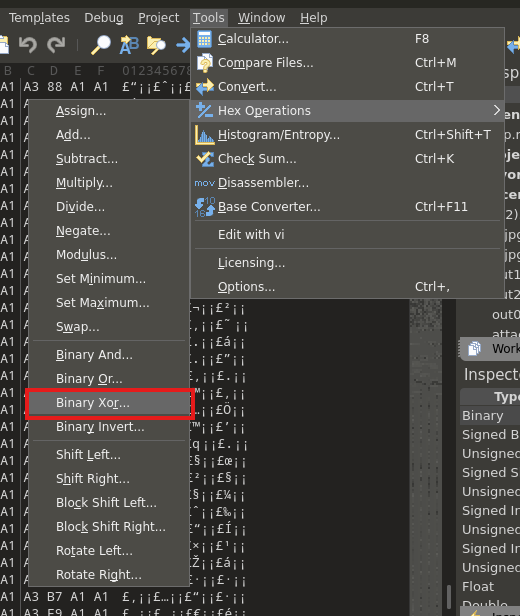

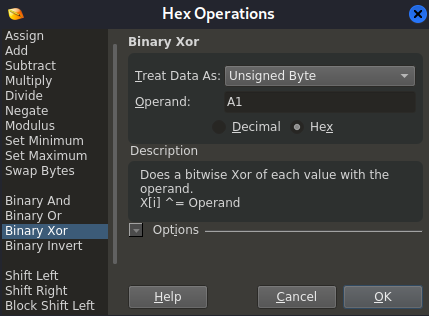

这里可以通过010editor中自带的文件二进制运算工具来进行异或,恢复的方式很简单,把文件重新和A1异或一遍就可以。

修复完成后,文件头也变成了正常的音频文件头。把修复后的文件保存出来,直接播放,发现是音频内容是一串字符的朗读。我们把这串字符连在一起就是我们的答案。

音频内容:actfabcdfghijk

答案:abcdfghijk类型 | 文件修复 |

|---|---|

工具 | 010editor |

Flag | flag{abcdfghijk} |

2. [MRCTF2020]Unravel!!

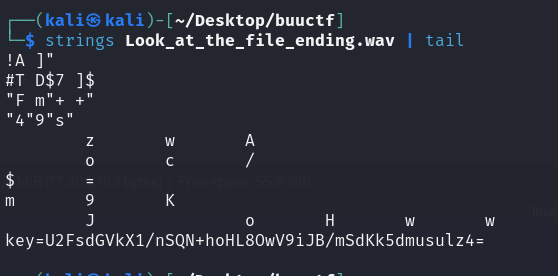

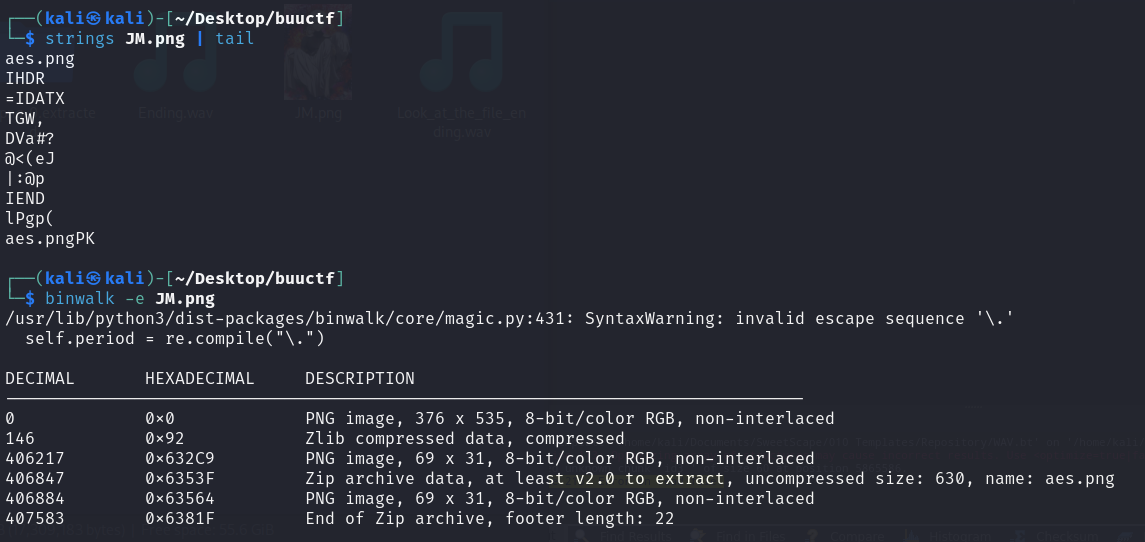

下载题目文件,其中包含三个文件,一个png图片,一个wav音频以及一个zip加密的压缩文件。这里这个音频文件的名字提醒我们看文件的末尾。这里就先看该wav音频。

放入kali后用strings打印字符,发现末尾有一串key。这个key应该是用于后面压缩文件的解压。但是这个key应该进行加密了。现在我们并不知道其使用的加密方法和密钥。

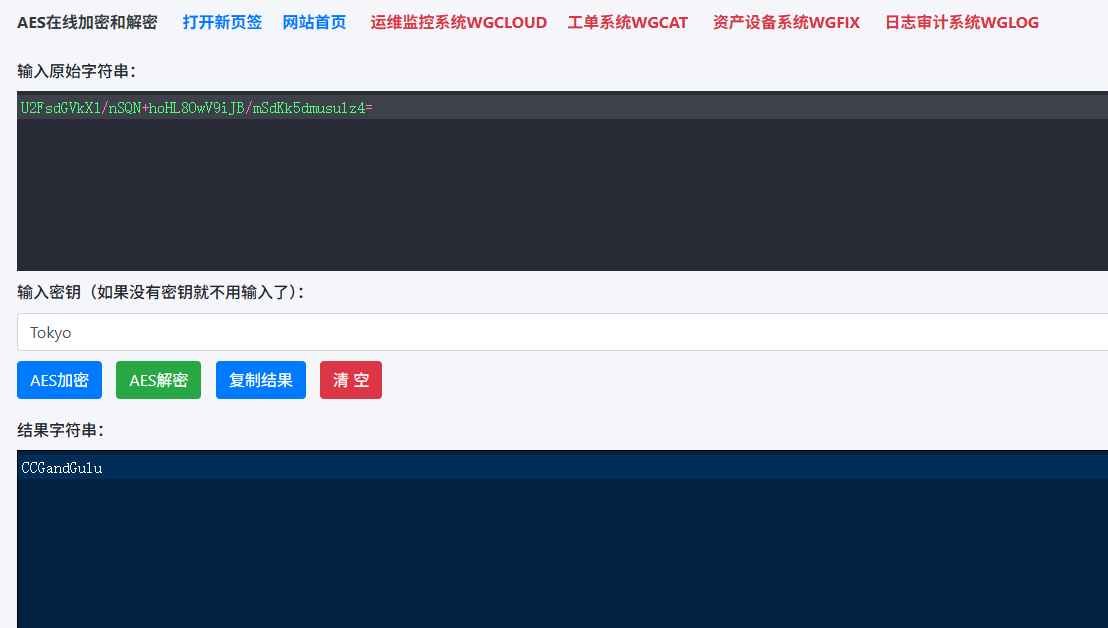

接着看png图片,发现末尾也存在一个额外的png图片,这里用binwalk进行分离。发现是一张名字是aes的图片,图片内容是字符串“Tokyo”。这里怀疑前面的key是用AES加密的且密钥就是"Tokyo"。

这里用一个在线工具对密文进行解密,得到了原文,也就是用于解压的key,“CCGandGulu”。

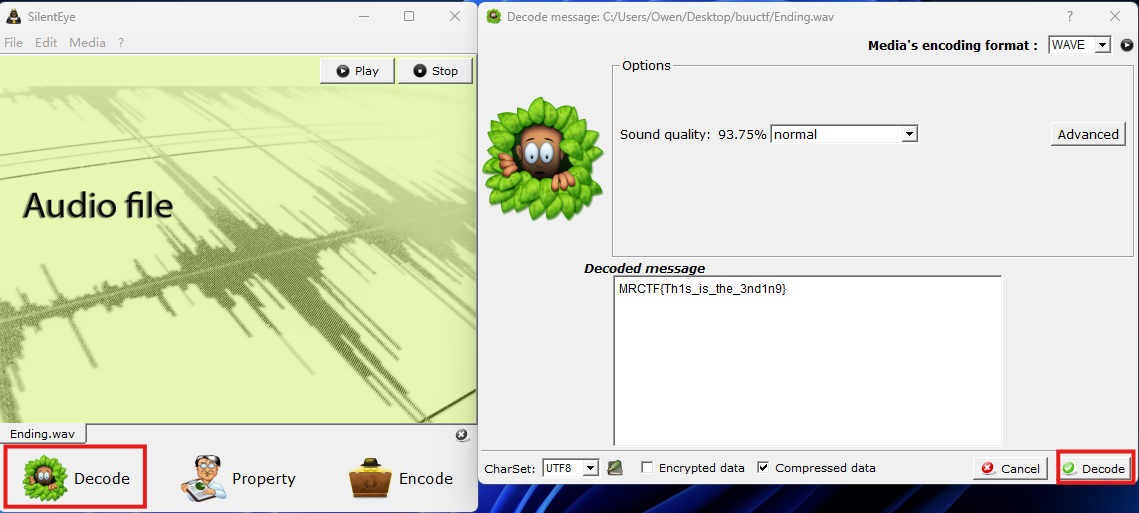

解压缩后又得到一个wav音频文件。尝试了一些基本的分析发现没有什么重要信息,这里怀疑是使用了音频隐写。我们之前遇到的音频隐写相关题目比较少,这里用的是LSB隐写,和图片LSB隐写类似,音频LSB隐写就是利用人类听不见的声音进行信息的隐写。常用的工具可以是用SilentEye,这里附上官方网站。(https://achorein.github.io/silenteye/download/?i2)

下载工具后在其中打开我们需要进行LSB隐写或提取LSB信息的音频文件,然后点击“decode”。就可以得到隐写的内容了。

类型 | 图片隐写、加密解密、LSB音频隐写 |

|---|---|

工具 | binwalk、AES解密工具、silenteye |

Flag | flag{Th1s_is_the_3nd1n9} |

3. [GKCTF 2021]excel 骚操作

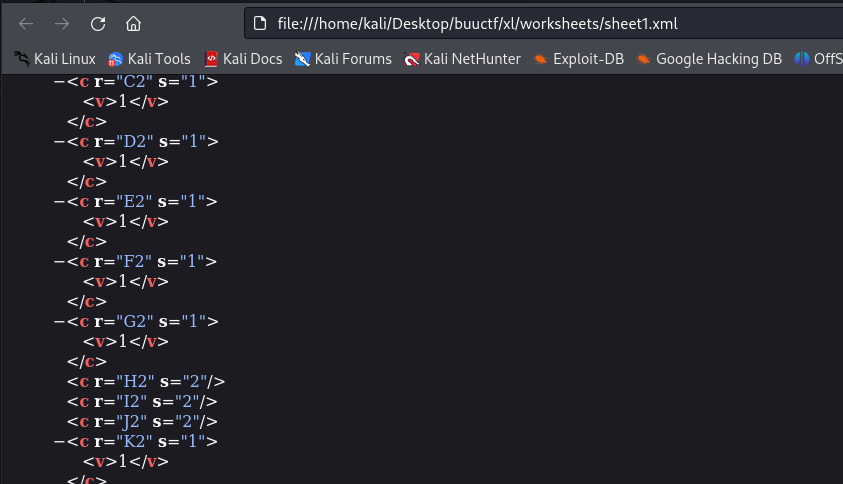

下载题目文件,是个excel。打开文件发现没有什么特别的。这里尝试把xlsx后缀改为zip,然后分析其中的xml文件。一开始通过搜索关键词看能否直接得到flag,可惜没有什么结果。然后就是正常分析文件。这里主要看表格内容文件。

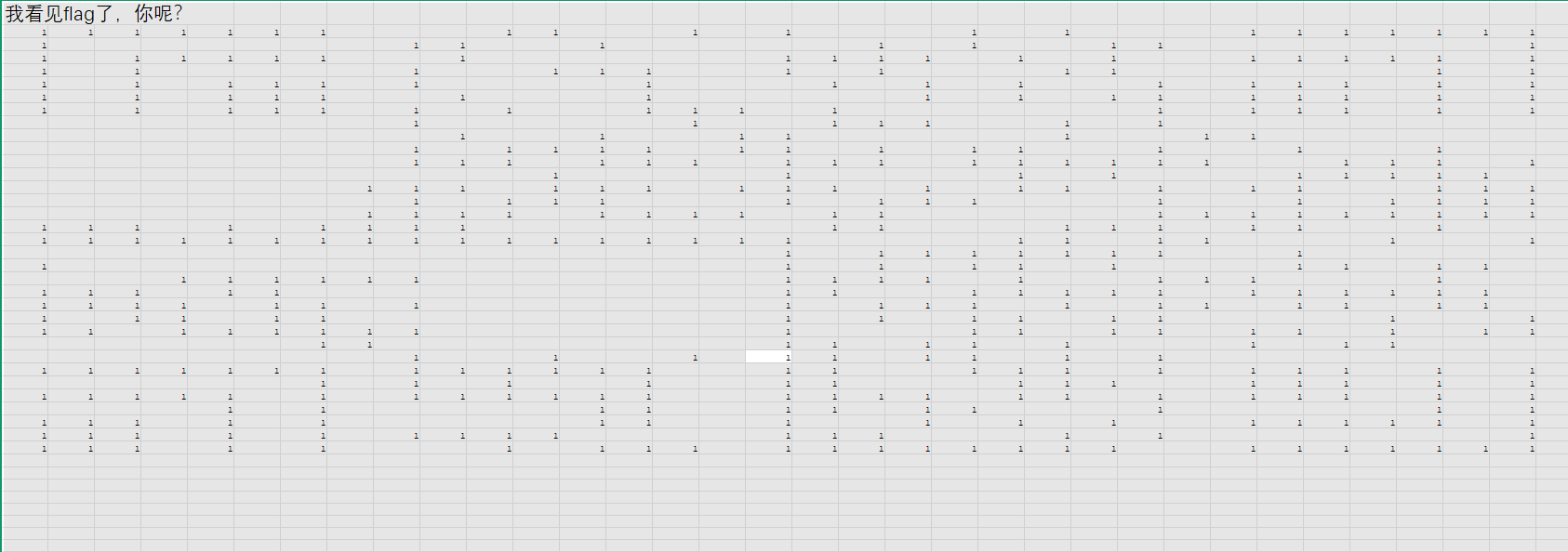

xl/worksheets/sheet1.xml发现其中有很多类似“<v>1</v>”的字段,该字段表示该单元格的内容为数字1。可是刚刚打开时,表格没有数字,这里考虑是通过改变了单元格格式导致数字不显示。

我这里用的是WPS,随便选中表格中的一个单元,按住Ctrl+A一段时间就会全选单元格,右键选择“单元格格式”后选择“常规”。就会发现原有表格的所有内容都出现了,是很多没有什么规律的1。

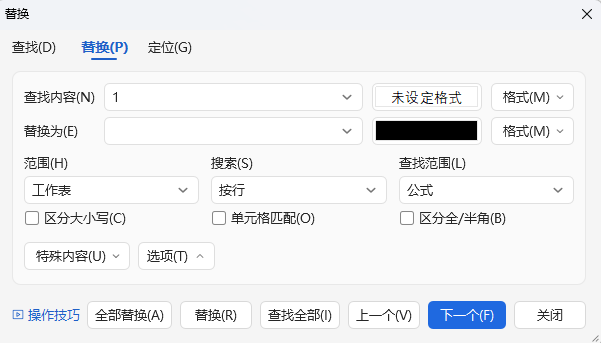

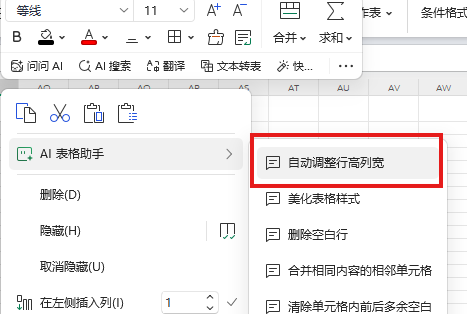

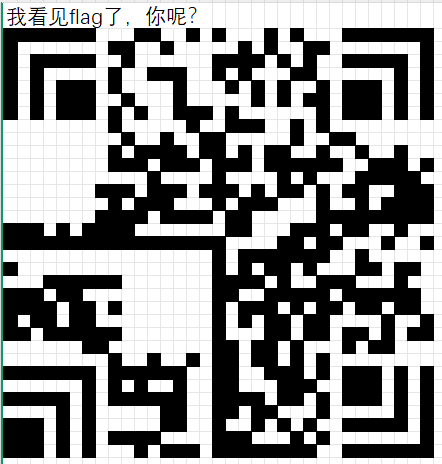

这里可以发现所有1在的单元格范围的列数和行数是相同的,这里就想到可能是个二维码,有1的单元格为黑色,没有的为白色。这里用Ctrl+F替换一下。输出的图案的行列宽度不同,这里可以手工调整或者使用WPS的AI美化工具调整。

这是一种中国的二维码标准,名称是“汉信码”。目前还没有完全普及使用,所以用微信和常规工具是扫描不出来的。可以用一些在线网站或者工具APP扫码,这里我用的是这个在线工具。(https://tuzim.net/hxdecode/)

类型 | excel隐写、字符编码 |

|---|---|

工具 | 兔子二维码在线工具、excel工具 |

Flag | flag{9ee0cb62-f443-4a72-e9a3-43c0b910757e} |

4. [V&N2020 公开赛]真·签到

签到题,flag在题目上。(水了一题好开心 ~)

类型 | 签到题 |

|---|---|

工具 | 无 |

Flag | flag{welcome_to_vn} |

5. 大流量分析(一)

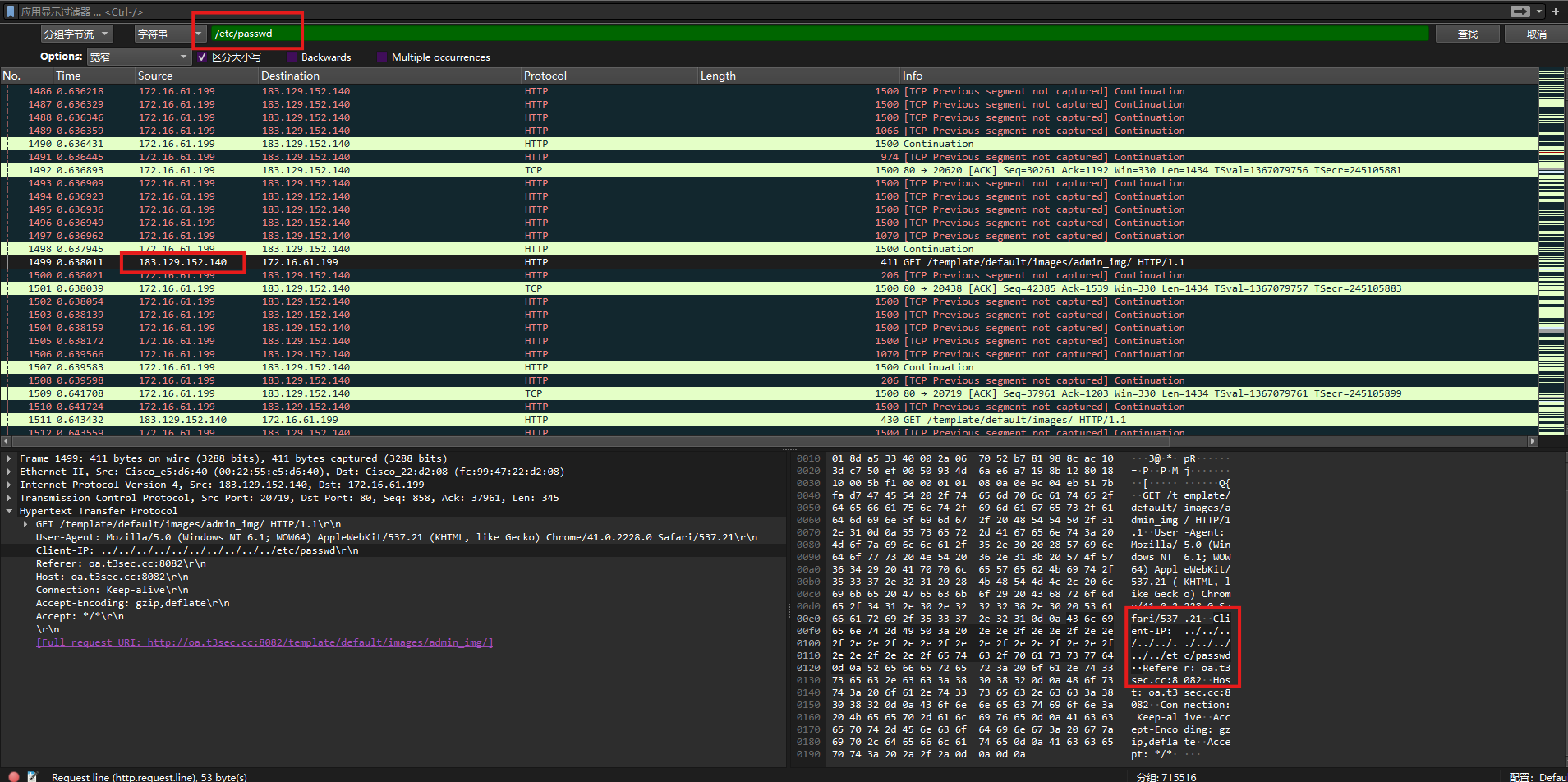

下载题目文件,是个将近5GB的多个日志文件的组合包。常见的大流量的分析靠wireshark是不行的,因为wireshark处理大流量日志文件时非常慢,一般是采用别的工具或者命令行命令。但这道题很简单,直接用wireshark打开搜索/etc/passwd就可以发现其中一个ip在遍历攻击该路径。

这里很明显发现攻击者ip就是183.129.152.140

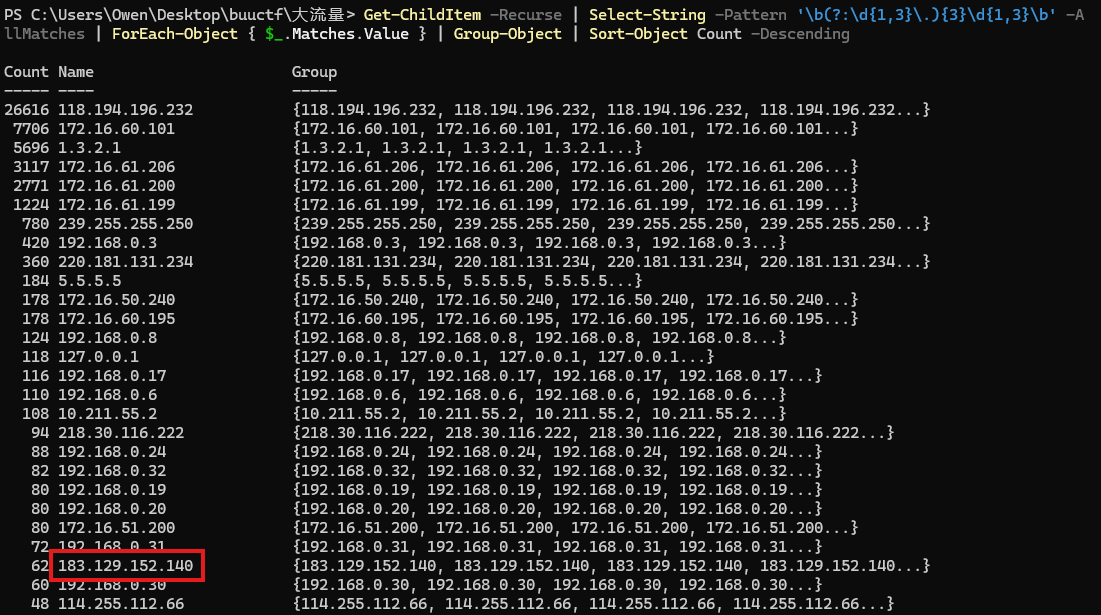

还有一种不依靠wireshark的办法,就是使用命令行。因为文件太大我没有放进kali中,这里我用powershell的命令来查找所有当前目录下文件中各个IP的出现频率。一般来说,攻击者的攻击行为需要大量的信息收集,这会使得攻击者的IP频率异常高。

Get-ChildItem -Recurse | Select-String -Pattern '\b(?:\d{1,3}\.){3}\d{1,3}\b' -AllMatches | ForEach-Object { $_.Matches.Value } | Group-Object | Sort-Object Count -Descending

虽然看起来输出了非常多的ip,但是高频率的ip中,大部分ip都是内网ip。相对来说,外部ip作为攻击者ip的可能性更大,这里尝试几个就能试这个183开头的攻击者ip了。

类型 | 日志分析 |

|---|---|

工具 | wireshark |

Flag | flag{183.129.152.140} |

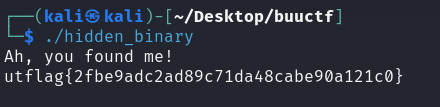

6. [UTCTF2020]File Carving

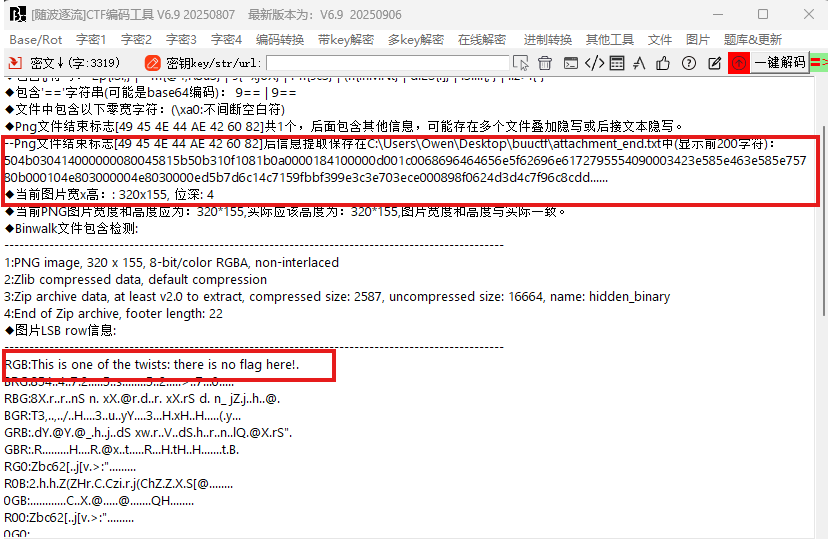

下载题目文件,是个png类型的图片,直接放进随波逐流工具,发现文件末尾存在其它字符并且工具自动输出。LSB这里也有字符但RGB位平面顺序显示没有flag。

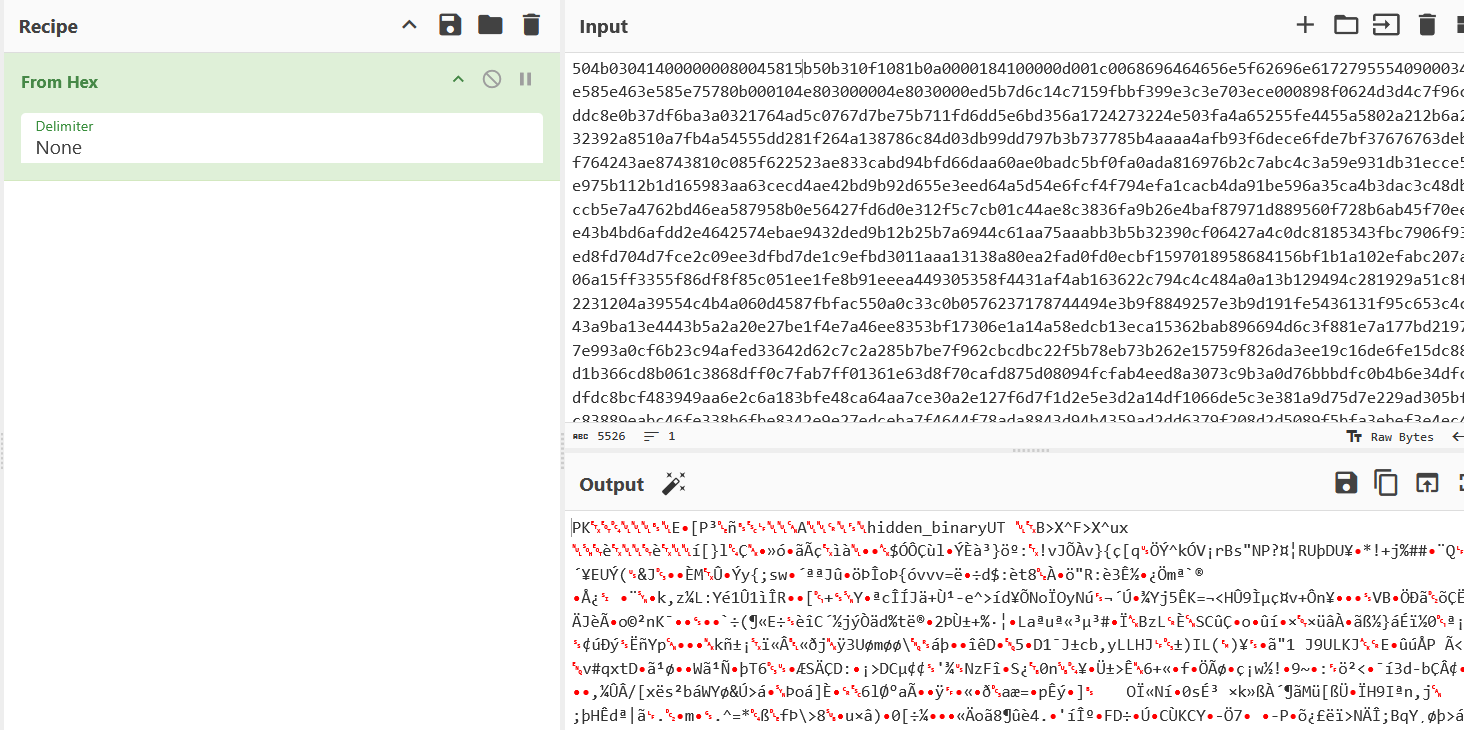

这里末尾的十六进制是以504b开头,也就是常见的PK压缩格式。这里将全部十六进制复制到CyberChef中,把转换后的zip文件保存出来。

保存后的压缩文件解压会获得一个名称为“hidden_binary”的二进制可执行文件,放入kali并设置可执行权限后发现flag就在执行结果中。

类型 | 图片隐写 |

|---|---|

工具 | 随波逐流工具、CyberChef |

Flag | flag{2fbe9adc2ad89c71da48cabe90a121c0} |

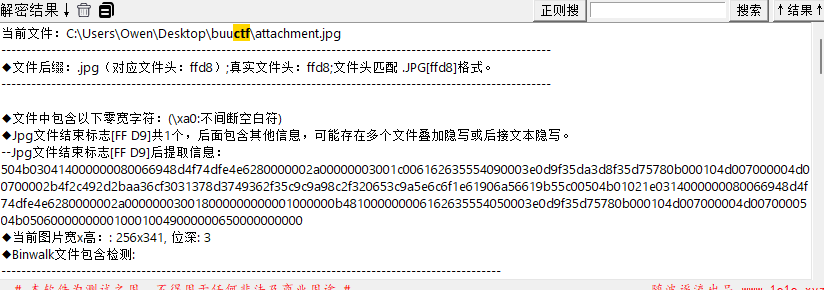

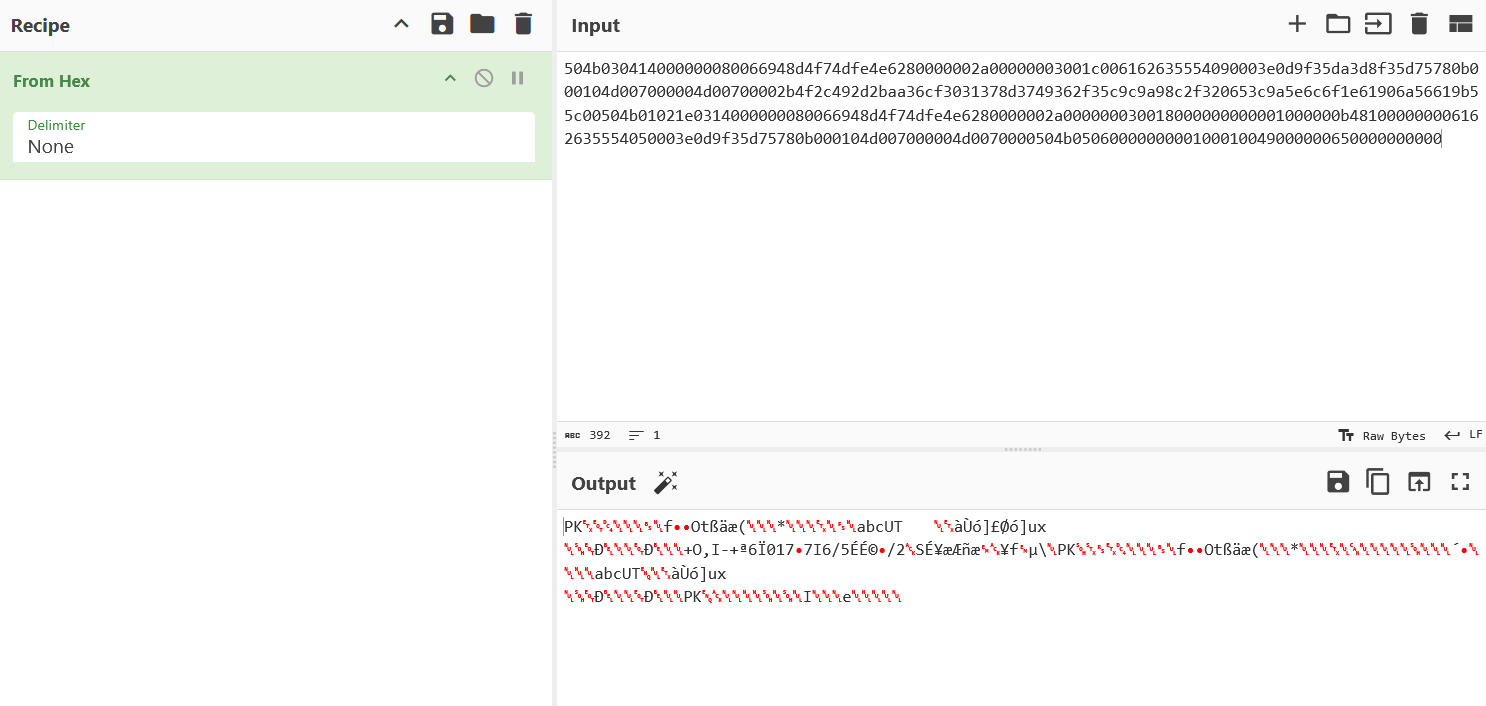

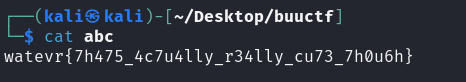

7. [watevrCTF 2019]Evil Cuteness

下载题目文件,是个jpg格式图片,是图片就放随波逐流工具看看有没有后缀字符或者常规隐写。这里也是发现有后缀字符并且是以504b也就是zip压缩文件的PK标准文件头。

把这一段复制出来,放进CyberChef,并保存输出文件。

解压缩后得到一个文本文件,flag就在其中。

类型 | 图片隐写 |

|---|---|

工具 | 随波逐流工具、CyberChef |

Flag | flag{7h475_4c7u4lly_r34lly_cu73_7h0u6h} |

8. [MRCTF2020]pyFlag

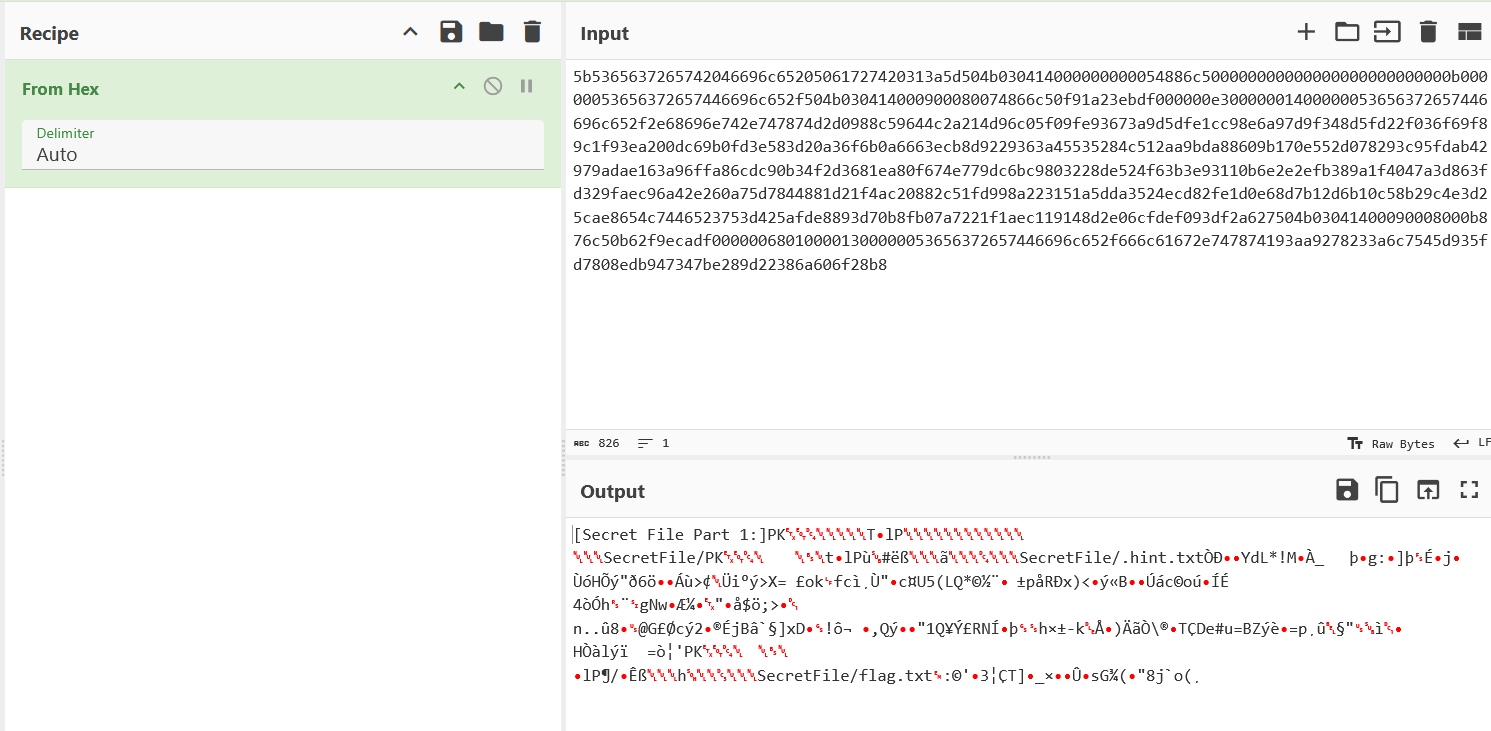

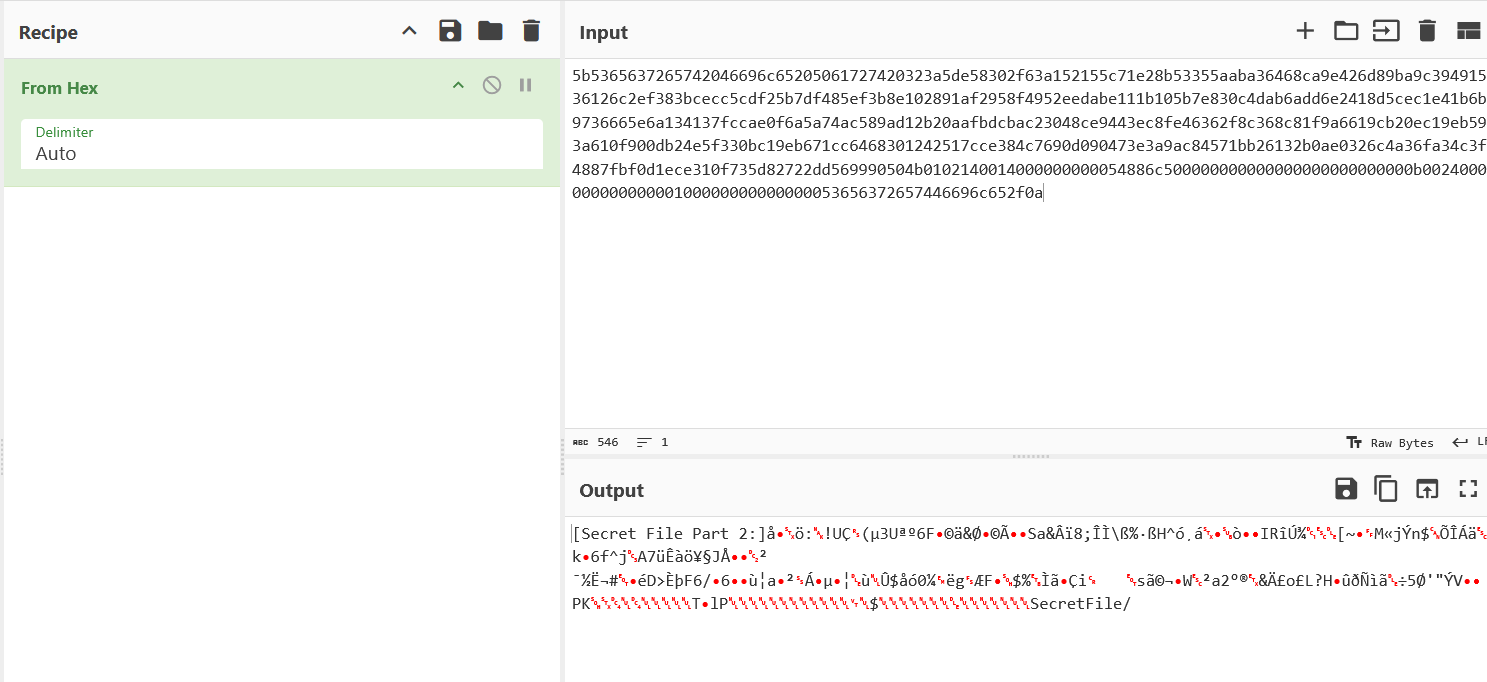

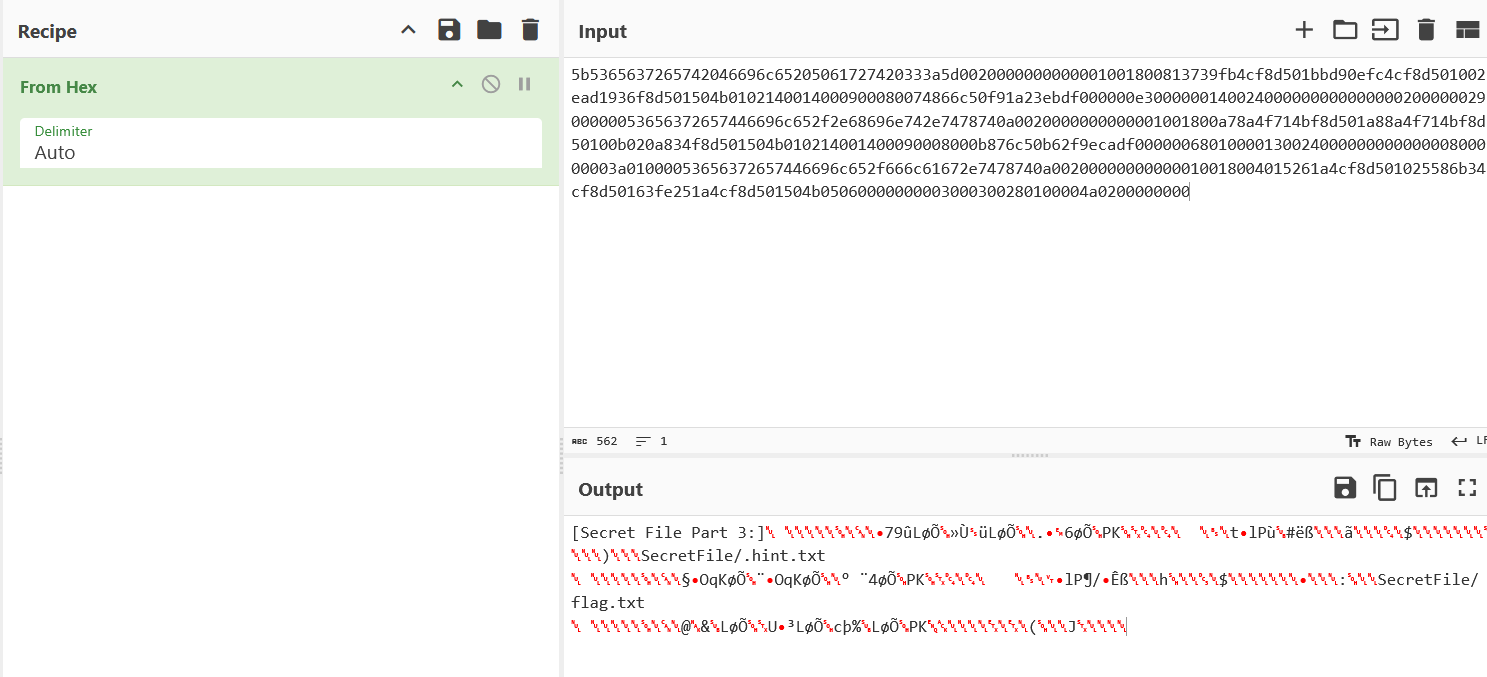

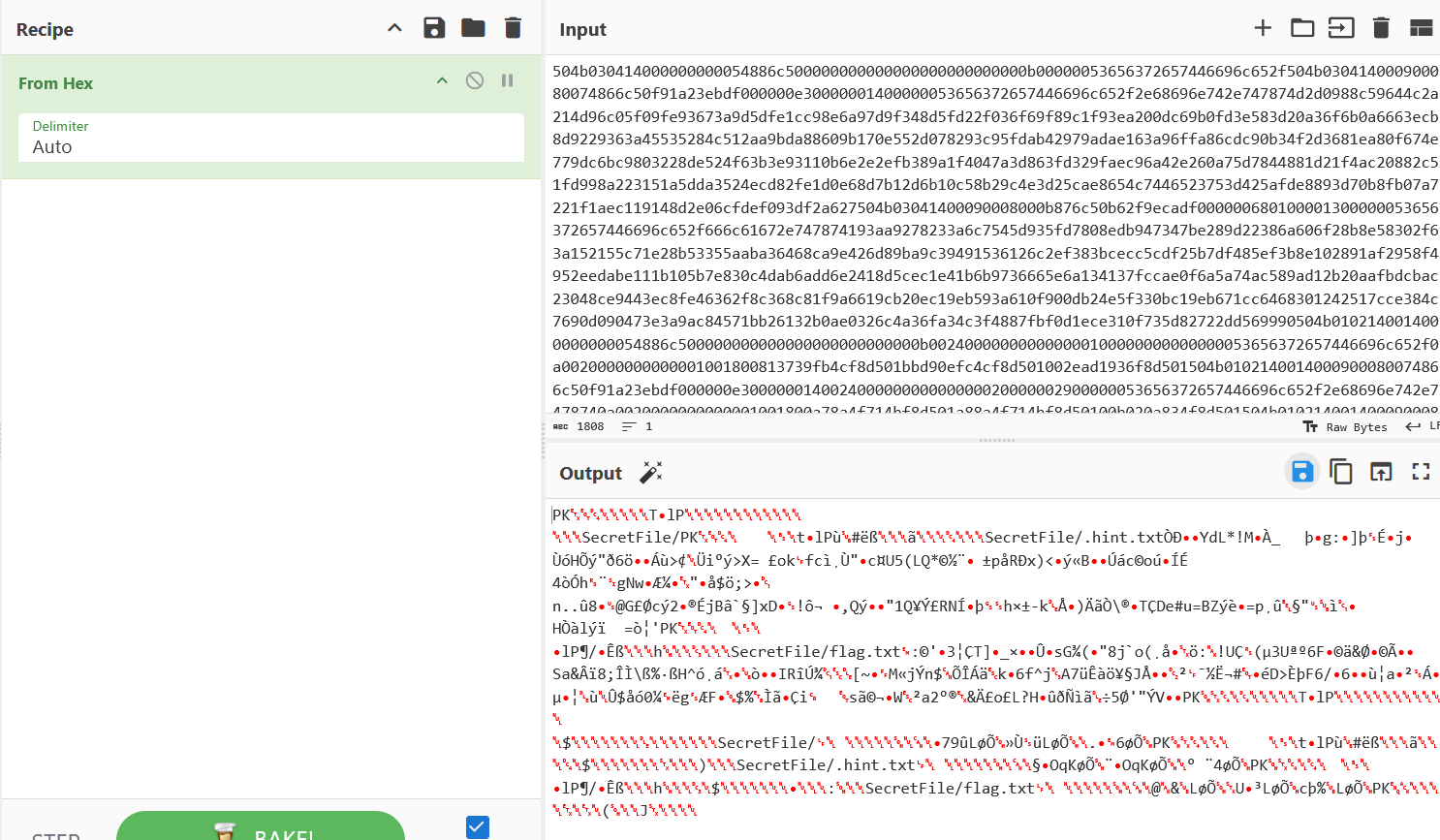

下载题目文件,是三个二次元的jpg格式图片。分别放进随波逐流工具,发现每一张图片末尾都存在一段十六进制的字符。通过CyberChef发现是某个文件被分成了三个部分。

通过观察,可以发现前面的一段字符串都是相同的,可以按照下面的方式依次删除前面的字符。

删除前缀内容

part1:5b5365637265742046696c65205061727420313a5d

part2:5b5365637265742046696c65205061727420323a5d

part3:5b5365637265742046696c65205061727420333a5d全部删除然后按照part123的顺序组合在一起就出现了一个完整的zip压缩文件。这里通过CyberChef保存文件到本地。

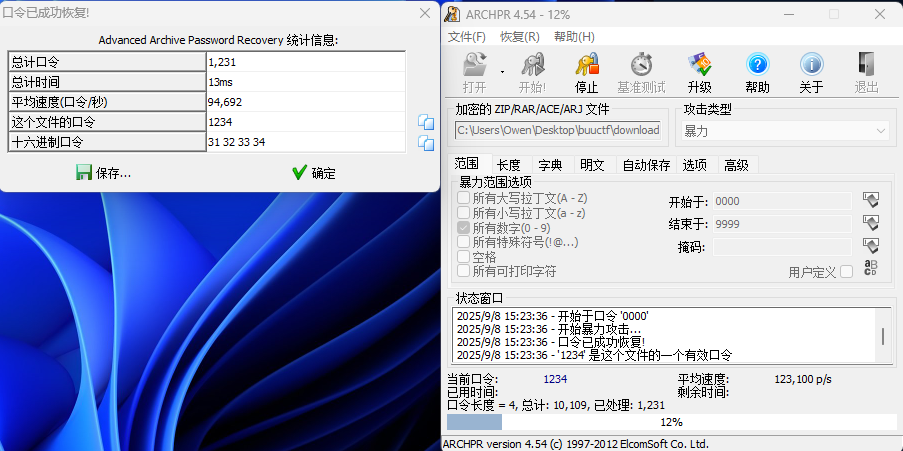

得到的是一个加密的压缩文件,这里没有发现其它密码信息,并且不是伪加密。这里用ARCHPR尝试遍历4位数字密码,最终遍历结果发现密码为1234。

打开压缩文件,其中包含两个文本文件,一个是用作提醒的hint,一个是需要解码的flag。

.hint.txt:

我用各种baseXX编码把flag套娃加密了,你应该也有看出来。

但我只用了一些常用的base编码哦,毕竟我的智力水平你也知道...像什么base36base58听都没听过

提示:0x10,0x20,0x30,0x55

flag.txt:

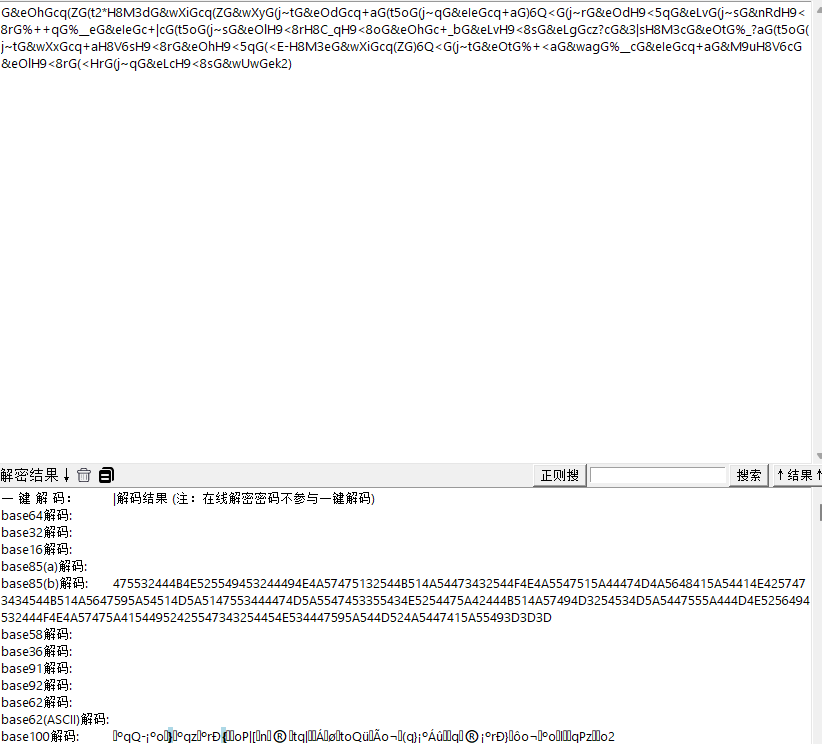

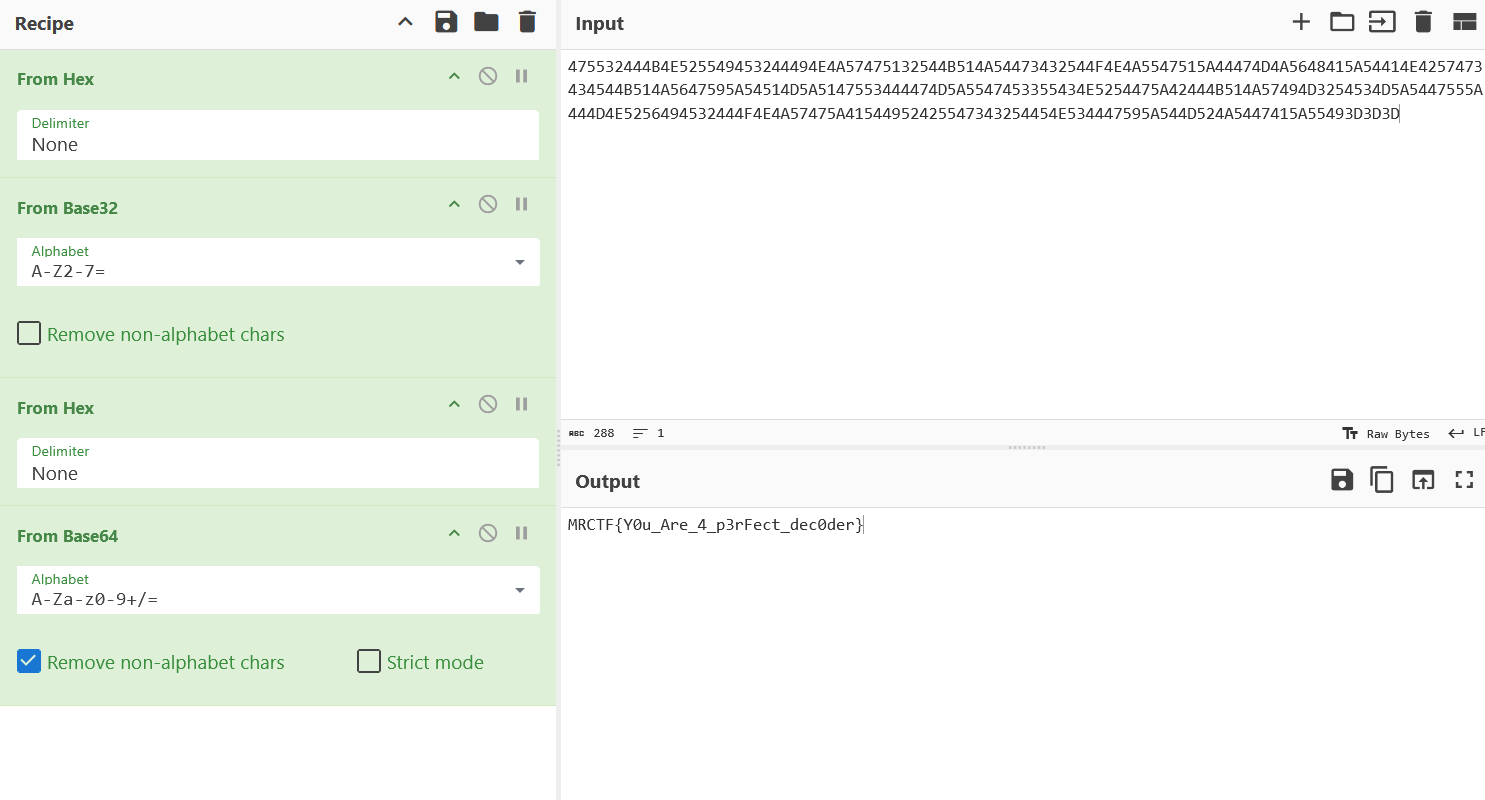

G&eOhGcq(ZG(t2*H8M3dG&wXiGcq(ZG&wXyG(j~tG&eOdGcq+aG(t5oG(j~qG&eIeGcq+aG)6Q<G(j~rG&eOdH9<5qG&eLvG(j~sG&nRdH9<8rG%++qG%__eG&eIeGc+|cG(t5oG(j~sG&eOlH9<8rH8C_qH9<8oG&eOhGc+_bG&eLvH9<8sG&eLgGcz?cG&3|sH8M3cG&eOtG%_?aG(t5oG(j~tG&wXxGcq+aH8V6sH9<8rG&eOhH9<5qG(<E-H8M3eG&wXiGcq(ZG)6Q<G(j~tG&eOtG%+<aG&wagG%__cG&eIeGcq+aG&M9uH8V6cG&eOlH9<8rG(<HrG(j~qG&eLcH9<8sG&wUwGek2)这里的提示说明这是一段经过了多重base的加密。先复制到CyberChef中,显示为base85加密,但是用CyberChef解不出来,这里我怀疑是CyberChef默认使用的是base85(a)。这里我们可以放进随波逐流工具进行base85(b) decode。

把解码后的内容再次放进CyberChef,这回一路自动识别得到了原本的flag。(自动识别是指output旁边会出现一个小魔法棒,点击就会自动解密)

类型 | 图片隐写、压缩文件密码爆破、字符编码 |

|---|---|

工具 | 随波逐流工具、CyberChef、ARCHPR |

Flag | flag{Y0u_Are_4_p3rFect_dec0der} |

9. key不在这里

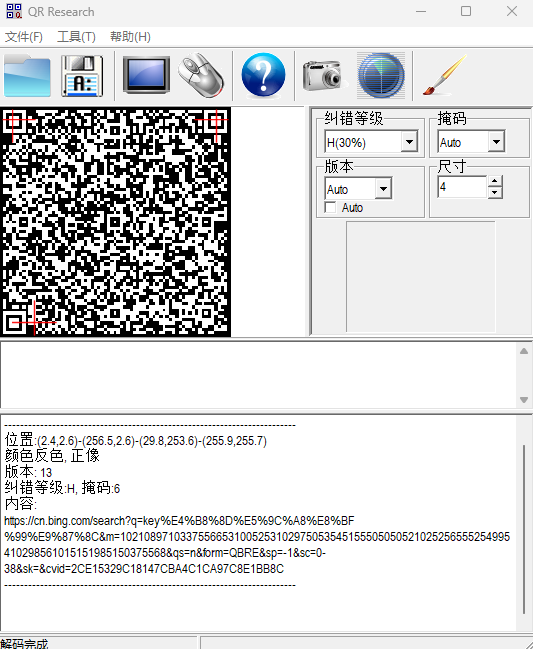

题目文件是个png的二维码,我们直接用qr_research扫码,发现给了一个bing的搜索地址。如果访问该地址会指向“key不在这里”的搜索结果。

仔细观察,会发现这个链接中还有一个特别的m参数,内容截取如下(这里关注m的主要原因是无论如何修改m参数,实际访问的值都是相同的,而且m的值足够长,其余的值都太短):

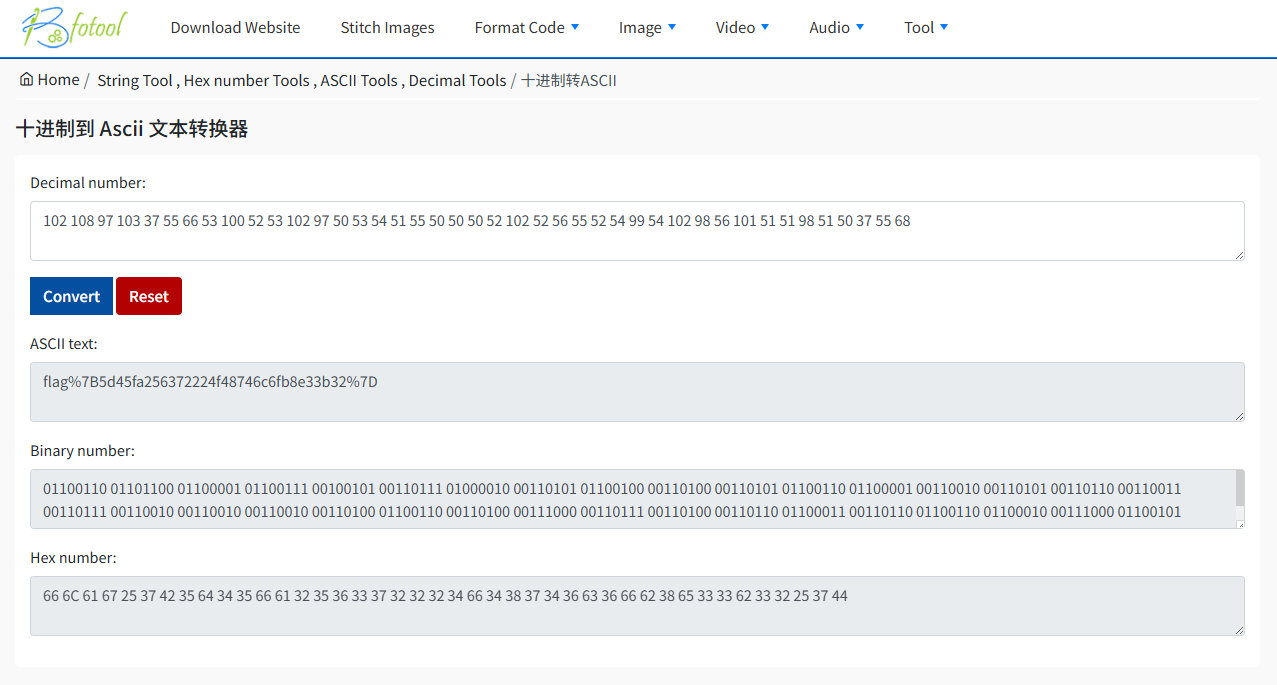

10210897103375566531005253102975053545155505050521025256555254995410298561015151985150375568这里尝试了一些解密解码发现应该是ASCII的十进制表示,因为前面的四位“102 108 97 103”转换为ASCII后刚好是“flag”。但这里不能直接转码,我们需要把数字分开一点,可以三个数字三个数字看,每三个数字如果小于127就取三位数字,大于就取前面两位。这里我们分开后直接放进在线工具进行转码。

分隔开后结果如下:

102 108 97 103 37 55 66 53 100 52 53 102 97 50 53 54 51 55 50 50 50 52 102 52 56 55 52 54 99 54 102 98 56 101 51 51 98 51 50 37 55 68

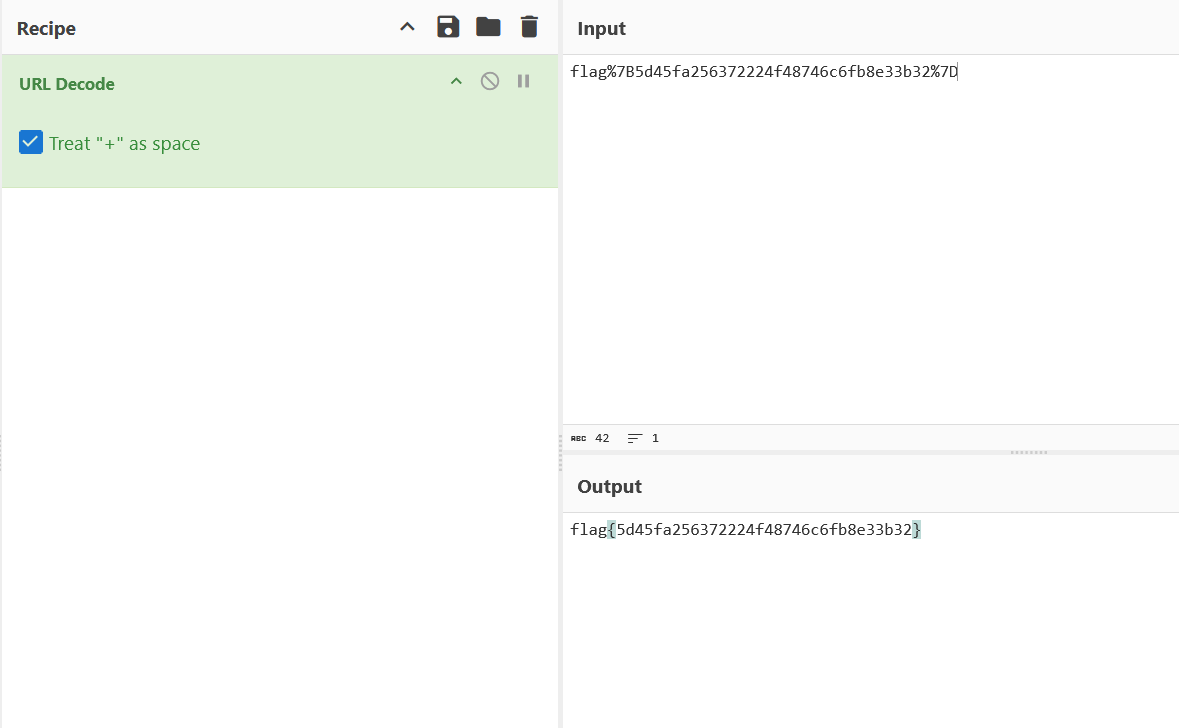

这里输出的结果是经过URL编码的,因为%7B %7D就是{}。这里可以直接写答案也可以放进CyberChef验证结果。

类型 | 字符编码 |

|---|---|

工具 | qr_research、十进制转ASCII在线工具、CyberChef |

Flag | flag{5d45fa256372224f48746c6fb8e33b32} |

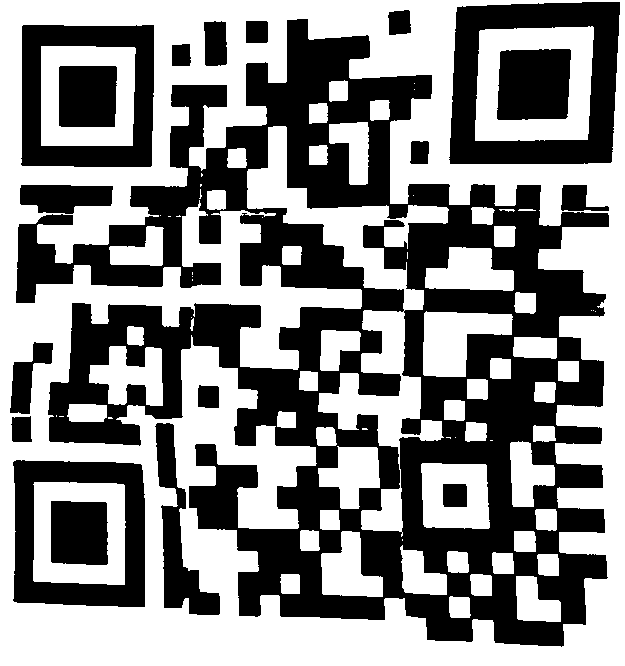

10. [QCTF2018]X-man-A face

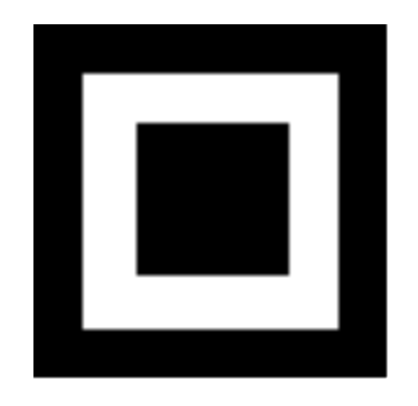

下载题目文件,是个缺少了定位点的二维码。

补充一下定位点就行,找到定位点素材,然后用PS粘上去,这里我用PPT贴上去的,好像还更快一点

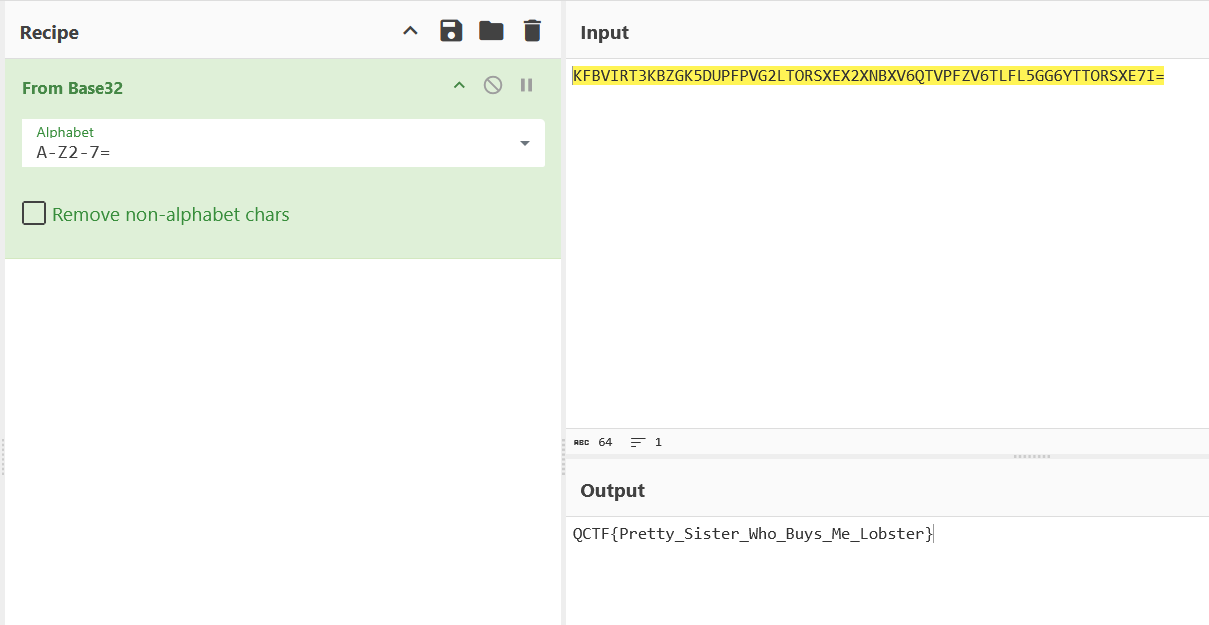

这里由于不是直接生成的二维码,使用qr_research的效果并不好,我是使用微信扫一扫的,最后会扫出一个字符串。

KFBVIRT3KBZGK5DUPFPVG2LTORSXEX2XNBXV6QTVPFZV6TLFL5GG6YTTORSXE7I=放进CyberChef中,自动识别为base32,得到答案。

类型 | 二维码修复、字符编码 |

|---|---|

工具 | CyberChef |

Flag | flag{Pretty_Sister_Who_Buys_Me_Lobster} |

11. [INSHack2017]sanity

签到题,下载题目文本文件,flag就在其中

类型 | 签到题 |

|---|---|

工具 | 无 |

Flag | flag{Youre_sane_Good_for_you} |

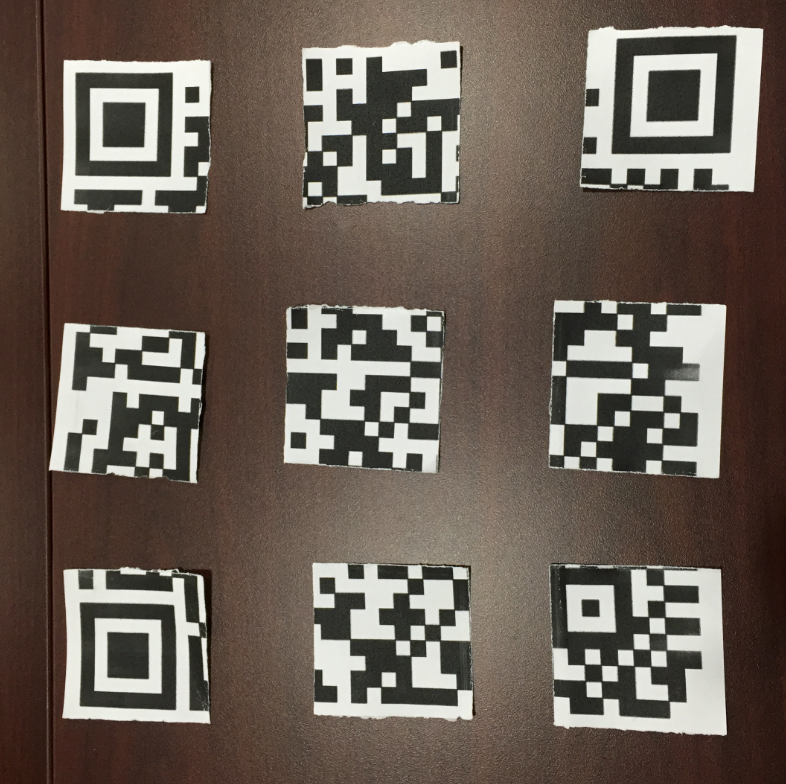

12. 二维码

下载题目文件,是个被撕碎的二维码。

纯粹的科技与狠活,拼在一起扫码后就是答案,这里我是用PS拼的,用PPT总是拼不好。最后我把色调调整了一下更加容易识别了。最后用微信扫一扫,扫出答案。(求求别再遇到了,下次遇到还是直接看别的师傅的wp吧,拼这个太累了)

类型 | 图片修复 |

|---|---|

工具 | PS |

Flag | flag{7bf116c8ec2545708781fd4a0dda44e5} |

感谢大家观看。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。