Kubernetes 集群环境的 20 多个威胁场景

Kubernetes 是用于自动部署、扩展和管理“容器化应用程序”的开源系统。该系统由 Google 设计并捐赠给 Cloud Native Computing Foundation 来使用。 它旨在提供“跨主机集群的自动部署、扩展以及运行应用程序容器的平台”。 它支持一系列容器工具,包括 Docker 等。

关于该集群环境下的二十多个威胁场景,主要包括以下内容:

- 代码库中的敏感密钥

- DIND(Docker-in-Docker)漏洞利用

- Kubernetes(K8S)中的SSRF(服务端请求伪造)

- 容器逃逸到宿主机系统

- Docker CIS 基准分析

- Kubernetes CIS 基准分析

- 攻击私有镜像仓库

- NodePort 暴露的服务

- 利用 Helm v2 Tiller 攻陷集群 - [已弃用]

- 分析加密货币挖矿容器

- 绕过 Kubernetes 命名空间限制

- 获取环境信息

- 内存/CPU 资源耗尽攻击(DoS)

- 黑客容器预览

- 隐藏在镜像层中

- RBAC 最小权限配置错误

- KubeAudit - Kubernetes 集群审计工具

- Falco - 运行时安全监控与检测工具

- Popeye - Kubernetes 集群净化工具

- 使用 NSP(网络策略)保障网络安全

- Cilium Tetragon - 基于 eBPF 的安全观测与运行时防护

- 使用 Kyverno 策略引擎保护 Kubernetes 集群

为了能让初学者更好的学习相关知识,Kubernetes Goat 应运而生,该项目由 Madhu Akula 创建,是一个“故意设计为脆弱”的 Kubernetes 集群环境,旨在通过实战演练提升用户的安全防护能力。其核心理念是“通过实践学习”,覆盖从容器逃逸到权限配置错误等常见漏洞,适用于开发、运维及安全研究人员。

项目地址:

https://github.com/madhuakula/kubernetes-goat

Kubernetes Goat Home

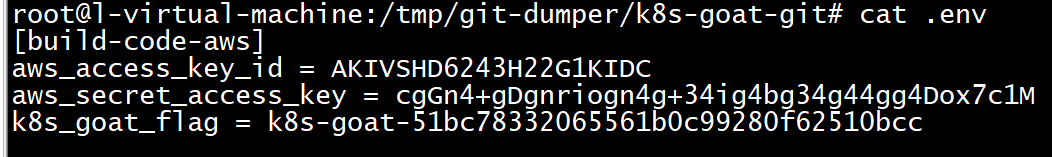

为了能更好的了解该项目,以其中一个场景作为案例来讲解,比如代码库敏感密钥,开发人员可能会将敏感信息提交给版本控制系统,在编译代码时,往往会忘记识别其中的敏感信息,于是,我们可以通过目录枚举,发现目录下隐藏的 /.git/HEAD目录,使用工具 git-dumper 工具尝试利用,可以发现配置文件中的 AWS 密钥信息:

img

这仅仅是该项目中的一个场景案例,除此之外还有多个场景可供学习研究之用,完整攻略可通过信安之路文库查看:

https://wiki.xazlsec.com/project-20/doc-7976/

平台更新

image-20250819143945169

image-20250819144004409

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-08-19,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录