CVE-2025-32463|Linux sudo 本地提权漏洞(POC)

CVE-2025-32463|Linux sudo 本地提权漏洞(POC)

信安百科

发布于 2025-11-24 14:04:06

发布于 2025-11-24 14:04:06

0x00 前言

Linux系统是一种开源的类Unix操作系统内核,由于其强大的可定制性和稳定性,Linux已被广泛应用于服务器、移动设备、物联网设备等多个领域。

Linux系统在发展过程中吸引了全球范围内的开发者,形成了一个强大的社区。它采用了GNU通用公共许可证(GPL),这意味着它是自由开源的,并鼓励用户共享和修改代码。这也导致了许多不同的Linux发行版,如Ubuntu、Fedora、Debian等。

sudo是 Unix、Linux及类Unix系统(如 macOS)中一个非常重要的命令工具,全称是 "superuser do"(也常被理解为 "substitute user do"),主要作用是允许普通用户 临时以超级用户(root)或其他指定用户的身份执行命令,而无需切换到目标用户(如 root)。

0x01 漏洞描述

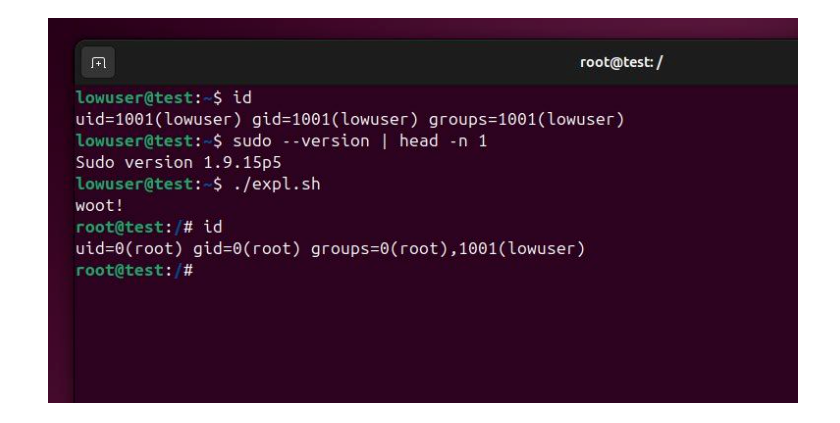

Linux sudo本地权限提升漏洞存在于sudo的chroot功能中,当加载目标位置的nsswitch.conf配置文件时,会同时加载对应的动态库,攻击者可通过植入恶意动态库使非sudoer组用户获取root权限。 来源于网络

0x02 CVE编号

CVE-2025-32463

0x03 影响版本

sudo 版本 1.9.14 到 1.9.17(含)受到影响

0x04 漏洞详情

POC:

https://github.com/kh4sh3i/CVE-2025-32463

0x05 参考链接

https://www.stratascale.com/vulnerability-alert-CVE-2025-32463-sudo-chroot

推荐阅读:

CVE-2025-8088|WinRAR 路径遍历漏洞(POC)

CVE-2025-11001|7-Zip远程代码执行漏洞(POC)

Ps:国内外安全热点分享,欢迎大家分享、转载,请保证文章的完整性。文章中出现敏感信息和侵权内容,请联系作者删除信息。信息安全任重道远,感谢您的支持

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-11-16,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读