MCP 刚满一周年,就凉了?

MCP 刚满一周年,就凉了?

用户12028736

发布于 2026-02-02 13:01:46

发布于 2026-02-02 13:01:46

昨天在技术群里看到一个有趣的对话:

"你们公司还在用MCP吗?"

"用啊,怎么了?"

"听说A2A出来了,感觉MCP要凉了。"

"啊?我刚学了MCP,这不是白学了吗?"

这样的对话最近越来越多。2025年11月25日,MCP迎来了一周岁生日,但这个生日过得并不安静。行业内关于"MCP是否已经过时"的讨论甚嚣尘上,各种技术博客、社交媒体都在分析MCP与新兴A2A协议的优劣势。

作为在AI领域摸爬滚打多年的老司机,我想聊聊这个话题的深层逻辑。

技术演进的必然:从工具连接器到协作网络

说实话,第一次看到MCP的架构时,我是有点失望的。

这就像十年前我们做微服务时,总有人把所有功能都拆成独立的API,然后通过一个中心化的API Gateway来统一管理。看起来很优雅,实际上却把简单的事情复杂化了。

MCP本质上还是这种思路:一个中心化的宿主程序(Host),通过客户端连接到各个服务器,获取资源、工具和提示词。整个交互是同步的、短时的、由客户端发起的。

但现实中的应用场景呢?

去年我们公司做一个智能客服系统,需要集成知识库检索、情感分析、业务规则引擎、外部API调用等多个组件。

按照MCP的模型,每个组件都是一个独立的服务器,宿主程序需要依次调用:

- 先调用知识库检索工具

- 再调用情感分析工具

- 根据分析结果调用不同的业务规则

- 最后调用外部API返回结果

整个过程是串行的,一旦某个环节出错,就得重来一次。用户等得花儿都谢了。

更尴尬的是,如果遇到需要长时间处理的任务,比如需要人工审核的复杂问题,MCP就彻底歇菜了。因为它的设计理念根本不支持异步任务。

这就是为什么A2A协议从第一天开始就将Task作为核心抽象。

每个任务都有完整的生命周期管理,支持状态追踪、进度更新、工作成果输出。

安全性的补丁式发展暴露了什么问题?

谈到MCP的安全性,有件事不得不提。

年初我们团队用MCP搭建内部工具链,结果被安全部门发现了一个严重漏洞:通过精心构造的工具描述,可以执行任意的shell命令。

这不是我们配置问题,而是MCP协议本身的缺陷。

更让人无语的是,这个漏洞在多个安全报告中都有记录,CVSS评分高达9.6。这意味着什么?

意味着一个稍微有点技术基础的黑客,可以通过我们的AI助手控制整个内部网络。

MCP团队在2025年11月的更新中终于修复了这个问题,新增了本地服务器安装的安全要求、OAuth客户端凭证支持、企业身份提供商策略控制等特性。

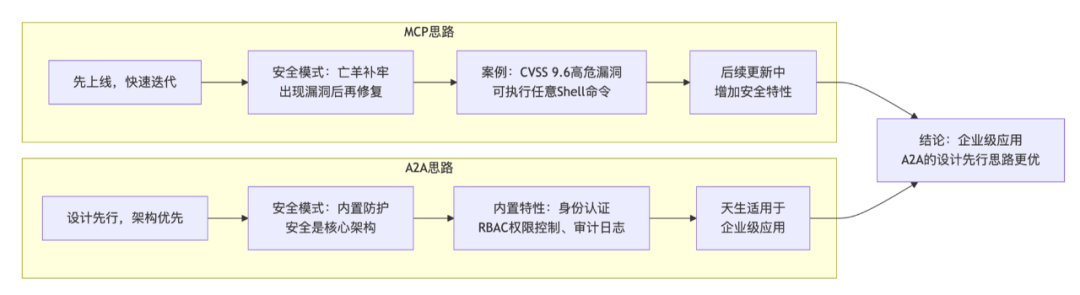

但这让我想到一个更深层的问题:为什么一个在2024年发布的协议,在安全设计上还要亡羊补牢?

对比一下A2A的设计理念。

它从一开始就内置了企业级身份认证、基于角色的访问控制、审计日志等特性。这些不是后加的补丁,而是核心架构的一部分。

这反映了两种完全不同的产品思路:

- MCP:先上线,快速迭代,后期修复

- A2A:设计先行,架构优先,稳步推进

哪种思路更适合企业级应用?答案不言自明。

三、生态系统的选择:社区驱动还是厂商联盟?

最近经常有朋友问我:"MCP生态发展得挺好的啊,光官方注册表就有近2000个服务器,为什么你说它可能凉?"

这让我想起当年iPhone刚出来时的情景。当时塞班系统的应用数量更多,但为什么最后还是iPhone赢了?

关键不在于数量,而在于质量。

MCP的生态主要集中在开发者工具和个人生产力场景。你去看看那些注册表里的服务器,大多是一些简单的工具调用:文件读写、API查询、数据库连接。这些确实很有用,但缺乏真正复杂的商业场景。

反观A2A,从第一天开始就获得了Google Cloud、Atlassian、Salesforce、Workday、GitLab等50余家科技巨头的共同推动。

这种"联盟式"的发展模式有什么好处?

首先是标准化的推进更快。

多个厂商共同制定标准,避免了一家独大的风险。其次是生态的门槛更高,能过滤掉那些蹭热度的劣质产品。

最关键的是,企业客户更信任这种有巨头背书的协议。

我们公司去年选型时,安全部门直接否决了MCP。

他们的理由很直接:"我们不能把公司的核心业务流程寄托在一个单一厂商驱动的协议上。"

这句话让我印象深刻。

结语

回到开头技术群里的那个对话。我觉得真正的问题不是"MCP是否要凉了",而是我们在选择技术路线时的思维模式。

很多技术人员有一种惯性思维:新技术出来了就要立刻迁移,旧的就要立刻淘汰。但真正的技术决策应该基于什么?

应该基于你的业务场景、团队能力、安全要求、合规需求,以及对技术发展趋势的判断。

MCP和A2A代表了两条不同的技术路线:

- MCP适合单智能体、短时、工具密集型场景

- A2A更适合多智能体、长时、协作密集型场景

这就像选择编程语言一样,JavaScript在某些场景下比Python更合适,反之亦然。关键是要理解你的真实需求,而不是盲目追新。

昨天我又看到那个朋友在群里发消息:"我们团队决定继续用MCP,但不是盲目坚持,而是明确了自己的使用场景和边界。"

我觉得这种态度才是正确的。

技术的世界永远在变化,但有些东西是不变的:对业务需求的深刻理解,对技术架构的理性分析,以及对团队能力的准确评估。

无论MCP还是A2A,最终都只是工具。真正的价值在于我们如何运用这些工具来解决实际问题,创造真实价值。

这才是我们应该思考的核心问题。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-12-03,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录