传统园区方案与业务随行的区别?【业务随行连载01】

今天来和大家一起学习一下HCIE-Datacom LAB考试,LAN-WAN融合中的一道题目知识点,业务随行。(有想法的可以随时交流)

在现网园区中,通常为实现用户不同的网络访问需求,管理员可以在接入设备上为用户部署不同的网络访问策略。

在传统园区网络中,控制用户网络访问权限主要是通过NAC技术结合VLAN和ACL技术来实现,该方案存在诸多缺陷。例如,ACL与用户的关联只在认证点设备上生效,灵活性差;VLAN和ACL需要在大量的认证点设备上提前配置,部署和维护工作量巨大等。

移动办公场景下,希望员工从网络中的任意位置、任意VLAN、任意IP网段接入的同时,还可以始终控制其网络访问权限。因此引入了业务随行,解决传统解决方案下移动办公体验糟糕的问题。

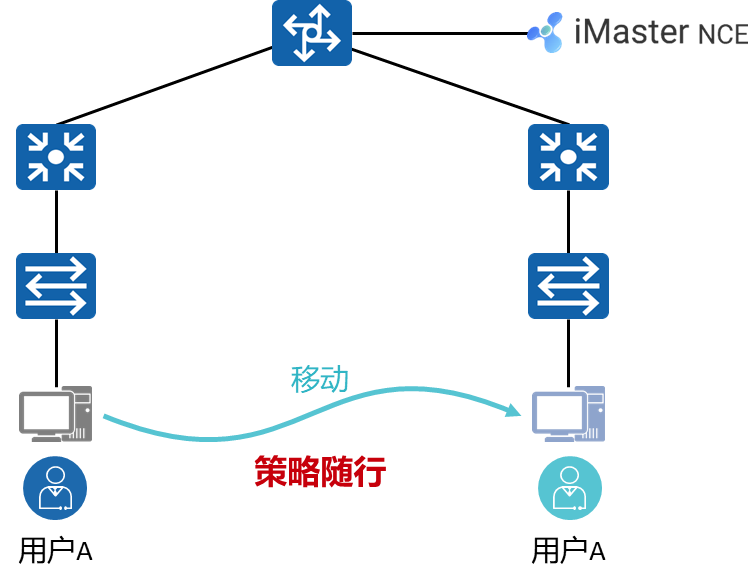

用户在网络中的移动性需求

在大型园区中普遍存在用户移动性需求,例如:移动办公。

从园区网络管理角度要求:不管用户身处何地、使用哪个IP地址,都可以保证该用户获得相同的网络访问策略。

员工接入位置的大范围移动,一方面提高了企业的生产效率,另外一方面也带来了企业网络管理和网络安全上的挑战。移动办公使得员工主机的IP地址经常发生变化,而传统园区中基于IP地址来进行员工权限控制的方法无法适应这种变化

而我们要考虑的是在整体网络设计中,如何保证用户可以在园区网络中任意位置接入?如何保证用户接入园区网络的安全性?用户的信息是否能够集中管理?网络配置及配置下发是否做到足够简单?策略调整是否能够简化?

传统方案:通过NAC技术结合VLAN和ACL实现

在传统园区网络中,控制用户网络访问权限主要是通过NAC(网络接入控制)技术结合VLAN和ACL技术来实现的。

- NAC网络安全解决方案从用户角度考虑内部网络安全,通过对接入用户进行安全控制,提供“端到端”的安全保证。借助于NAC方案,实现“只有合法的用户、安全的终端才可以接入网络”,隔离非法、不安全的用户和终端,或者仅允许他们访问受限的资源。以此来提升整个网络的安全防护能力。

这带来如下问题:

- ACL与用户的关联只在认证点生效

- 对于非认证点设备,必须基于IP地址来配置策略。

- 部署和维护工作量巨大

- VLAN和ACL需要在大量的认证点交换机上提前配置。

- 接入限制:

- 要求员工从指定的交换机、VLAN或网段接入、上线

- ACL需提前配置

- 其中至少需要配置禁止或允许访问的目的IP地址范围。

- 因此,在用户使用的IP地址不固定的前提下,ACL不能用于流量的源和目的都是用户主机时的控制。

而真正的员工移动办公业务,希望打破这一局限性,允许员工从网络中的任意位置、任意VLAN、任意IP网段接入时,享有一致的网络访问权限。同时管理员还希望有一种简单的,与网络拓扑和IP地址分配无关的策略管控方法。

业务随行

业务随行是园区网络中一种不管用户身处何地、使用哪个IP地址,都可以保证该用户获得相同的网络访问策略的解决方案。在华为的解决方案中,通过iMaster NCE-Campus控制器和交换机,让网络权限自动跟随“人”移动,以此解决移动办公体验糟糕的问题。

业务随行从三个方面解决传统园区问题

业务策略与IP地址解耦:

- 管理员可以在iMaster NCE-Campus控制器上从多种维度将全网用户及资源划分为不同的“安全组”。同时通过创新软硬件设计,设备在进行策略匹配时,可以先根据报文的源/目的IP地址去匹配源/目的安全组,再根据报文的源/目的安全组去匹配管理员预定义的组间策略。

- 通过这样的创新,可以将传统网络中基于用户和IP地址的业务策略全部迁移到基于安全组的策略上来。而管理员在预定义业务策略时可以无需考虑用户实际使用的IP地址,实现业务策略与IP地址的完全解耦。

用户信息集中管理:

- 管理员可以通过iMaster NCE-Campus控制器实现用户认证与上线信息的集中管理,获取到全网用户和IP地址的对应关系。

策略集中管理:

- iMaster NCE-Campus控制器不仅是园区的认证中心,同时也是业务策略的管理中心。管理员可以在控制器上统一管理全网策略执行设备上的业务策略。管理员只需要配置一次,就可以将这些业务策略自动下发到全网的执行设备上。这些策略包括权限策略(例如禁止A组访问B组)和体验保证策略(例如控制A组的转发带宽和转发优先级)。

业务随行的优点

- 简化网络规划:管理员配置策略时无需关注用户的IP地址。

- 增强控制能力:实现网络设备上认证用户信息的相互同步。

- 管理效率提升:管理员无需逐台设备重复配置。

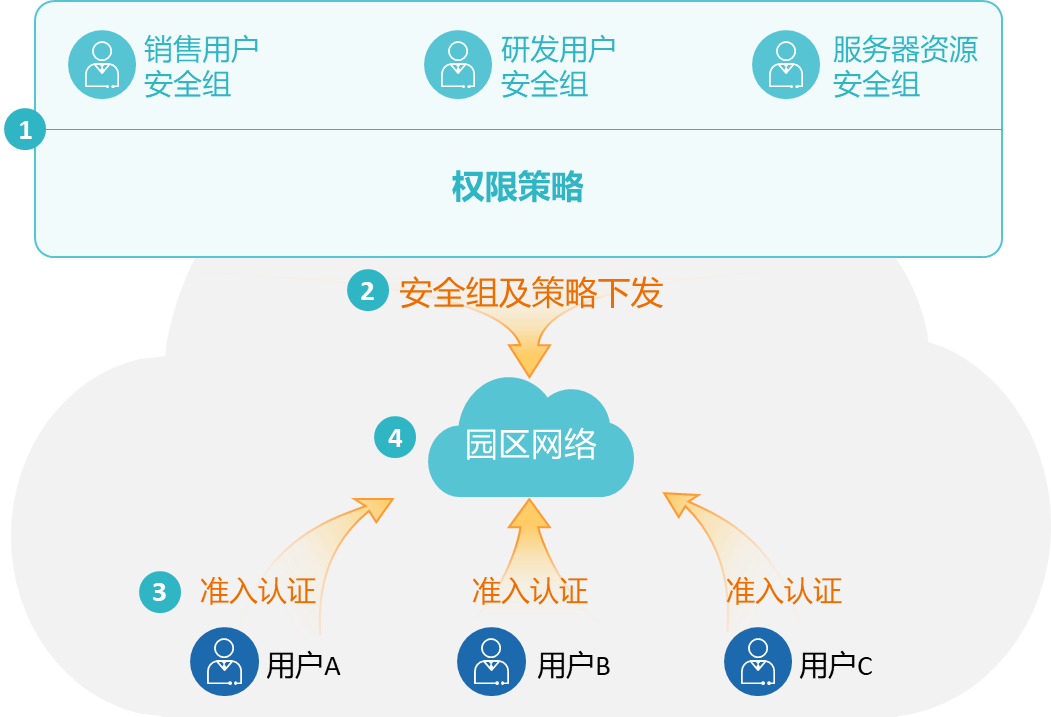

业务随行的基本流程

业务随行基于安全组进行策略管理及权限控制。

- 划分安全组,安全组即拥有相同网络访问策略的一组用户。

- 定义基于安全组的权限控制策略,将策略下发到网络设备。

- 用户执行准入认证后,获得授权的安全组。

- 用户的流量进入网络后,网络设备根据流量对应的源、目的安全组执行策略。

- 业务随行提出了安全组的概念,安全组仅与用户身份有关,与用户VLAN、IP等网络信息完全解耦。

- 用户策略管理与权限控制都基于安全组执行。

传统方案与业务随行方案的区别

如刚开始提到的园区网络需要解决的移动办公问题,下面对传统方案与业务随行方案的区别做一个分析。

- 满足移动化办公的权限一致性办公

- 传统方案

- 采用动态VLAN+静态ACL方案,配置规划复杂,预配置工作量大,ACL维护困难,难以保证用户网络权限一致。

- 业务随行方案

- 实现网络访问策略与IP解耦,管理员在iMaster NCE-Campus基于用户身份进行安全组统一划分,通过策略矩阵统一管理策略,配置简单,维护方便,能有效保障用户移动时网络访问权限一致。

- 传统方案

- 基于业务的用户隔离

- 传统方案

- 采用二层VLAN隔离+三层ACL隔离方案,在移动化办公背景下,配置规划复杂,预配置工作量大,ACL维护困难,难以有效实现用户隔离。

- 业务随行方案

- 二层端口隔离+基于安全组的组间隔离,组间隔离策略与IP解耦,配置简单,维护方便,能够有效实现用户隔离。

- 传统方案

- 简化配置和管理

- 传统方案

- 以IP为基础,需要在网络设计前期规划大量VLAN、ACL等规则,配置复杂,难理解,且不利于后期维护。

- 业务随行方案

- 以安全组(UCL组)为基础,仅需定义几个用户组,组间策略,大大简化规划和配置工作量,且策略矩阵简单形象,容易理解,便于维护

- 传统方案