如何使用Sandbox Scryer根据沙盒输出生成威胁情报数据

如何使用Sandbox Scryer根据沙盒输出生成威胁情报数据

FB客服

发布于 2023-03-29 15:54:33

发布于 2023-03-29 15:54:33

关于Sandbox Scryer

Sandbox Scryer是一款功能强大的开源安全威胁情报工具,该工具可以根据公开的沙盒输出生成威胁搜索和情报数据,并允许广大研究人员将大量样本发送给沙盒,以构建可以跟MITRE ATT&CK Framework一起使用的技术文档。Sandbox Scryer提供了前所未有的大规模用例解决方案,该工具适用于对利用沙盒输出数据进行威胁搜索和攻击分析感兴趣的网络安全专业人员。

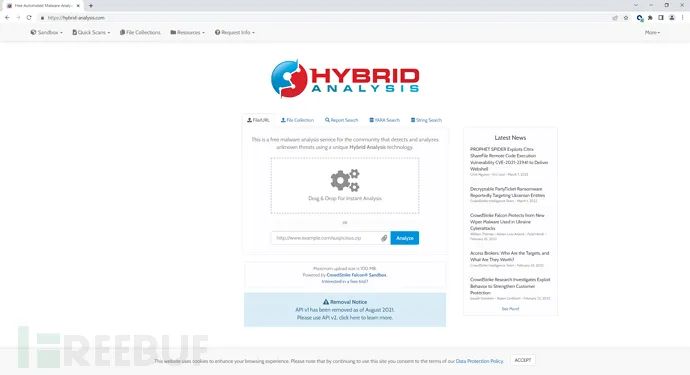

值得一提的是,当前版本的Sandbox Scryer使用了免费和公共混合分析恶意软件分析服务的输出,以帮助分析人员加快和扩大威胁搜索的能力。

项目内容

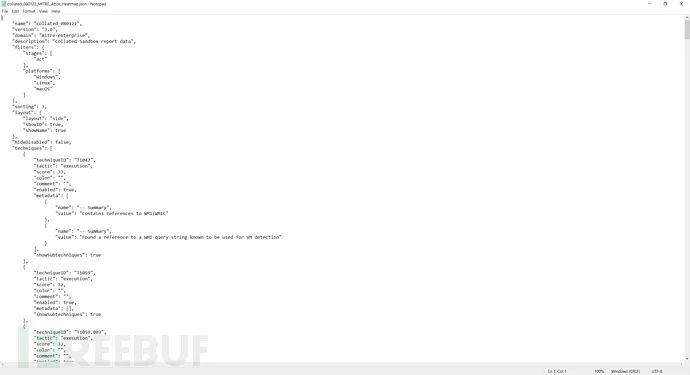

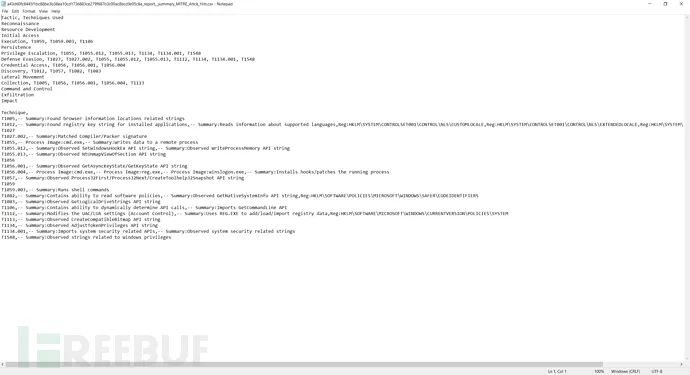

[root] version.txt - 当前版本的工具许可证协议 [root\bin] \Linux | MacOS | Windows - 适用于Linux、MacOS和Windows平台的预构建工具代码,当前支持Ubuntu x64、OSX 10.15 x64、Win10 x64; [root\presentation_video] Sandbox_Scryer__BlackHat_Presentation_and_demo.mp4 - 工具介绍和使用演示视频; [root\screenshots_and_videos] 各种工具运行截图; [root\scripts] Parse_report_set.* - Windows PowerShell和DOS命令行脚本文件,可以调用工具来解析Collate_Results.*测试结果集中的每一个HA沙盒报告概述,以及从解析报告中收集数据并生成MITRE Navigator Layer 文件; [root\slides] BlackHat_Arsenal_2022__Sandbox_Scryer__BH_template.pdf - 2022世界黑帽大会上本工具的演示文稿; [root\src] Sandbox_Scryer - Sandbox Scryer 的C#源代码和Visual Studio 2019 解决方案文件; [root\test_data] (SHA256 filenames).json - 企业级分析报告信息,可以用于在MITRE Navigator中对生成热图的技术进行排序; [root\test_output] (SHA256)_report__summary_Error_Log.txt - 包含了大量人类可读的报告错误日志信息; \collated_data collated_080122_MITRE_Attck_Heatmap.json - 用于导入至MITRE Navigator的Layer文件;

工具下载

广大研究人员可以使用下列命令将该项目源码克隆至本地,并根据对应的操作系统平台进行选择和使用:

git clone https://github.com/PayloadSecurity/Sandbox_Scryer.git(向右滑动、查看更多)

工具使用

Sandbox Scryer需要使用命令行工具来调用,并使用指定的脚本来完成特定的功能。

Sandbox Scryer的使用和操作分为两个主要步骤:

1、解析:需要解析一个给定的报告摘要,并提取输出数据; 2、整理:获取第一步解析步骤获取到的数据,并对其进行整理以生成Navigator Layer文件;

工具命令

Options:

-h 显示工具帮助信息

-i 输入文件路径

-ita 输入文件路径(MITRE报告)

-o 输出目录路径

-ft 提交文件的类型

-name 输出文件名称

-sb_name 需要使用的沙盒识别符,默认为ha

-api_key 提交用例至沙盒时所使用的API密钥

-env_id 提交用例至沙盒时所使用的环境ID

-inc_sub 图形化输出要包含的子技术,默认不包含

-mitre_data 包含待解析MITRE CTI数据的文件路径

-cmd Command

Options:

parse 从之前的沙盒提交解析报告文件

支持-i, -ita, -o, -name, -inc_sub, -sig_data参数

col 整理以前沙盒提交的报告数据

支持-i (treated as folder path), -ita, -o, -name, -inc_sub, -mitre_data parameters(向右滑动、查看更多)如果想要使用“-h”参数,则可以运行下列命令:

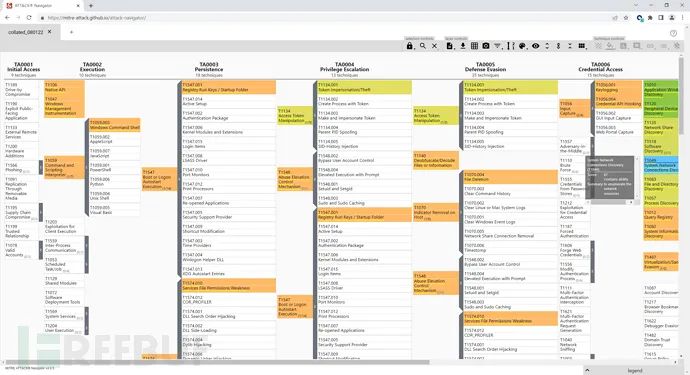

Sandbox_Scryer.exe -h一旦Navigator Layer文件生成之后,我们就可以将其加载到Navigator【https://mitre-attack.github.io/attack-navigator/】中以便进行后续分析了。

在Navigator中,沙盒报告摘要中指出的技术将突出显示,并根据沙盒报告总结中的技术排名和技术点击次数的组合评分,按热度排列显示。

工具使用演示

Collated_data__Navigator_layer_file

Hybrid_Analysis

MITRE_Navigator

Parsed_Report_Summary_csv_data

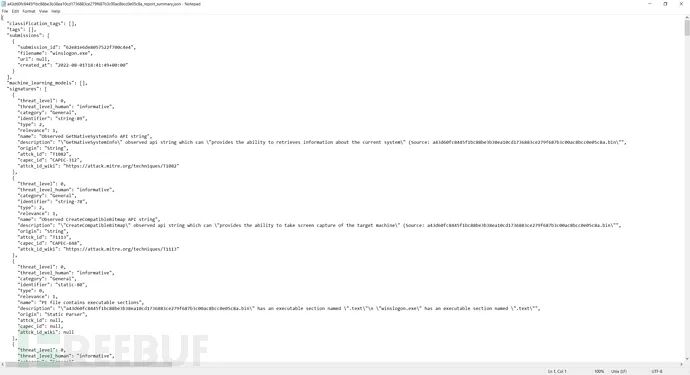

Sandbox_report_Summary

许可证协议

本项目的开发与发布遵循GPLv3开源许可证协议。

项目地址

Sandbox Scryer:

https://github.com/PayloadSecurity/Sandbox_Scryer

参考资料

https://mitre-attack.github.io/attack-navigator/

精彩推荐

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2022-12-04,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录