emlog系统getshell的教程(带剧情)

本次教程来自YanXia,转载请注明作者信息,博客地址http://www.535yx.cn,感谢

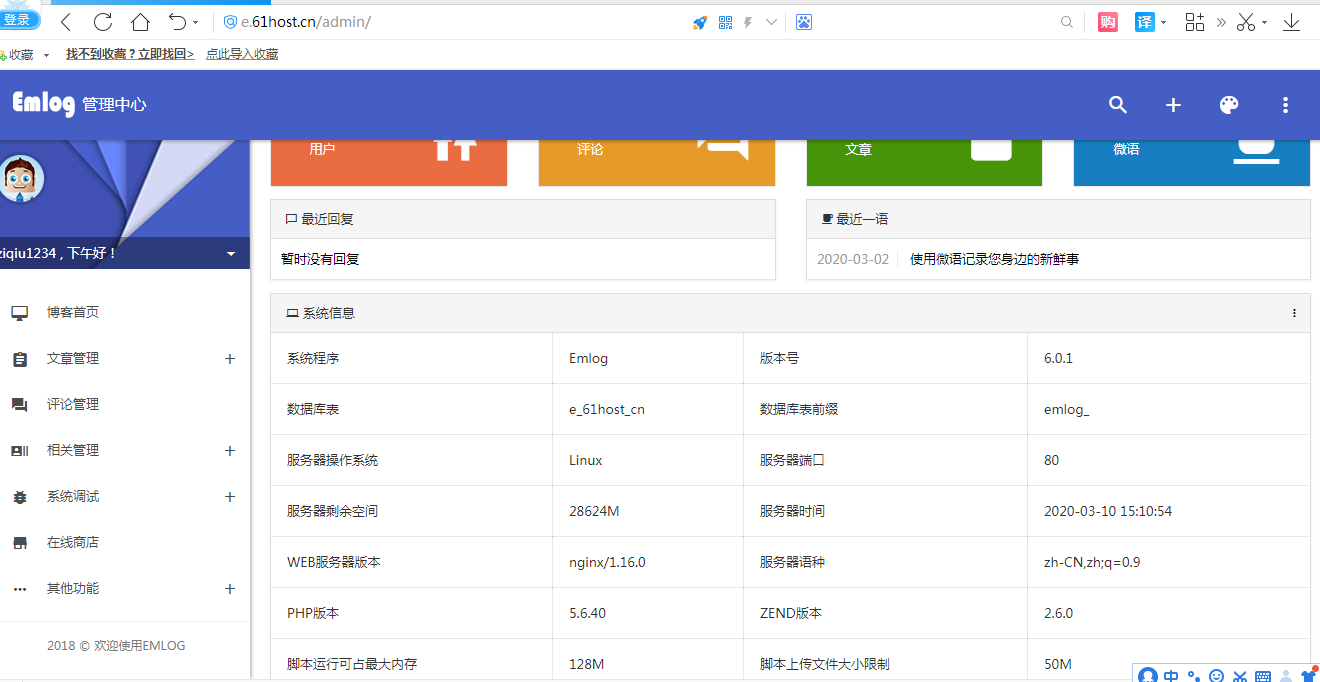

嗨,av巴蒂。今天给大家带来一个emlog系统getshell的教程 ,顺带跟大家讲讲拿下这个站的思路~~(PS:第一次写实战,写的不好不要怪罪哈,并且这个站确实挺无脑的。本篇主要教大家如何在emlog后台getshell) 所谓心细者,可得天下,在拿站之前,细心往往是最重要的 下面这幅图你看到了什么关键点吗?

哈哈,相信聪明的你们一定发现了里面的玄机。√ 那就是在未登入状态这里竟然爆了个用户

那我们接下来直接试一波账号密码

然后咱就直接进入了他的后台

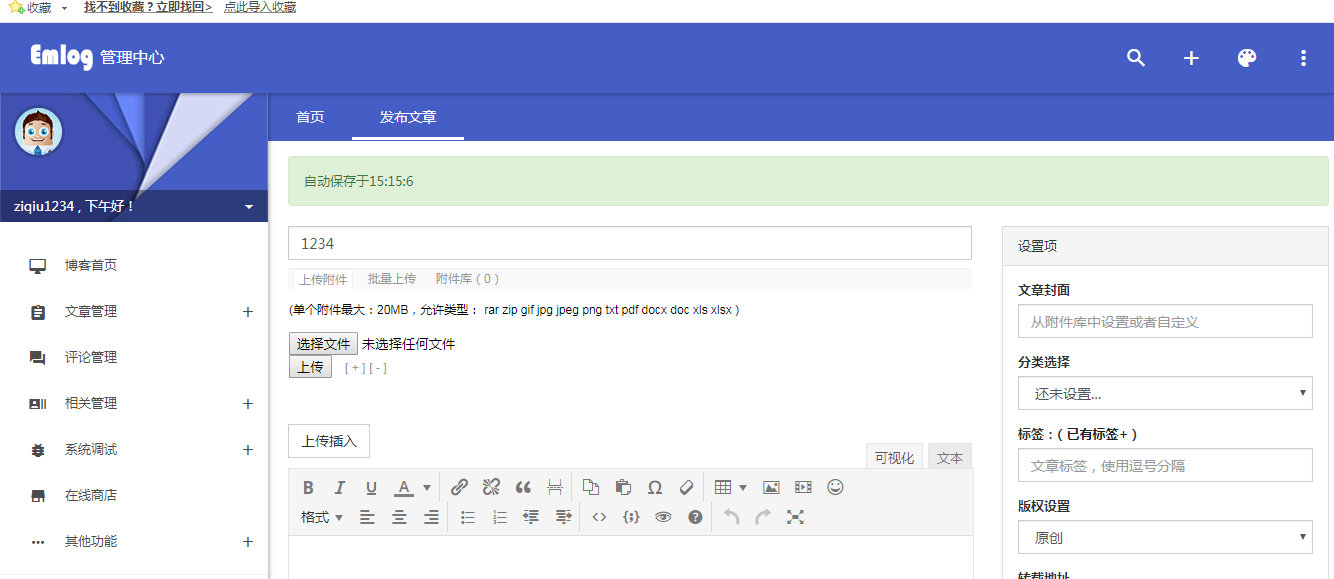

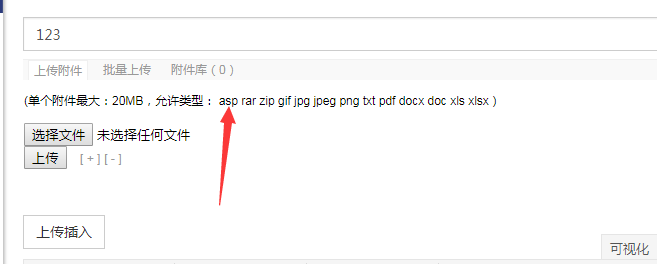

那好接下来我们打开发布文章,试试看能不能在这把大马传上去

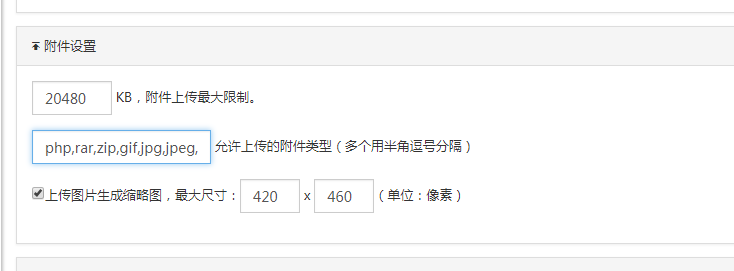

显而易见的是,这里限制了我们的上传后缀。但是不要紧 我们尝试在系统设置那添加一个php

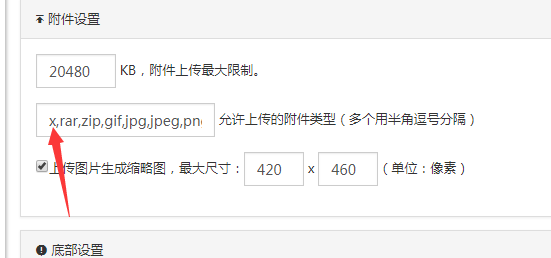

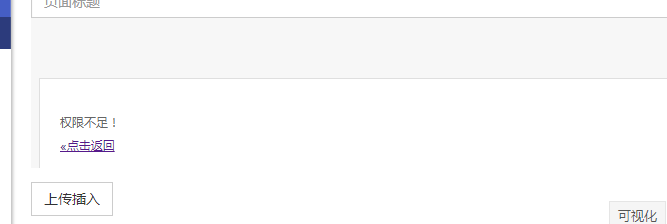

但是保存设置之后,你会发现当年设置允许php后缀时会被系统直接过滤成x 也就意味着我们不能设置php

难道这就没有办法了嘛????

没有关系,机智聪明的我发现,这里添加asp为后缀是不被过滤的

接下来就试试传我们的asp马

Emmm,

这还让不让人玩了????!

BUT,故事还未结束

这个时候我们就要用下一个小技巧了(重点来了)

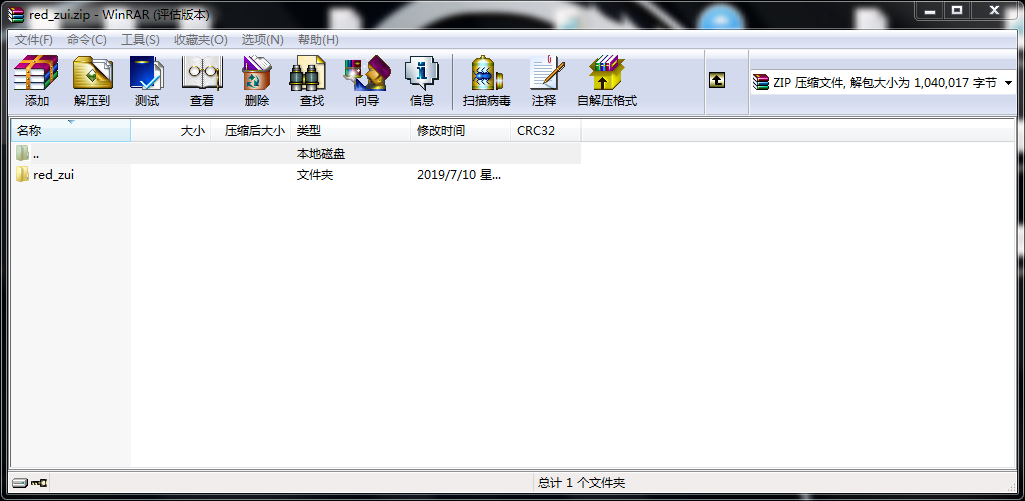

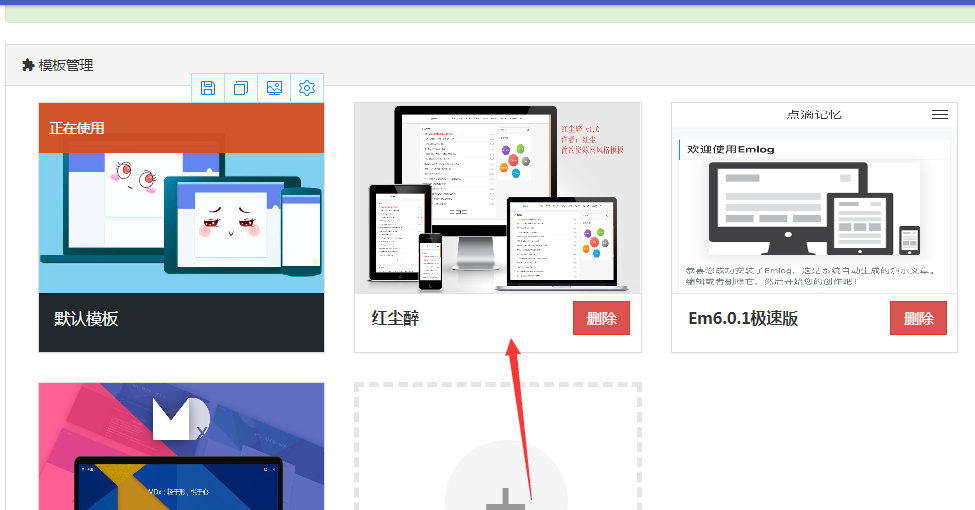

这时候我们的一个可利用点就找到了。这里是一个模板上传。那么我就想,如果我把我的大马插入模板zip,那是不是可以成功绕过呢? 说干就干 这时候我去http://www.emlog.net/官网随手下载了一个模板并把他放入文件中

接下来我们上传试试

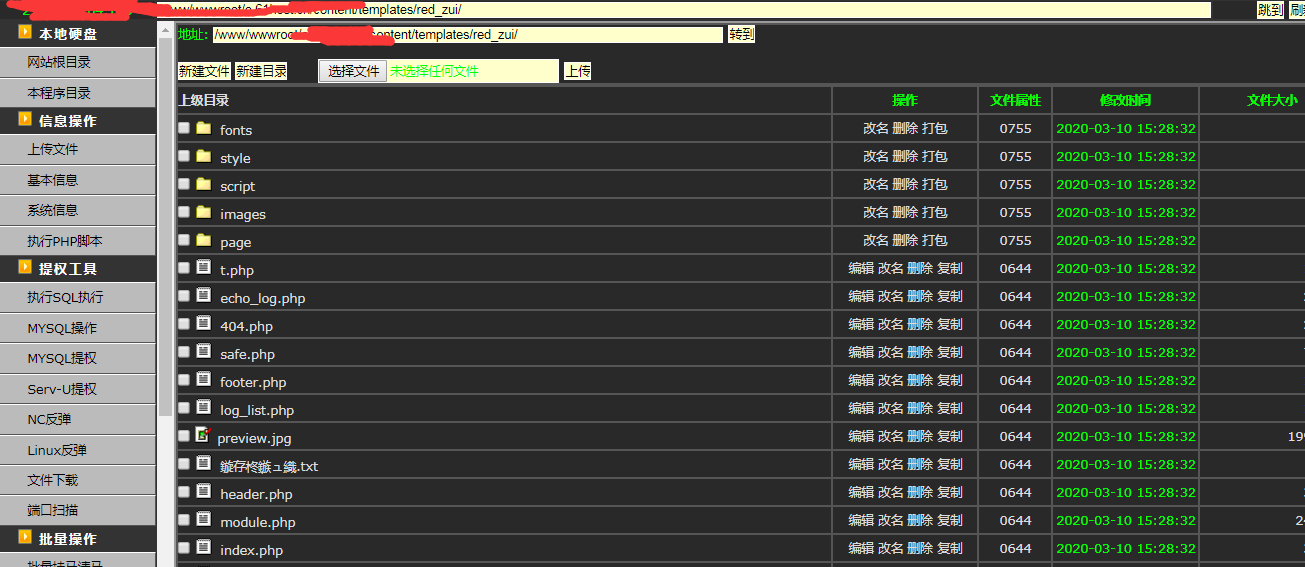

这个就是我上传的模板啦。由于我这个模板名字为red_zui.,并且我上传的大马名字是safe.php 所以接下来我们打开www.xxx.cn/content/templates/red_zui/safe.php? (红色部分自己替换) 就好了

好了今天的教程到此结束啦~~~~ 聪明的你一定学会了如何从emlog系统getshell了吧。

故事的最后我把大马删除并提醒了管理员及时修改弱密码,小朋友们,我们一定不能做坏事呀~~~

以上故事纯属虚构,请各位遵守国家规定,不能违法犯法,遵守纪律从你我做起

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2020年07月19日,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录