2023-08微软漏洞通告

微软官方发布了2023年8月的安全更新。本月更新公布了89个漏洞,包含23个远程执行代码漏洞、18个特权提升漏洞、12个身份假冒漏洞、10个信息泄露漏洞、8个拒绝服务漏洞、4个安全功能绕过漏洞、2个深度防御漏洞,其中6个漏洞级别为“Critical”(高危),68个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- Memory Integrity System Readiness Scan Tool

- Microsoft Teams

- Windows Projected File System

- Windows Reliability Analysis Metrics Calculation Engine

- Windows Fax and Scan Service

- Windows HTML Platform

- Windows Bluetooth A2DP driver

- Microsoft Dynamics

- ASP.NET and Visual Studio

- Microsoft Office Visio

- Azure DevOps

- .NET Framework

- Reliability Analysis Metrics Calculation Engine

- Microsoft WDAC OLE DB provider for SQL

- Windows Group Policy

- Microsoft Office SharePoint

- Microsoft Office Outlook

- Microsoft Office Excel

- Microsoft Office

- Tablet Windows User Interface

- ASP.NET

- Windows Common Log File System Driver

- Windows System Assessment Tool

- Windows Cloud Files Mini Filter Driver

- Windows Wireless Wide Area Network Service

- Windows Cryptographic Services

- Role: Windows Hyper-V

- Windows Smart Card

- Windows Kernel

- Microsoft Edge (Chromium-based)

- Dynamics Business Central Control

- SQL Server

- Microsoft Windows Codecs Library

- Windows Defender

- Azure Arc

- .NET Core

- ASP .NET

- Windows LDAP - Lightweight Directory Access Protocol

- Microsoft Exchange Server

- Windows Mobile Device Management

- Azure HDInsights

- Windows Message Queuing

(向下滑动可查看)

以下漏洞需特别注意

Microsoft Office 深度防御更新

ADV230003

严重级别:中等 CVSS:待定

被利用级别:检测到漏洞利用

此深度防御更新不是漏洞,但安装此更新可以阻止导致上月CVE-2023-36884的远程代码执行漏洞的攻击链。火绒工程师提醒您及时安装Office更新和本月汇总更新,避免受到此漏洞影响。

Microsoft 消息队列远程代码执行漏洞

CVE-2023-35385/CVE-2023-36910/CVE-2023-36911

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

只有启用消息队列服务的计算机易受此漏洞影响。攻击者需要将特制的恶意MSMQ数据包发送到 MSMQ服务器,这可能导致攻击者在目标服务器上远程执行任意代码。

Microsoft Teams远程代码执行漏洞

CVE-2023-29328/CVE-2023-29330

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

攻击者需要诱导受害者加入攻击者设置的恶意 Microsoft Teams 会议,这可能导致攻击者在目标计算机上远程执行任意代码。

Microsoft Exchange Server 权限提升漏洞

CVE-2023-21709

严重级别:严重 CVSS:9.8

被利用级别:有可能被利用

该漏洞不需要用户交互,攻击者可以暴力破解用户帐户密码以该用户身份登录,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。火绒工程师建议用户使用强密码,及时更新Exchange Server系统,同时通过微软官方提供的脚本完成修复。

https://aka.ms/CVE-2023-21709ScriptDoc

Windows 内核特权提升漏洞

CVE-2023-35359

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

该漏洞不需要用户交互,攻击者需要具有目标计算机上的某些权限,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

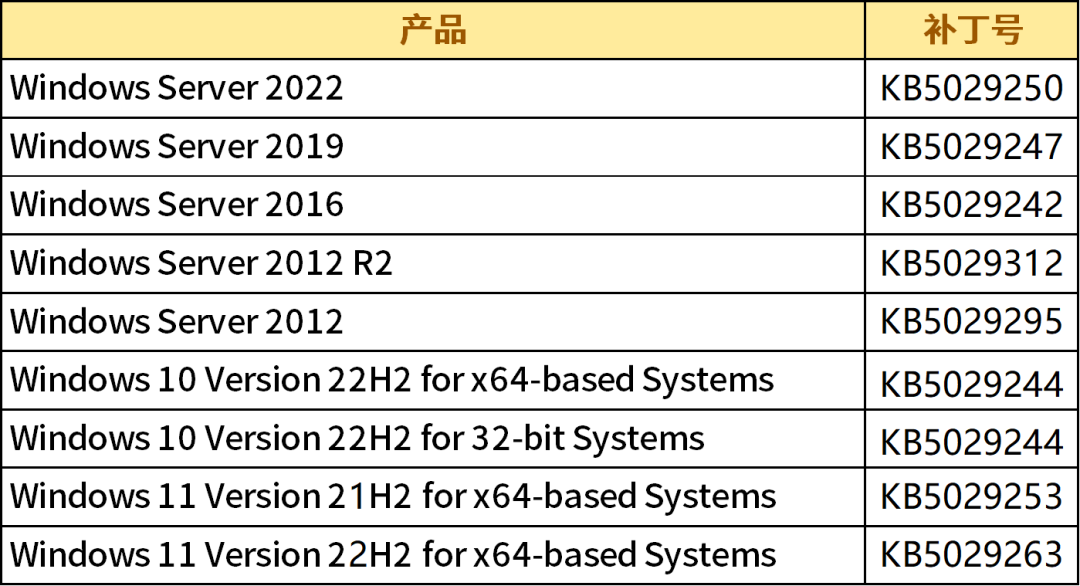

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Aug