K8s安全配置:CIS基准与kube-bench工具

01、概述

K8s集群往往会因为配置不当导致存在入侵风险,如K8S组件的未授权访问、容器逃逸和横向攻击等。为了保护K8s集群的安全,我们必须仔细检查安全配置。

CIS Kubernetes基准提供了集群安全配置的最佳实践,主要聚焦在两个方面:主节点安全配置和工作节点安全配置。主节点安全配置涵盖了控制平面节点配置文件、APIServer、Controller Manager、Scheduler、etcd等关键组件,而工作节点安全配置则专注于Kubelet和相关配置文件。通过遵循CIS Kubernetes基准,确保集群安全,降低入侵风险,保护敏感数据和业务连续性。

CIS Kubernetes基准包含了一百多个检查项,手动逐项检测效率较低,因此我们需要相应的工具来简化这个过程。kube-bench是一个主要用于检查Kubernetes集群是否符合CIS Kubernetes基准中列出的安全配置建议的工具。它能够自动化地进行检查,帮助我们快速发现并解决潜在的安全问题,提高集群的安全性和符合性。这样,我们可以更高效地确保Kubernetes集群的安全可靠。

02、Kube-bench部署使用

(1)安装部署

Ubuntu下,最简单的方式就是使用dpkg命令安装软件包。

wget https://github.com/aquasecurity/kube-bench/releases/download/v0.6.17/kube-bench_0.6.17_linux_amd64.deb

dpkg -i kube-bench_0.6.17_linux_amd64.deb(2)安全检测

检测master组件:

kube-bench run --targets=master --benchmark=cis-1.24

03、自定义检测规则

(1)kube-bench的规则文件是用YAML文件配置,提供了自定义检测规则的能力。例如,我们可以通过编写CIS自定义规则文件,用于检查集群中是否有容器在特权模式下运行。

root@master01:/etc/kube-bench/cfg/cis-1.24# vi controlplane.yaml

- id: 3.2.3

text: "Ensure that the container does not use privileged mode (Manual)"

audit: "if test -z $(kubectl get pods --all-namespaces -o jsonpath='{.items[*].spec.containers[?(@.securityContext.privileged==true)].name}'|sed 's/calico-node//g'|sed 's/kube-proxy//g');then echo ok;else echo err;fi;"

tests:

test_items:

- flag: "ok"

remediation: "If you do not need to use a container in privileged mode, turn off privileged mode"

scored: true(2)使用特权模式运行pod,添加privileged参数为true。

apiVersion: v1

kind: Pod

metadata:

creationTimestamp: null

labels:

run: pod1

name: pod1

spec:

containers:

- image: busybox

name: pod1

command: ['/bin/sh','-c','sleep 24h']

securityContext:

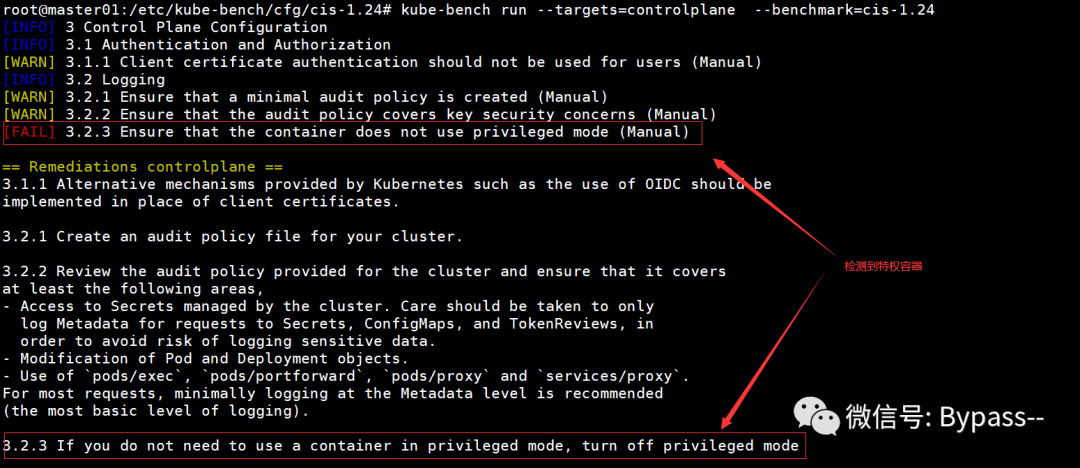

privileged: true(3)使用kube-bench检测,存在特权容器,检测状态为FAIL。

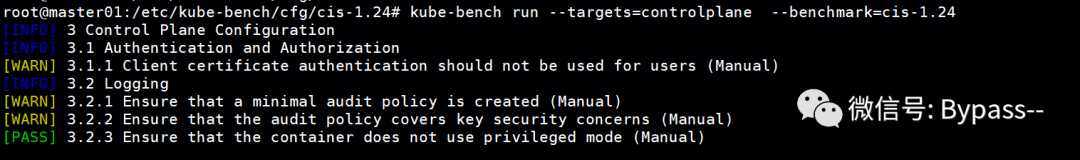

删除对应的特权容器,再次检测,检测状态为PASS。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2023-07-30,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读