第92篇:美国NSA的态势感知主动防御系统TUTELAGE讲解(上篇)

第92篇:美国NSA的态势感知主动防御系统TUTELAGE讲解(上篇)

ABC_123

发布于 2024-06-03 13:39:06

发布于 2024-06-03 13:39:06

Part1 前言

大家好,我是ABC_123。在前期的文章《第90篇:美国APT的全球流量监听系统(Turmoil监听与Turbine涡轮)讲解与分析》中,我着重介绍了Turmoil全球监听系统与Turbine涡轮任务下发系统,实际上这两个组件只是美国NSA一个强大项目Turbulence(湍流)的一部分。本期我们介绍这个系统的另一个组件:TUTELAGE态势感知主动防御系统。可以理解为我们常见的态势感知系统,但是它增加了强大的主动防御及对攻击者的反制功能,有效地保障了美国国防部NIPRNet(非保密因特网协议路由器网)的网络安全。

Part2 技术研究过程

- TUTELAGE系统介绍

Tutelage态势感知主动防御系统是美国Turbulence项目在反制攻击者方面的重要组成部分,同时该系统是美国国土安全局“爱因斯坦-3”态势感知系统的重要组成部分。从911事件发生时期开始研发,于2009年左右投入使用,美国NSA的研发团队花费10年之久,终于铸成这个强大的主动防御系统,它的主要任务就是保障美国国防部网络的安全。

传统基于流量分析、日志分析的防御办法时效性很差,通常只能在攻击者实施攻击行为成功之后才能发现和应对,而TUTELAGE系统解决了这个问题。TUTELAGE系统依托于XKEYSCORE、Quantum、PRISM、CyberRequest等情报检索系统或者情报窃听系统,通过SIGNIT(美国信号情报采集项目)查询及分析全球各地的威胁情报信息,主张在境外APT的战术制定阶段、武器研发阶段就发现攻击威胁,然后制定反制手段和检测策略,并将策略下发给美国国防部NIPRNet网络边界的TUTELAGE系统传感器(可以理解为探针),争取在攻击者实施攻击前就将威胁及时处置。即使攻击者成功入侵,TUTELAGE主动防御系统也可以通过内嵌的数据包处理器,干预攻击者的攻击行为,可以对双向数据包进行检测和替换、数据包阻断、修改C2指令、重定向攻击、延迟攻击,从而缓解攻击威胁,甚至将攻击者的电脑反制。

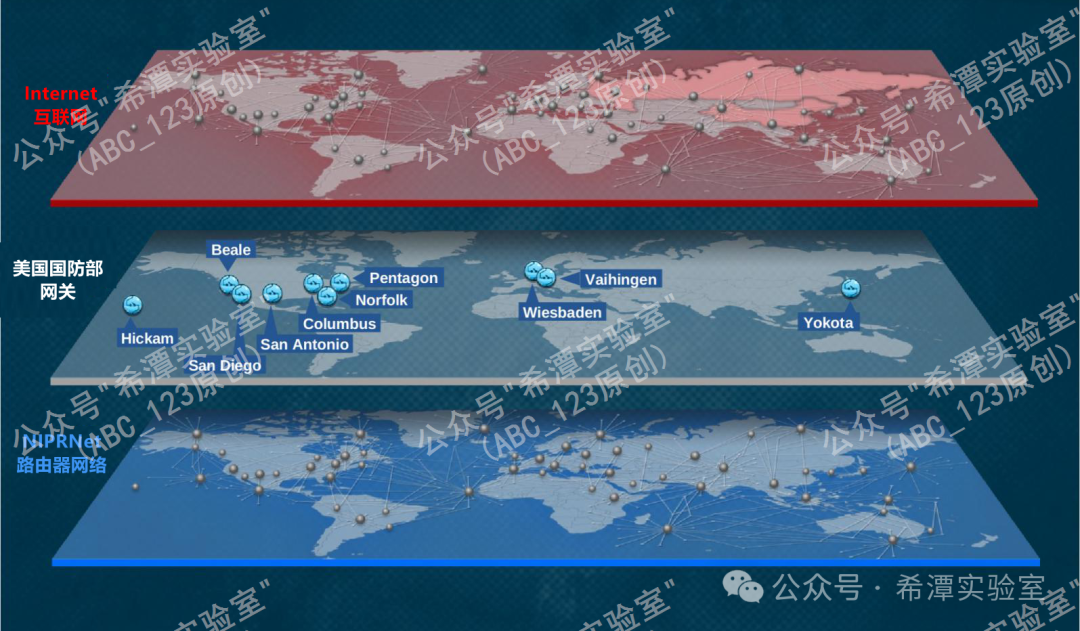

TUTELAGE应用部署在国防部(简称DoD)网络边界上,称为边界传感器(Boundary sensor)对来自因特网的信息进行监测,从而保护内部应用非安全性互联网协议路由(简称NIPR)的网络。上图展示了TUTELAGE系统的10个边界传感器所在位置,其中包括hickam美国空军基地、Beale美国空军基地、圣安东尼奥军事基地、诺福克海军基地、五角大楼(Pentagon)、日本横田美国空军基地等。

- NIPRNet网络与SIPRNet网络介绍

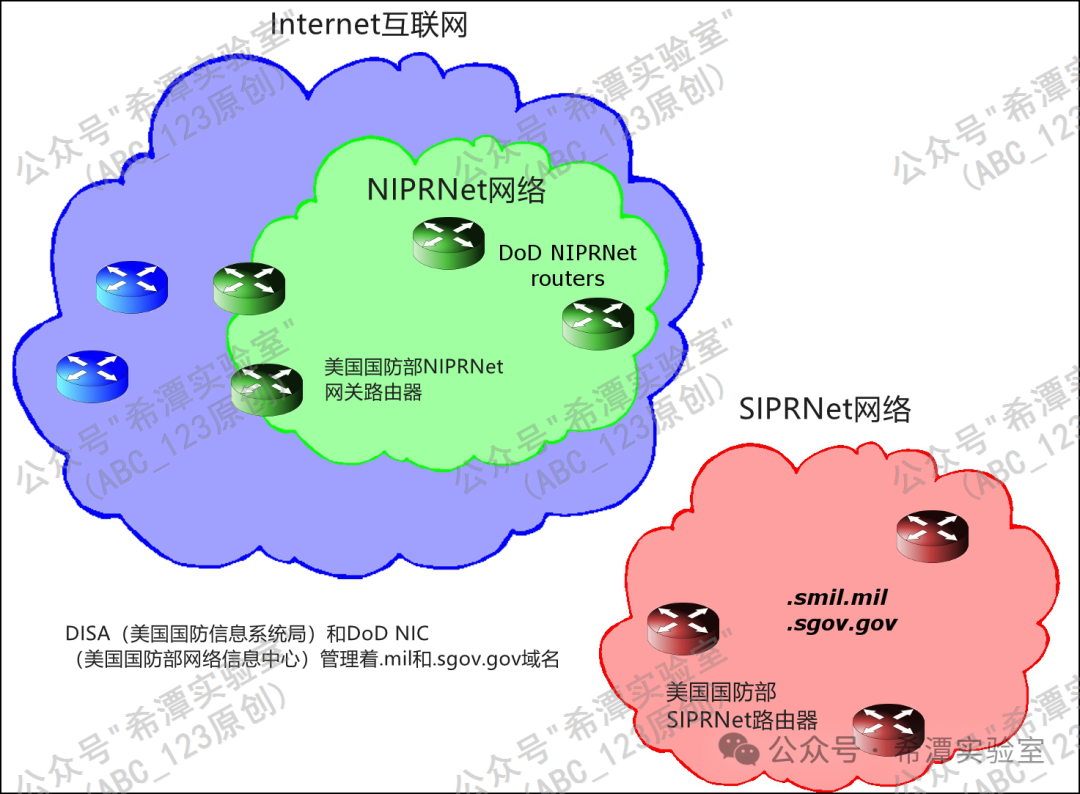

NIPRNet与SIPRNet是由美国国防部DoD管理的两个专用网络系统,分别用于处理不同级别的秘密信息,两个网络之间是物理隔离的。NIPRNET被称为非机密互联网协议路由器网络,属于非涉密网,用于传输非秘密信息,但一定程度仍然受到保护和监控。NIPRNET广泛用于美军的日常通信、行政工作和某些公共信息的发布。

SIPRNET被称为机密互联网协议路由器网络,属于涉密网,是一个加密的要求更加严格和安全的网络环境,专门用于处理涉及安全级别为机密和更高级别的信息。所有流量都经过加密,主要被用于传递战术、战略和情报信息,只有经过特殊授权的人员才能访问该网络。接入SIPRNet网络的计算机,电脑屏幕锁屏状态是红色界面的,会提示“This information system is accredited to process - SECRET - For authorized purposes only”,提示该信息系统只有授权用户才能使用。

- TUTELAGE系统的防御思路

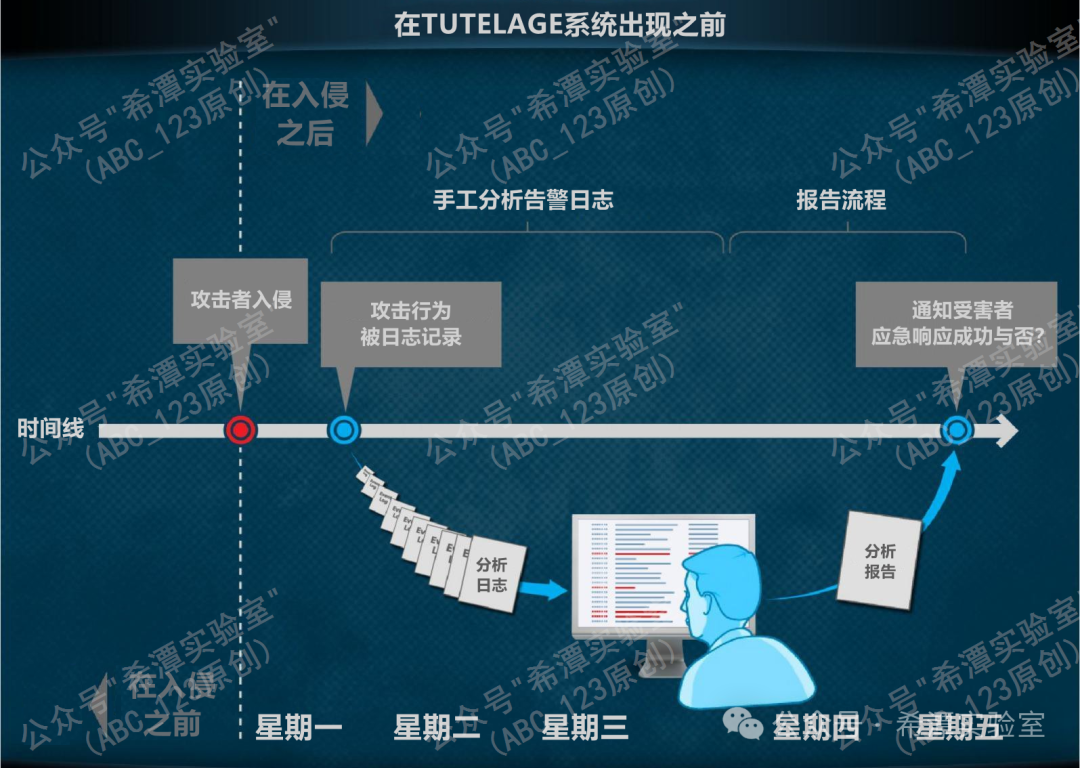

如下图所示,在传统的网络攻击防御理念里,在攻击者入侵之后,流量设备、waf设备会产生告警,这时候应急响应人员会手工分析告警日志,然后溯源整个攻击流程,并编写报告及处理意见。这个周期会花费很长时间,往往已经严重滞后于攻击者的入侵行为时间,很可能攻击者已经以最快的速度取走了敏感数据,并清理了自身痕迹。

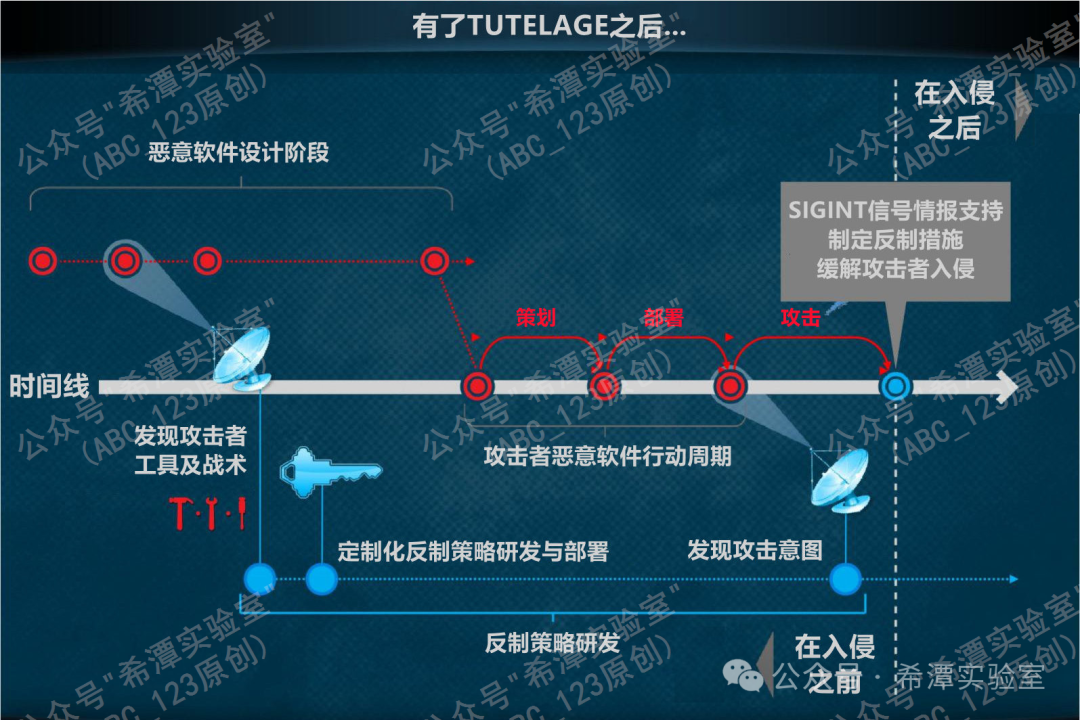

而美国NSA的理念与此不同,他们设计了非常复杂的一套全球情报监听系统,争取在攻击者的恶意软件研发设计阶段,甚至是攻击者战术制定阶段就能第一时间发现,然后制定相应的防护策略,以备在攻击者实施攻击时能够第一时间告警并进行阻断。这些威胁情报的来源之一就是SIGNAL信号情报项目、包括斯诺登所提到的棱镜门项目、TURMOIL项目、TURBINE项目等。

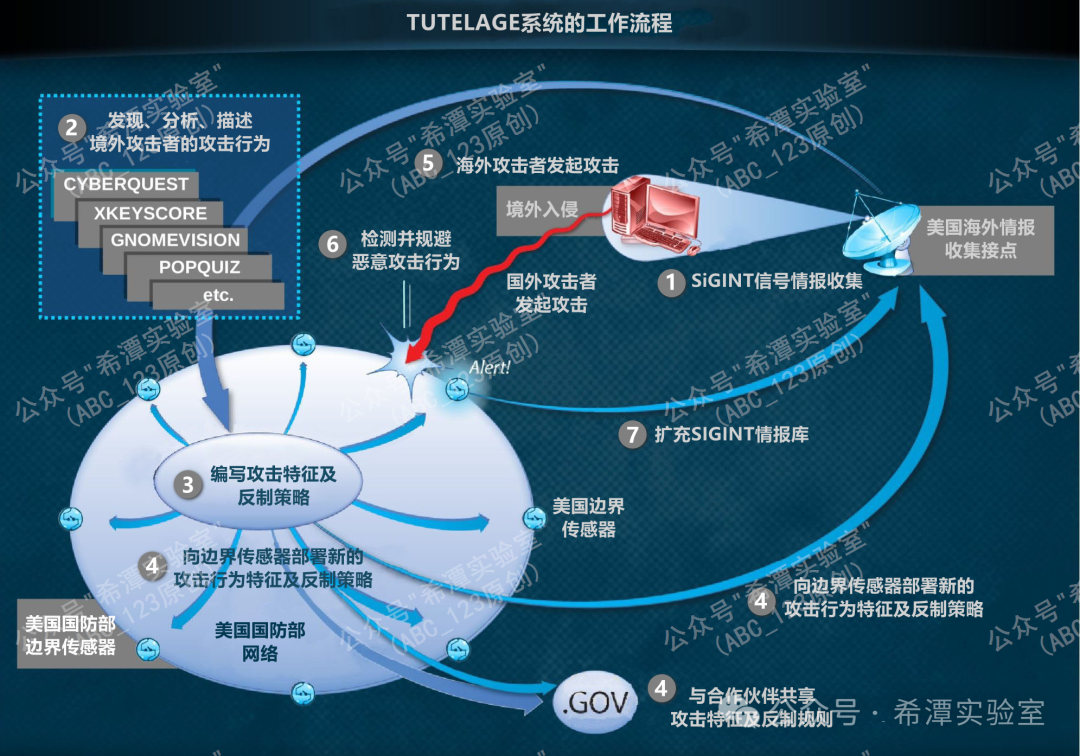

为了实现这个目的,美国NSA设计了TUTELAGE系统,并与美国NSA的现有的资源进行了整合。如下图所示,SIGINT信号情报系统发现攻击威胁之后,美国NSA的技术人员会研发和编写攻击特征及反制策略,并下发到TUTELAGE的边界传感器上,在攻击者入侵之时,这些传感器会通知TUTELAGE系统进行主动防御和攻击反制;根据需求,可以通过量子注入攻击及TURBINE项目对攻击者进行反打。

- TUTELAGE系统工作流程

TUTELAGE系统通过与美国政府的SIGINT信号情报收集项目协作完成主动防御过程,它的工作流程大致分为以下7个步骤:

1 SIGINT信号情报收集。美国NSA的SIGINT信号情报收集项目在全球各地部署有情报收集节点,著名的“棱镜门”监听事件也与其有关。

2 发现境外攻击者的入侵意图。美国NSA通过各种分析工具如CYBERQUEST、XKEYSCORE(关键得分)、GNOMEVISION、POPQUIZ等,对海量情报数据进行处理从中发现针对美国的APT攻击情报。

3 行为特征提炼及反制策略编写。美国NSA的工作人员会对攻击者的攻击行为特征进行分析提炼,并编写攻击反制规则。

4 下发策略到TUTELAGE系统。美国NSA的工作人员会将攻击行为特征及攻击反制策略下发到美国国防部DoD的网络边界的TUTELAGE传感器上,并同时与合作部门(如政府部门)同步这些策略。

5 境外攻击者发动网络攻击。一段时间后攻击者开始发动网络攻击,TUTELAGE传感器发出警报。

6 TUTELAGE系统反制。TUTELAGE的边界传感器检测到网络攻击,并且进行了告警,通知TUTELAGE系统依据不同情况,通过不同的反制措施进行反制。

7 汇总攻击信息。将整个网络攻击情报反馈到SIGINT信号情报系统。

- TUTELAGE系统的反制措施

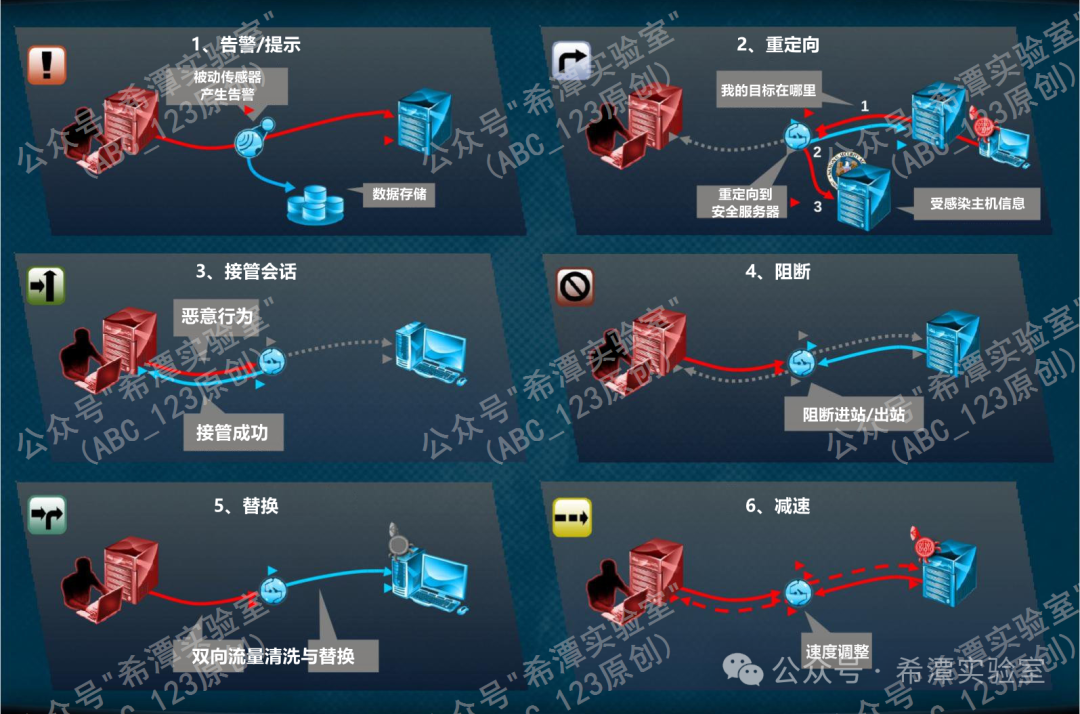

如下图所示,展示了Tutelage项目在检测到恶意流量和攻击后可以采取的遏制/反制措施,十分丰富。国外泄露的PPT展示了TUTELAGE系统的6种能力:

1 告警/提示:边界传感器发现攻击流量后产生告警,并将告警流量存储备份。

2 重定向:边界传感器发现攻击流量后,将恶意会话重定向到安全服务器。

3 接管:边界传感器发现攻击流量后,接管会话。

4 阻断:边界传感器发现攻击流量后,阻断会话。

5 替换:边界传感器发现攻击流量后,清洗流量内的恶意代码。

6 延迟:边界传感器发现攻击流量后,降低通信速率,破坏攻击效果。

Part3 总结

1. 下篇文章会继续分享TUTELAGE的反制措施,包括结合酸狐狸攻击平台,对目标进行反打等。

2. X-KEYSCORE(关键得分)情报检索系统以及其它美国APT的情报分析系统,后续ABC_123会在后续花费大篇幅进行介绍。

3. Turbine(涡轮)、Turmoil(涡流)、TUTELAGE(主动防御)、Turbalence(湍流)等系统的其它功能,会继续介绍,敬请期待。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2024-05-22,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录