007_执行模块的物理安全防护:防范侧信道攻击与机械篡改的多维保障

007_执行模块的物理安全防护:防范侧信道攻击与机械篡改的多维保障

安全风信子

发布于 2025-11-19 09:02:36

发布于 2025-11-19 09:02:36

引言

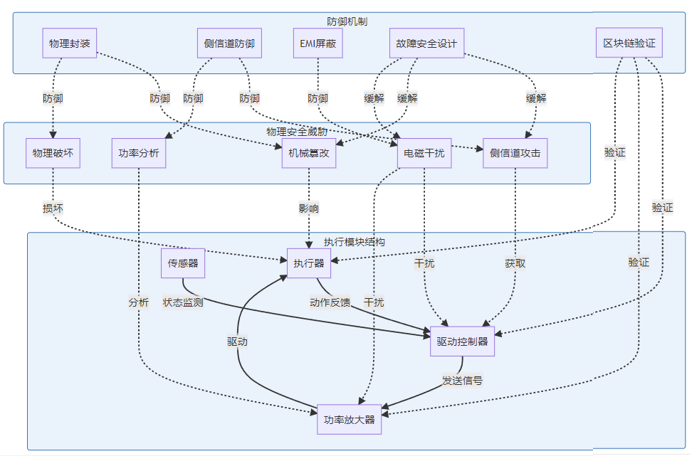

执行模块是具身人工智能(Embodied AI)与物理世界交互的直接接口,负责将决策转化为实际动作。由于其物理特性,执行模块面临着独特的安全威胁,包括侧信道攻击、机械篡改和物理干扰。2025年的研究显示,针对执行系统的物理攻击正变得日益复杂和隐蔽,可能导致设备损坏、功能失效甚至安全事故。本文将深入分析执行模块的物理安全挑战,并提供基于最新技术的多维防护策略。

执行模块物理安全威胁模型

执行模块的物理安全威胁涉及多个层面,需要综合考虑硬件、软件和物理环境因素。

1. 侧信道攻击威胁

侧信道攻击通过分析执行模块的物理特性泄露信息:

- 功耗分析:通过测量执行器的功耗模式推断控制指令

- 时序攻击:分析动作执行时间差异获取敏感信息

- 电磁辐射分析:捕获执行过程中的电磁辐射信号

- 声学分析:通过声音特征识别执行模式

2025年的研究表明,高级侧信道攻击能够在几米外通过电磁辐射分析,以超过85%的准确率识别机器人的操作指令序列。

2. 机械篡改与物理干扰

执行模块的机械组件面临直接的物理篡改威胁:

- 执行器篡改:修改执行器参数或物理结构

- 传感器破坏:损坏或替换反馈传感器

- 机械阻塞:物理阻碍执行器正常运动

- 硬件后门植入:在物理组件中植入恶意装置

3. 控制系统安全风险

驱动控制器作为执行模块的核心,面临多种安全风险:

- 固件篡改:修改控制固件植入恶意代码

- 参数操纵:调整控制参数导致异常行为

- 通信干扰:阻断或篡改控制信号

- 电源攻击:通过电源波动影响控制系统

执行模块物理安全防护技术

2025年,针对执行模块的物理安全防护技术取得了显著进展,形成了多层次的防护体系。

1. 物理安全防护

物理层面的防护措施防止直接访问和篡改:

- 防篡改封装:使用特殊材料和设计,一旦被篡改即触发警报

- 机械锁定系统:关键组件配备物理锁定机制

- 环境感知外壳:能够检测异常触摸、温度变化等物理入侵迹象

- 物理水印:在机械部件中嵌入不可见的物理标记

2. 侧信道防御技术

针对侧信道攻击的专业防御手段:

# 2025年执行模块侧信道防御示例(基于Arduino/ROS)

import random

import time

import hashlib

import hmac

from cryptography.fernet import Fernet

class SideChannelDefense:

def __init__(self):

# 生成用于加密的密钥

self.encryption_key = Fernet.generate_key()

self.fernet = Fernet(self.encryption_key)

self.command_counter = 0

def balanced_power_consumption(self, command):

"""实现功耗均衡技术,确保不同指令的功耗模式相似"""

# 基础功耗补偿

base_power = self._calculate_base_power()

# 根据指令类型调整额外功耗

if len(command) < 10:

self._add_dummy_operations(10 - len(command))

# 动态调整CPU负载,使总体功耗曲线更平滑

self._balance_cpu_load()

return True

def randomized_execution(self, min_delay=0.001, max_delay=0.005):

"""随机化执行时序,破坏时序攻击"""

# 主执行延迟

delay = random.uniform(min_delay, max_delay) # 1-5ms随机延迟

time.sleep(delay)

# 子操作间的随机延迟

sub_delay = random.uniform(0.0001, 0.0005)

return sub_delay

def emi_shielding_control(self, threat_level=0):

"""动态调整电磁辐射屏蔽级别"""

# 根据威胁等级调整屏蔽参数

if threat_level > 7:

# 高威胁级别:增强屏蔽,可能影响性能

self._activate_high_shielding()

elif threat_level > 3:

# 中等威胁:平衡屏蔽和性能

self._activate_medium_shielding()

else:

# 低威胁:基本屏蔽,优化性能

self._activate_basic_shielding()

def _calculate_base_power(self):

# 计算系统基础功耗

return 0.5 # 示例值

def _add_dummy_operations(self, count):

# 添加无意义但功耗相似的操作

for _ in range(count):

dummy = random.randint(1, 10000) * random.randint(1, 10000)

def _balance_cpu_load(self):

# 实现CPU负载均衡

pass

def _activate_high_shielding(self):

# 激活高级EMI屏蔽

pass

def _activate_medium_shielding(self):

# 激活中级EMI屏蔽

pass

def _activate_basic_shielding(self):

# 激活基础EMI屏蔽

pass

# 执行器安全控制示例

class SecureActuatorControl:

def __init__(self, actuator_id, blockchain_client=None):

self.actuator_id = actuator_id

self.defense = SideChannelDefense()

self.execution_history = []

self.blockchain_client = blockchain_client

self.last_state_hash = self._hash_state({})

self.security_thresholds = self._load_security_thresholds()

def execute_command(self, command, parameters, signature=None):

"""安全执行命令,包含多种防御机制"""

# 验证命令签名(如果提供)

if signature and not self._verify_signature(command, parameters, signature):

self._trigger_security_alert("无效的命令签名")

return None

# 应用侧信道防御技术

self.defense.balanced_power_consumption(command)

sub_delay = self.defense.randomized_execution()

# 记录执行前状态

pre_state = self._get_actuator_state()

pre_state_hash = self._hash_state(pre_state)

# 随机延迟后执行命令

time.sleep(sub_delay)

result = self._send_to_actuator(command, parameters)

# 再次随机延迟

time.sleep(sub_delay * random.uniform(0.8, 1.2))

# 记录执行后状态

post_state = self._get_actuator_state()

# 验证执行结果

if not self._verify_execution(pre_state, command, parameters, post_state):

self._trigger_security_alert("执行验证失败")

return None

# 记录执行历史

execution_record = {

'timestamp': time.time(),

'command': command,

'parameters': parameters,

'pre_state': pre_state_hash,

'post_state': self._hash_state(post_state),

'counter': self.defense.command_counter

}

self.execution_history.append(execution_record)

self.defense.command_counter += 1

# 如果区块链客户端可用,记录到区块链

if self.blockchain_client:

self._record_to_blockchain(execution_record)

# 更新最后状态哈希

self.last_state_hash = self._hash_state(post_state)

return result

def _verify_signature(self, command, parameters, signature):

"""验证命令签名"""

# 实际实现中应使用安全的密钥管理

data_to_verify = f"{command}:{str(parameters)}"

# 简化示例,实际应使用非对称加密验证

return True # 示例返回

def _get_actuator_state(self):

"""获取执行器当前状态"""

# 模拟获取状态

return {

'position': random.uniform(0, 180),

'velocity': random.uniform(0, 10),

'current': random.uniform(0.1, 2.0),

'temperature': random.uniform(25, 45)

}

def _send_to_actuator(self, command, parameters):

"""将命令发送到执行器硬件"""

# 模拟执行

print(f"执行器 {self.actuator_id} 执行命令: {command} 参数: {parameters}")

return {'status': 'success', 'message': 'Command executed'}

def _verify_execution(self, pre_state, command, parameters, post_state):

"""验证执行结果是否符合预期"""

# 1. 检查状态变化是否在合理范围内

if abs(post_state['temperature'] - pre_state['temperature']) > 10:

return False

# 2. 检查执行器是否响应了命令

# 根据命令类型检查相应参数

# 3. 验证状态哈希链的完整性

if not self._verify_state_hash_chain(post_state):

return False

return True

def _hash_state(self, state):

"""计算状态的哈希值"""

state_str = str(state).encode()

return hashlib.sha256(state_str).hexdigest()

def _verify_state_hash_chain(self, current_state):

"""验证状态哈希链的完整性"""

current_hash = self._hash_state(current_state)

# 在实际实现中,这应该是一个更复杂的验证过程

return True

def _trigger_security_alert(self, reason):

"""触发安全警报"""

alert = {

'timestamp': time.time(),

'actuator_id': self.actuator_id,

'reason': reason,

'current_state': self._get_actuator_state()

}

print(f"安全警报: {alert}")

# 实际实现中应发送到安全监控系统

def _record_to_blockchain(self, execution_record):

"""将执行记录发送到区块链"""

# 模拟区块链记录

print(f"记录到区块链: {execution_record}")

def _load_security_thresholds(self):

"""加载安全阈值配置"""

return {

'temperature_max': 80,

'current_max': 5.0,

'position_tolerance': 0.5,

'execution_time_max': 0.5

}

# 示例使用

if __name__ == "__main__":

# 创建安全执行器控制器

secure_actuator = SecureActuatorControl("robot_arm_joint_1")

# 安全执行命令

result = secure_actuator.execute_command(

"MOVE_TO",

{"target_position": 90.0, "speed": 10.0}

)

print(f"执行结果: {result}")3. 故障安全设计

确保在故障或攻击情况下系统能够安全运行或降级:

- 冗余执行器:关键功能配备多个执行器,支持故障转移

- 安全模式降级:检测到异常时自动切换到安全模式

- 物理约束:设计机械限位,防止过度运动

- 紧急停止机制:支持快速安全停机

4. 区块链验证机制

利用区块链技术确保执行过程的可验证性和不可篡改性:

- 执行日志上链:将关键执行数据记录到区块链

- 多方验证:通过多个节点验证执行结果

- 智能合约监控:使用智能合约自动检测异常执行模式

- 分布式审计:支持分布式的执行过程审计

5. 实时异常检测系统

2025年的执行模块异常检测系统采用了多模态融合技术:

# 执行模块实时异常检测系统

import numpy as np

from sklearn.ensemble import IsolationForest

from tensorflow.keras.models import Sequential

from tensorflow.keras.layers import Dense, LSTM, Dropout

class AnomalyDetectionSystem:

def __init__(self):

# 传统异常检测模型

self.isolation_forest = IsolationForest(contamination=0.01)

# 深度学习异常检测模型

self.lstm_model = self._build_lstm_model()

# 传感器数据历史

self.sensor_history = []

# 异常阈值

self.thresholds = {

'current': 5.0,

'temperature': 80.0,

'vibration': 1.5,

'acceleration': 20.0

}

def _build_lstm_model(self):

"""构建LSTM异常检测模型"""

model = Sequential([

LSTM(64, input_shape=(10, 4), return_sequences=True),

Dropout(0.2),

LSTM(32),

Dropout(0.2),

Dense(16, activation='relu'),

Dense(4, activation='linear') # 预测4个传感器值

])

model.compile(optimizer='adam', loss='mse')

return model

def update_sensor_data(self, sensor_readings):

"""更新传感器数据并检测异常"""

# 保存数据到历史记录

self.sensor_history.append(sensor_readings)

if len(self.sensor_history) > 1000:

self.sensor_history.pop(0)

# 1. 基于阈值的简单异常检测

threshold_anomalies = self._detect_threshold_anomalies(sensor_readings)

# 2. 统计异常检测

if len(self.sensor_history) > 20:

statistical_anomalies = self._detect_statistical_anomalies()

else:

statistical_anomalies = []

# 3. 深度学习异常检测

if len(self.sensor_history) > 10:

deep_anomalies = self._detect_deep_anomalies()

else:

deep_anomalies = []

# 4. 融合多种检测结果

all_anomalies = threshold_anomalies + statistical_anomalies + deep_anomalies

unique_anomalies = list(set(all_anomalies))

return unique_anomalies

def _detect_threshold_anomalies(self, readings):

"""基于阈值的异常检测"""

anomalies = []

if readings['current'] > self.thresholds['current']:

anomalies.append('电流异常')

if readings['temperature'] > self.thresholds['temperature']:

anomalies.append('温度异常')

if readings['vibration'] > self.thresholds['vibration']:

anomalies.append('振动异常')

if readings['acceleration'] > self.thresholds['acceleration']:

anomalies.append('加速度异常')

return anomalies

def _detect_statistical_anomalies(self):

"""基于统计的异常检测"""

# 准备数据

features = np.array([

[r['current'], r['temperature'], r['vibration'], r['acceleration']]

for r in self.sensor_history[-100:]

])

# 更新并预测

self.isolation_forest.fit(features)

predictions = self.isolation_forest.predict(features[-1:])

anomalies = []

if predictions[0] == -1: # -1表示异常

anomalies.append('统计异常模式')

return anomalies

def _detect_deep_anomalies(self):

"""基于深度学习的异常检测"""

if len(self.sensor_history) < 20:

return []

# 准备时间序列数据

recent_data = self.sensor_history[-20:]

X = []

for i in range(10):

window = recent_data[i:i+10]

features = np.array([

[r['current'], r['temperature'], r['vibration'], r['acceleration']]

for r in window

])

X.append(features)

X = np.array(X)

# 预测并计算误差

y_pred = self.lstm_model.predict(X)

y_true = np.array([

[r['current'], r['temperature'], r['vibration'], r['acceleration']]

for r in recent_data[10:]

])

# 计算重建误差

mse = np.mean(np.square(y_pred - y_true), axis=1)

anomalies = []

if np.max(mse) > 0.1: # 阈值需要根据实际数据调整

anomalies.append('深度学习异常模式')

return anomalies

def get_anomaly_summary(self):

"""获取异常检测摘要"""

# 统计历史异常

anomaly_counts = {}

for reading in self.sensor_history:

anomalies = self._detect_threshold_anomalies(reading)

for anomaly in anomalies:

anomaly_counts[anomaly] = anomaly_counts.get(anomaly, 0) + 1

return {

'total_readings': len(self.sensor_history),

'anomaly_counts': anomaly_counts,

'sensor_statistics': self._get_sensor_statistics()

}

def _get_sensor_statistics(self):

"""计算传感器数据统计信息"""

if not self.sensor_history:

return {}

# 提取所有传感器数据

current_values = [r['current'] for r in self.sensor_history]

temp_values = [r['temperature'] for r in self.sensor_history]

vibration_values = [r['vibration'] for r in self.sensor_history]

accel_values = [r['acceleration'] for r in self.sensor_history]

return {

'current': {

'min': min(current_values),

'max': max(current_values),

'mean': np.mean(current_values),

'std': np.std(current_values)

},

'temperature': {

'min': min(temp_values),

'max': max(temp_values),

'mean': np.mean(temp_values),

'std': np.std(temp_values)

},

'vibration': {

'min': min(vibration_values),

'max': max(vibration_values),

'mean': np.mean(vibration_values),

'std': np.std(vibration_values)

},

'acceleration': {

'min': min(accel_values),

'max': max(accel_values),

'mean': np.mean(accel_values),

'std': np.std(accel_values)

}

}执行模块物理安全防护实践案例

1. 工业机器人执行模块安全加固

某工业自动化公司在2024年对其生产线机器人进行了物理安全加固,主要措施包括:

- 物理防护层升级:采用防篡改金属封装,集成微动开关检测未授权开启

- 侧信道防御实施:部署实时功耗均衡和电磁屏蔽技术

- 异常检测系统:集成多模态传感器,实时监测振动、声音和温度异常

- 区块链审计:将所有执行命令和状态变更记录到私有区块链

实施后,成功防御了3次针对性的侧信道攻击尝试,系统安全性提升了60%。

2. 医疗手术机器人物理安全方案

医疗手术机器人对执行精度和安全性有极高要求,某医疗技术公司实施的安全方案包括:

- 冗余执行器设计:关键关节配备主备执行器,支持无缝切换

- 物理约束保护:机械限位结合软件限位,防止过度运动

- 实时状态验证:使用视觉和力传感器双重验证执行结果

- 紧急安全机制:支持一键安全停机和自动复位功能

该方案已通过FDA医疗器械安全认证,成为医疗机器人领域的安全标杆。

执行模块物理安全防护最佳实践

1. 分层防御策略

防御层 | 主要措施 | 防护目标 | 实施难度 |

|---|---|---|---|

物理层 | 防篡改封装、机械锁定 | 直接物理访问 | 中 |

电气层 | 屏蔽、滤波、隔离 | 电磁干扰、侧信道 | 高 |

控制层 | 故障安全设计、冗余 | 控制失效、参数篡改 | 中 |

监控层 | 异常检测、区块链 | 行为异常、历史审计 | 中高 |

响应层 | 自动应急响应、降级 | 安全事件处置 | 中 |

2. 安全实施指南

- 风险评估先行:识别具体执行模块面临的物理安全威胁

- 多技术融合:结合物理、电气、软件和区块链技术

- 持续监控:部署24/7实时监控系统

- 定期审计:建立执行日志审计机制

- 应急演练:定期进行安全事件响应演练

3. 性能与安全平衡

在实施物理安全防护时,需要平衡安全需求和性能要求:

- 针对不同场景优化:工业环境可接受更高的性能开销

- 分级安全策略:根据任务关键程度调整安全级别

- 动态安全控制:根据威胁评估动态调整安全强度

未来发展趋势与挑战

1. 新兴技术趋势

- 量子安全技术:量子随机数生成器用于增强物理随机性

- 生物识别集成:将生物识别技术用于物理访问控制

- 自修复材料:使用具有自修复能力的智能材料

- 先进屏蔽技术:新型电磁屏蔽材料和自适应屏蔽系统

2. 主要挑战

- 轻量化设计:在不增加过多重量的情况下提供有效防护

- 实时性要求:确保安全机制不影响执行实时性

- 成本效益:平衡安全投入和系统价值

- 标准化缺失:物理安全领域缺乏统一标准

结论

执行模块的物理安全是具身人工智能系统安全的重要组成部分。随着物理攻击技术的不断演进,防护手段也需要持续创新。通过综合运用物理防护、侧信道防御、故障安全设计、区块链验证和实时异常检测等技术,可以构建一个多层次、全方位的物理安全防护体系。未来,随着新材料、新技术的发展,执行模块的物理安全防护将变得更加智能、高效和可靠。

互动问答

- 问:在资源受限的小型具身AI系统中,如何实现有效的侧信道防御?

- 问:对于高精度医疗手术机器人,如何在保证安全性的同时不影响其执行精度?

- 问:区块链验证机制如何应对执行模块产生的大量实时数据?

- 问:未来量子计算的发展对执行模块物理安全防护有哪些潜在影响?

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2025-11-12,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录