防火墙选型原则:十大核心维度解析

防火墙作为网络安全体系的核心边界防护设备,其选型直接决定了网络边界的防护能力、业务连续性及整体安全架构的扩展性。当前国内外主流网络设备厂商均布局防火墙产品线,但不同产品在技术架构、性能表现、功能适配等方面差异显著。选型需立足自身业务场景、网络规模、安全需求及运维能力,而非单纯追求品牌或参数堆砌。以下从十大核心维度,结合行业技术标准与实践经验,提供专家级选型指引。

一、自身安全性:边界防护的基础前提

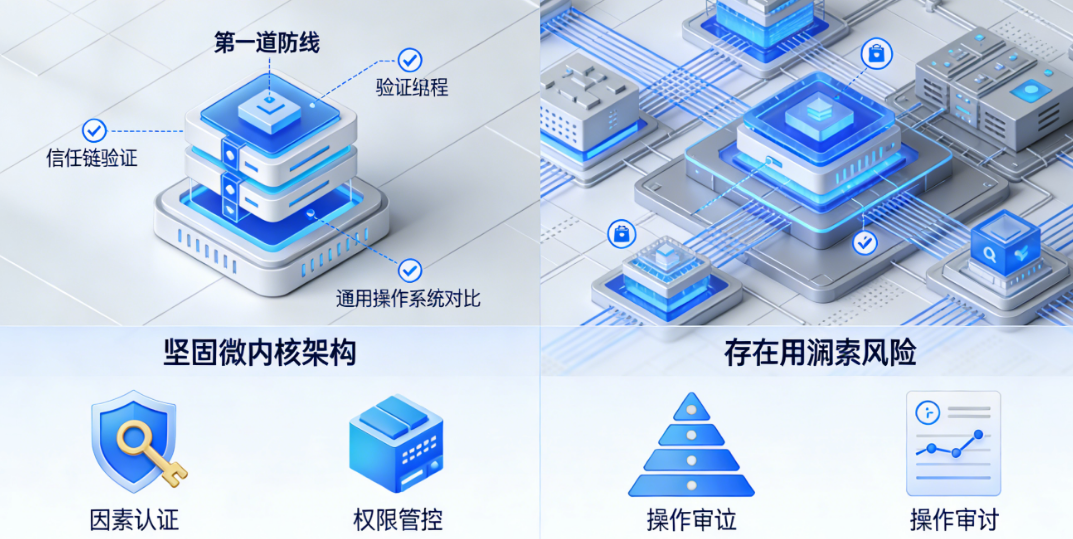

防火墙作为网络安全的“第一道防线”,其自身安全性直接决定防护体系的根基是否牢固,核心体现在技术架构设计与安全管理机制两大层面。

在架构设计上,操作系统是核心支撑。推荐选用基于微内核架构或专用安全操作系统的产品,此类系统通过最小权限原则裁剪冗余模块,从底层规避通用操作系统的漏洞风险,且具备完整的信任链验证机制,可实现从启动到运行全流程的安全校验。需警惕基于通用操作系统(如Windows、Linux)二次开发的产品,其内核漏洞易被攻击者利用,导致防火墙被渗透控制。同时,应用层功能的安全实现需依赖底层操作系统的安全能力,需验证产品是否具备应用层协议深度解析的安全适配能力,避免因协议解析漏洞引发安全风险。

在安全管理机制上,需重点考察身份认证、权限管控与操作审计能力。应支持多因素认证(MFA)、细粒度权限划分(如基于RBAC模型的角色权限分配),杜绝弱口令、权限滥用等问题;同时具备全面的操作审计日志,可追溯所有管理操作,满足等保2.0等合规要求。此外,需验证产品是否具备抗篡改能力,确保固件、配置文件及系统内核不被非法篡改。

二、系统稳定性:业务连续的核心保障

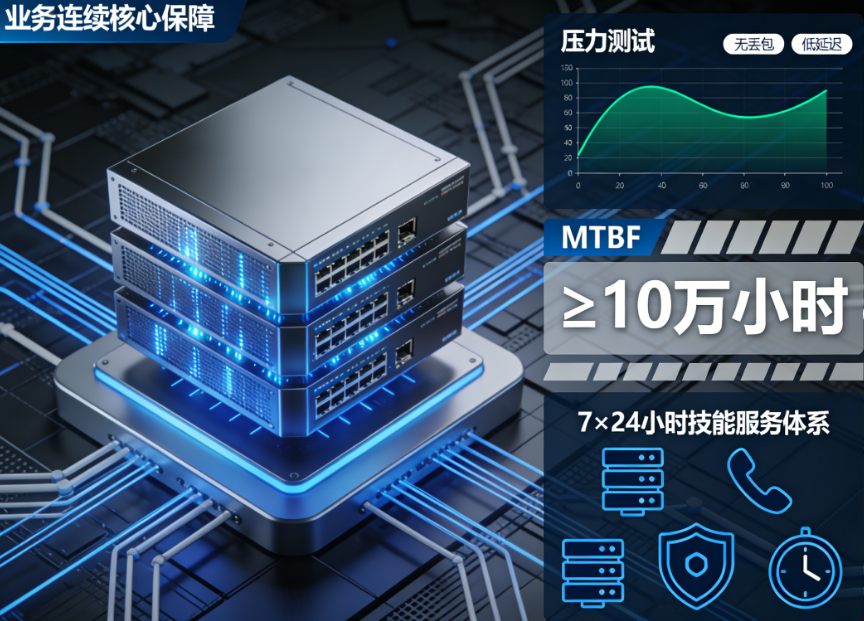

防火墙作为网络边界的关键设备,其稳定性直接关联核心业务的连续性,选型时需通过多维度验证产品的稳定表现,避免因设备故障导致网络中断。

首先,权威测评认证是重要参考依据。优先选用通过国家网络与信息安全产品质量监督检验中心(CNISTEC)、中国网络安全审查技术与认证中心(CCRC)等权威机构认证的产品,重点关注是否获得防火墙类产品安全认证、入网许可证等资质,同时可对比同品类产品的认证等级与测试报告,验证其在长时间满负荷运行、极端流量冲击下的稳定性指标。

其次,实地试用与压力测试是必要环节。建议在模拟真实业务场景的环境中进行为期1-3个月的试用,重点测试设备在峰值流量、复杂规则配置、攻击场景下的运行状态,观察是否出现丢包、延迟抖动、重启等异常情况;条件允许时,可通过专业测试工具(如Spirent TestCenter)进行压力测试,验证设备的MTBF(平均无故障时间)是否达到行业主流水平(企业级产品通常要求MTBF≥10万小时)。

此外,厂商的技术积累与综合实力是稳定性的底层支撑。优先选择具备5年以上防火墙核心技术研发经验的厂商,其产品经过多代迭代与大规模场景验证,成熟度更高;同时考察厂商的资金实力、核心研发团队规模(尤其是内核开发、安全攻防领域的专业人才)、技术支持体系(是否具备7×24小时应急响应能力),避免因厂商实力不足导致产品后续迭代停滞或故障无法及时排查。原文中编号疏漏已修正,删除无效编号逻辑。

三、处理性能:平衡安全与业务效率的关键

高性能是防火墙可用性的核心指标,若因部署防火墙导致网络性能显著下降,将违背安全防护的初衷,需在安全防护与业务效率间找到平衡。

选型时需明确性能指标的定义与测试场景,避免被厂商宣传的“峰值性能”误导。核心关注吞吐量(Firewall Throughput)、并发连接数(Concurrent Connections)、每秒新建连接数(New Connections Per Second)三大指标,且需要求厂商提供基于真实业务场景(如开启应用识别、IPS、AV等核心功能)的性能数据,而非仅提供裸机包过滤性能。

对于包过滤防火墙,行业通用标准为:在加载100条以上复杂访问控制规则、开启基础应用识别功能后,性能下降幅度不应超过5%;对于下一代防火墙(NGFW),需同时考虑应用层深度解析、威胁检测等功能对性能的影响,确保在满足安全需求的前提下,吞吐量与延迟能适配业务峰值需求。例如,中小型企业网络核心出口防火墙建议并发连接数不低于100万,大型企业或数据中心需选用并发连接数1000万以上的产品。

四、运行可靠性:冗余设计与容错能力的体现

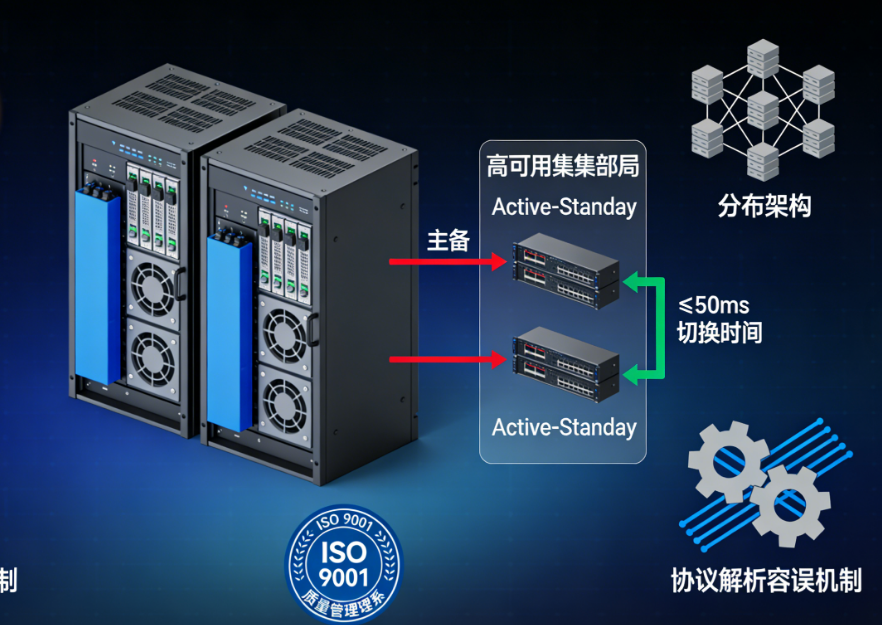

可靠性针对防火墙这类访问控制设备尤为关键,直接决定受控网络的可用性,其核心源于系统设计的冗余度与容错能力。

在硬件层面,需考察设备是否具备双电源、双风扇冗余设计,支持热插拔功能,确保单一硬件组件故障时不影响设备正常运行;同时优先选用采用多核处理器、分布式处理架构的产品,避免单核心瓶颈导致的性能衰减或故障。

在软件与架构层面,需支持高可用(HA)集群部署,如主备模式(Active-Standby)、负载分担模式(Active-Active),确保单台设备故障时,业务能无缝切换至备用设备,切换时间控制在毫秒级(通常要求≤50ms);同时具备完善的容错机制,如规则校验容错、协议解析容错,可自动规避因配置错误或异常报文导致的设备宕机。此外,产品需符合严格的生产标准(如ISO 9001质量管理体系),硬件元器件选型经过可靠性验证,确保在不同环境(温度、湿度、电压波动)下的稳定运行。

五、功能灵活性:适配多样化安全场景的能力

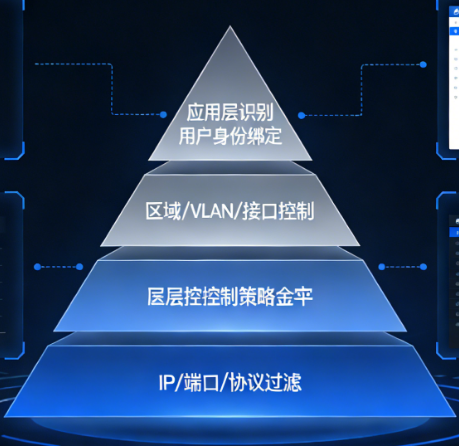

网络环境与业务需求的多样性,要求防火墙具备灵活的安全控制能力,可针对不同场景提供分级、精准的访问控制策略。

基础层面,需支持基于IP地址、端口、协议的传统包过滤功能,满足普通用户的基础访问控制需求;针对复杂网络架构(如多安全级别子网),需支持基于区域、VLAN、接口的细粒度访问控制,可实现高级别子网对低级别子网的单向访问授权,同时禁止低级别子网反向渗透,适配内外网隔离、部门间权限管控等场景。

进阶层面,下一代防火墙需支持应用层精准识别与控制(可识别数千种应用及应用细分版本),实现基于应用类型的访问控制(如禁止办公网络访问娱乐类应用)、带宽管控;同时支持用户身份与访问控制策略的绑定,可结合终端安全状态(如补丁更新情况、杀毒软件状态)执行动态访问控制,适配零信任架构的部署需求。此外,需具备灵活的策略调整机制,支持策略批量导入导出、策略优先级自定义,满足业务迭代过程中频繁调整访问控制规则的需求。

六、部署便捷性:降低运维成本的重要因素

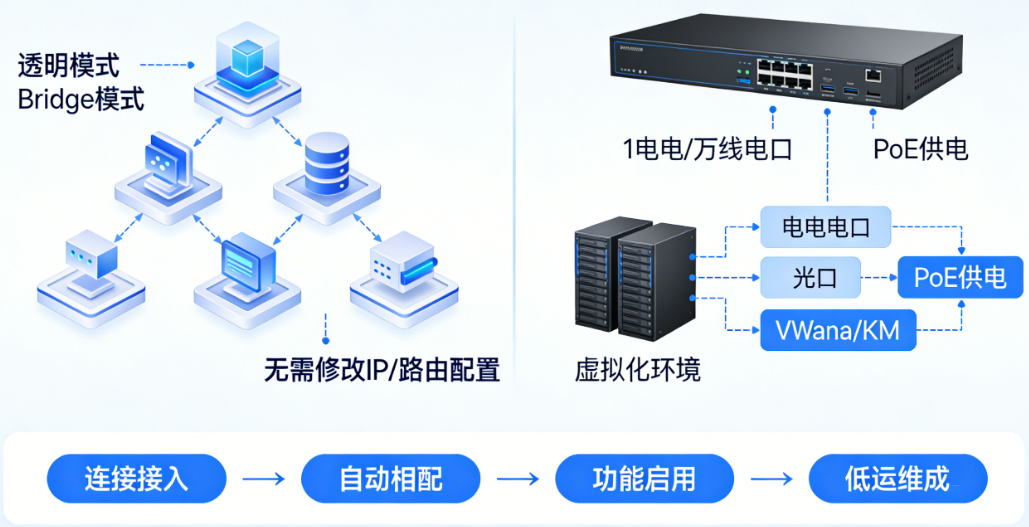

防火墙通常部署于网络入口、出口或子网边界,部署过程的便捷性直接影响运维成本,核心考察产品是否支持透明部署及对现有网络架构的兼容性。

支持透明模式(Bridge模式)部署的防火墙,无需修改现有网络的IP地址规划、路由配置,仅需串联接入网络链路,相当于部署一台透明网桥,可大幅降低部署难度与风险,避免因配置改动引发网络故障,是多数企业的首选部署方式。需验证产品在透明模式下是否支持所有核心安全功能(如应用识别、威胁检测),且不影响网络原有二层协议(如STP、VLAN)的运行。

此外,需考察产品的接口适配能力,支持千兆、万兆电口/光口的灵活组合,可适配不同带宽的网络链路;同时支持PoE供电功能,便于对接网络摄像头、无线AP等终端设备,简化边缘场景部署。对于虚拟化环境,需支持虚拟化防火墙部署(如VMware、KVM平台),实现物理与虚拟网络的统一防护。

七、管理简便性:提升运维效率与安全合规性

网络技术迭代与安全威胁演进,要求安全管理员频繁调整安全策略、响应安全事件,防火墙的管理便捷性直接影响运维效率与策略执行的准确性。

在管理途径上,需支持Web图形化管理、CLI命令行管理,同时提供API接口,便于与自动化运维平台、安全管理平台(SOC)对接,实现策略的自动化下发、状态的实时监控;对于分布式部署场景,需支持集中管理功能,可通过一台管理设备统一管控多台防火墙,实现策略同步、日志汇总、固件升级,避免分散管理导致的效率低下与策略不一致。

在管理工具与权限上,需提供可视化的策略管理界面,支持策略冲突检测、策略优化建议,帮助管理员快速排查策略问题;同时基于RBAC模型实现细粒度权限管控,可按管理员角色分配配置、审计、监控等不同权限,杜绝越权操作;具备全面的日志管理与分析能力,支持日志导出、备份及合规审计,满足等保2.0、GDPR等法规对日志留存与分析的要求。

八、抗DDoS攻击能力:应对主流网络威胁的必备功能

拒绝服务攻击(DDoS)是当前最主流的网络攻击手段之一,防火墙作为边界设备,需具备有效的抗DDoS攻击能力,降低攻击对业务的影响(需明确:绝对“抵御”DDoS攻击不现实,核心是削弱攻击危害、保障核心业务可用)。

选型时需重点考察产品的抗DDoS能力参数与技术实现方式。硬件层面,需具备专用的抗DDoS处理芯片,避免占用主处理资源影响正常业务转发;软件层面,需支持对SYN Flood、UDP Flood、ICMP Flood等传统DDoS攻击的检测与清洗,同时具备对CC攻击、慢速连接攻击等应用层DDoS攻击的识别能力,可通过速率限制、连接数限制、行为分析等技术阻断攻击流量。

需要求厂商提供具体的抗DDoS性能指标(如最大清洗能力、单IP最大防护带宽),并通过第三方测试报告验证功能有效性,避免被“伪抗DDoS”宣传误导。对于高风险场景(如电商、金融、政务网站),建议选用支持与专业抗DDoS设备联动的防火墙,实现分层防护。

九、基于用户身份的过滤能力:精准管控的核心需求

传统基于IP地址的过滤方式存在明显局限性(如IP伪造、多用户共用IP),无法满足精准的访问控制需求,基于用户身份的过滤已成为现代防火墙的核心功能之一。

选型时需考察产品的身份认证机制与身份-策略绑定能力。优先支持多类身份认证方式,包括本地认证、LDAP/AD域认证、Radius认证、一次性口令(OTP)认证、生物识别认证等,可适配不同企业的身份管理体系;其中OTP认证需确保口令在传输过程中加密,避免泄露,同时支持口令时效性与复杂度管控,防止身份冒用。

核心在于实现用户身份与访问控制策略的深度绑定,可基于用户组、部门、岗位分配差异化访问权限,而非依赖IP地址;同时支持身份漫游,当用户在不同终端、不同IP地址登录时,仍可继承其身份对应的访问策略。此外,需具备身份认证日志与访问日志的关联分析能力,可追溯特定用户的网络访问行为,便于安全事件排查。

十、可扩展性与可升级性:适配网络迭代与威胁演进

企业网络规模、业务形态及安全威胁均处于动态变化中,防火墙需具备良好的可扩展性与可升级性,避免因需求变化导致设备快速淘汰,降低长期投入成本。

在软件升级层面,需支持在线固件升级、策略平滑升级,升级过程中不中断核心业务;同时厂商需提供持续的固件更新服务,及时修复漏洞、新增威胁特征库(如病毒库、IPS特征库、应用识别库),应对新型网络威胁。需明确厂商的升级服务周期与收费模式,避免后续升级成本过高。

在硬件扩展层面,需支持模块化扩展,如通过插入接口模块扩展端口数量与带宽、通过插入安全模块增强抗DDoS、VPN等功能;同时设备架构需支持性能扩展,可通过集群部署提升整体吞吐量与并发能力,适配网络规模的扩大。

此外,需考察产品对新兴技术的适配能力,如支持SDN(软件定义网络)、NFV(网络功能虚拟化)、零信任架构,可融入企业未来的网络安全升级规划,确保设备的生命周期与业务发展周期匹配。

结语

防火墙选型是一项系统性工程,需摒弃“参数至上”的误区,以业务需求为核心,综合权衡安全性、稳定性、性能、功能、运维成本等多维度因素。建议在选型前开展充分的需求调研与场景分析,优先通过权威认证、实地测试验证产品能力,同时关注厂商的技术实力与服务支撑能力。最终选型结果应既能满足当前的网络安全防护需求,又能为未来的业务扩展与技术升级预留空间,构建可持续的网络边界防护体系。

不想错过文章内容?读完请点一下“在看

”,加个“关注”,您的支持是我创作的动力

期待您的一键三连支持(点赞、在看、分享~)

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2026-01-07,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录