joshua317

作者相关精选

检查Linux是否被入侵的方法

前往小程序,Get更优阅读体验!

立即前往

检查Linux是否被入侵的方法

joshua317

发布于 2018-04-16 04:58:50

发布于 2018-04-16 04:58:50

2.1K00

代码可运行

举报

运行总次数:0

代码可运行

一、检查系统日志

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

lastb //检查系统错误登陆日志,统计IP重试次数二、检查系统用户

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

1、cat /etc/passwd //查看是否有异常的系统用户

2、grep "0" /etc/passwd //查看是否产生了新用户,UID和GID为0的用户

3、ls -l /etc/passwd //查看passwd的修改时间,判断是否在不知的情况下添加用户

4、awk -F : '$3==0 {print $1}' /etc/passwd //查看是否存在特权用户

5、awk -F : 'length($2)==0 {print $1}' /etc/shadow //查看是否存在空口令帐户三、检查异常进程

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

//1、注意UID为0的进程

ps -ef

//2、察看该进程所打开的端口和文件

lsof -p pid

//3、检查隐藏进程

ps -ef | awk '{print }' | sort -n | uniq >1

ls /proc |sort -n|uniq >2

diff 1 2四、检查异常系统文件

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

find / -uid 0 –perm -4000 –print

find / -size +10000k –print

find / -name '...' -print

find / -name '.. ' -print

find / -name '. ' -print

find / -name ' ' -print五、检查系统文件完整性

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

rpm -qf /bin/ls

rpm -qf /bin/login

md5sum –b 文件名

md5sum –t 文件名六、检查网络

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

ip link | grep PROMISC //(正常网卡不该在promisc模式,可能存在sniffer)

lsof –i

netstat -anp //(察看不正常打开的TCP/UDP端口)

ss

arp -a七、检查系统计划任务

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

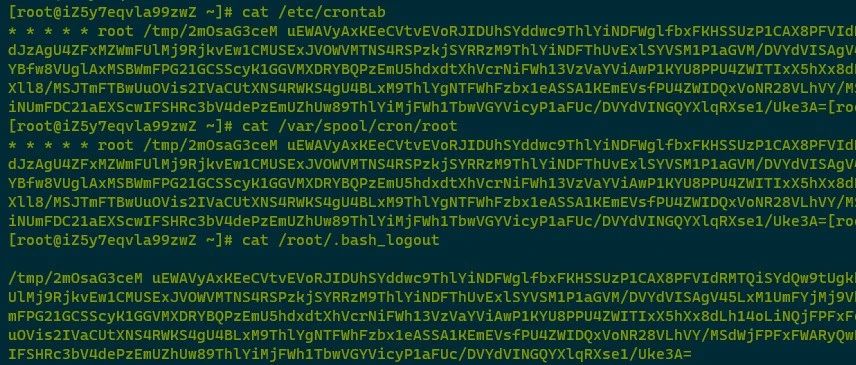

crontab -u root -l

cat /etc/crontab

ls /etc/cron.*八、检查系统后门

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

cat /etc/crontab

ls /var/spool/cron/

cat /etc/rc.d/rc.local

ls /etc/rc.d

ls /etc/rc3.d九、检查系统服务

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

chkconfig --list

rpcinfo -p(查看RPC服务)十、检查rootkit

代码语言:javascript

代码运行次数:0

运行

AI代码解释

复制

rkhunter --check //(若无,yum install rkhunter)

chkrootkit -q本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2016-09-26 ,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

暂无评论

登录 后参与评论

推荐阅读

编辑精选文章

换一批

推荐阅读

Linux入侵小结

2.1K0

针对蓝队的Linux应急响应基础总结

1.1K0

【应急响应】Linux入侵排查思路

2.7K0

Linux应急响应排查思路

2.8K0

Linux 应急响应流程及实战演练

4.7K0

记一次Linux木马清除过程

2.9K0

Linux系统|Linux系统应急响应

9.5K0

应急响应笔记之Linux篇

1.1K0

Linux应急响应笔记

1.3K0

Linux入侵检查实用指令

2.5K0

服务器入侵排查流程

3.8K0

相关推荐

11个审查Linux是否被入侵的方法

更多 >领券

腾讯云开发者

扫码关注腾讯云开发者

领取腾讯云代金券

Copyright © 2013 - 2025 Tencent Cloud. All Rights Reserved. 腾讯云 版权所有

深圳市腾讯计算机系统有限公司 ICP备案/许可证号:粤B2-20090059 深公网安备号 44030502008569

腾讯云计算(北京)有限责任公司 京ICP证150476号 | 京ICP备11018762号 | 京公网安备号11010802020287

Copyright © 2013 - 2025 Tencent Cloud.

All Rights Reserved. 腾讯云 版权所有

登录 后参与评论

8

1

![[ffffffff0x] 蓝队视角下Linux信息收集](https://ask.qcloudimg.com/article-cover-image/4377213/cooswfm5go.png)