零信任安全技术深度解析:技术架构与最佳实践

零信任安全技术深度解析:技术架构与最佳实践

1. 零信任安全概述

1.1 零信任安全的核心理念

零信任安全(Zero Trust Security)是一种革命性的网络安全架构理念,其核心思想是”永不信任,持续验证”(Never Trust, Always Verify)。这一理念彻底颠覆了传统的网络安全边界防护模式,认为任何用户、设备或应用程序都不应该被默认信任,无论其位置在网络内部还是外部。

零信任的三大核心原则:

- 验证每一个用户和设备:无论访问请求来自何处,都必须经过严格的身份验证和授权

- 最小权限原则:用户和应用仅获得完成特定任务所需的最小权限

- 假设网络已被突破:默认网络环境不安全,所有通信都需要加密和验证

1.2 传统网络安全模式的局限性

传统的”城堡护城河”安全模式基于网络边界防护,存在以下关键局限:

- 内网信任假设错误:一旦攻击者突破边界,内网横向移动风险极高

- 远程办公挑战:VPN扩展内网访问权限过大,安全风险难控

- 云环境适应性差:传统边界在云环境中变得模糊不清

- 设备多样性问题:BYOD和IoT设备增加了安全管理复杂度

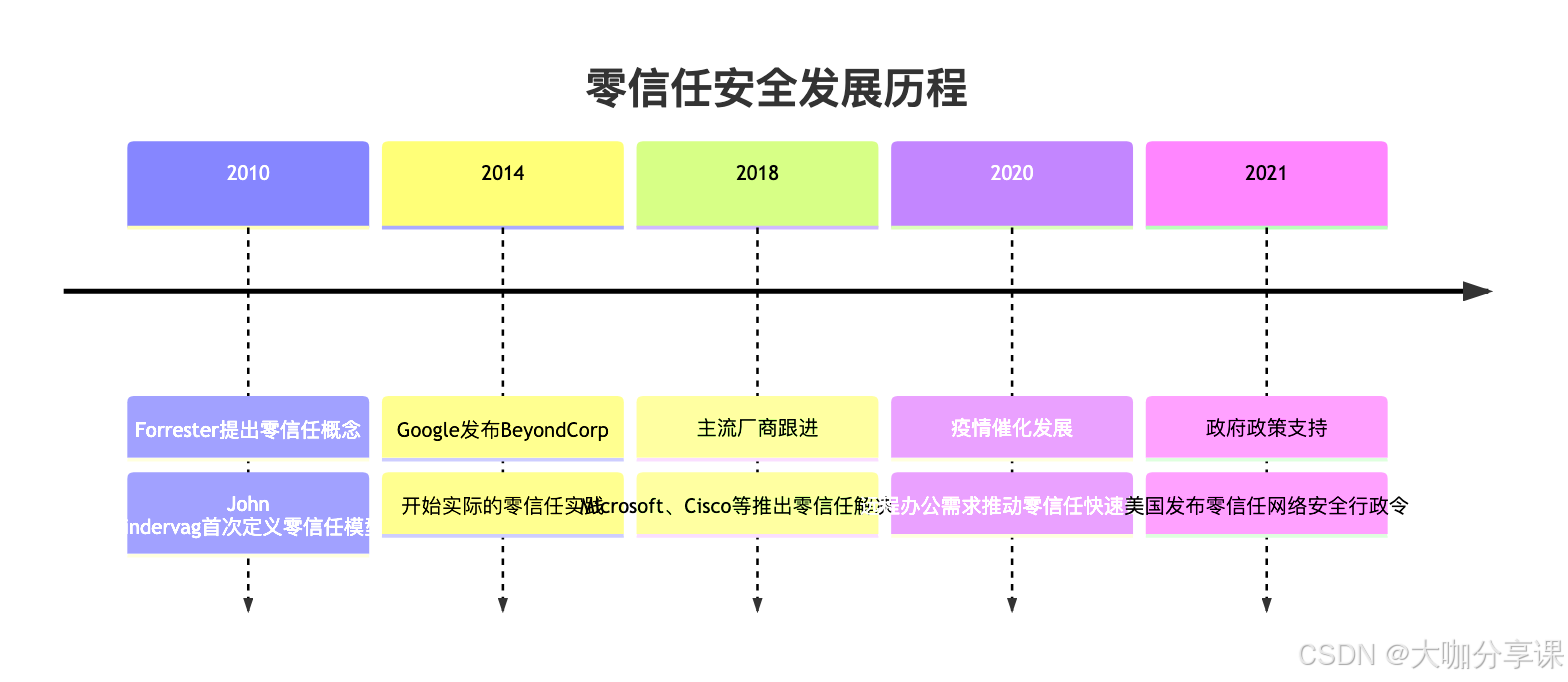

1.3 零信任安全的发展历程

零信任概念的发展经历了三个重要阶段:

2. 零信任技术架构深度解析

2.1 架构设计原则

零信任架构遵循以下核心设计原则:

数据为中心的安全策略: - 识别和分类关键数据资产 - 建立以数据保护为核心的安全策略 - 实现细粒度的数据访问控制

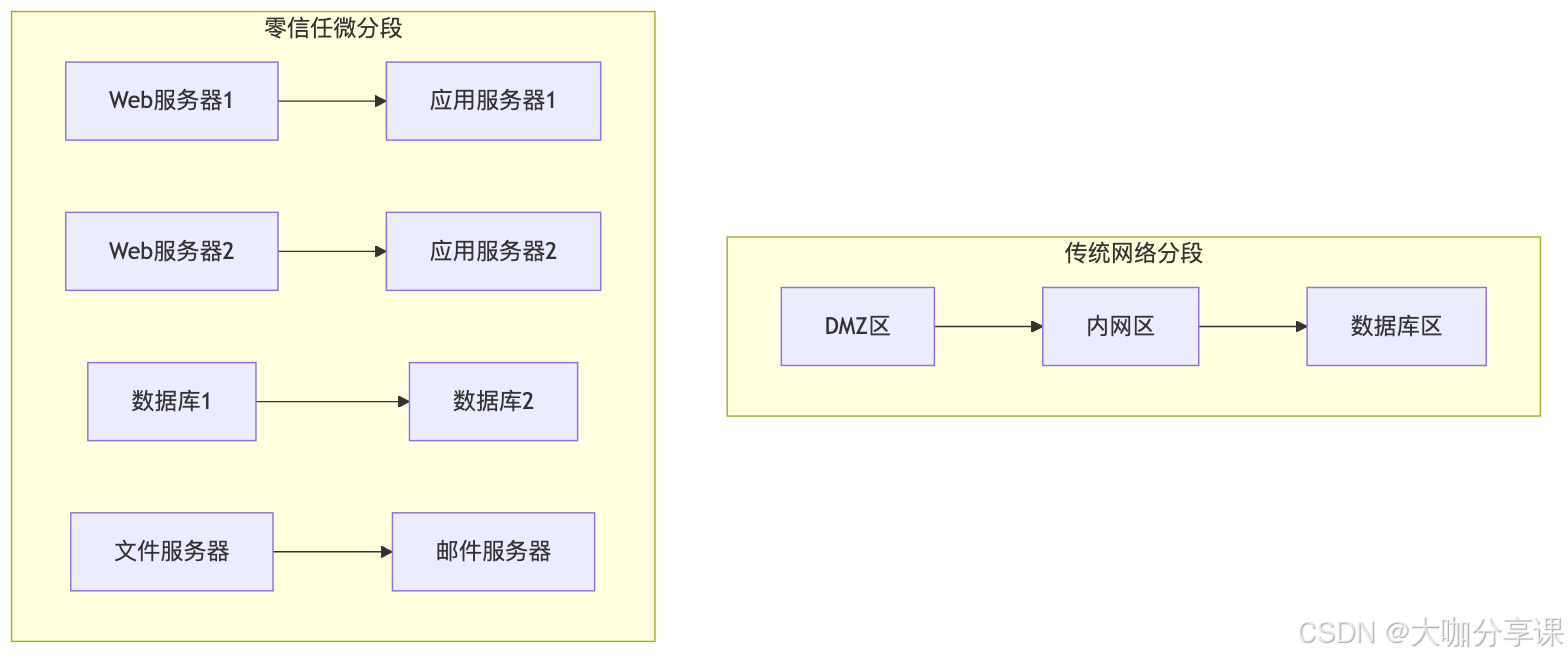

微分段网络架构: - 将网络划分为最小可行单元 - 每个分段独立验证和授权 - 限制潜在攻击的影响范围

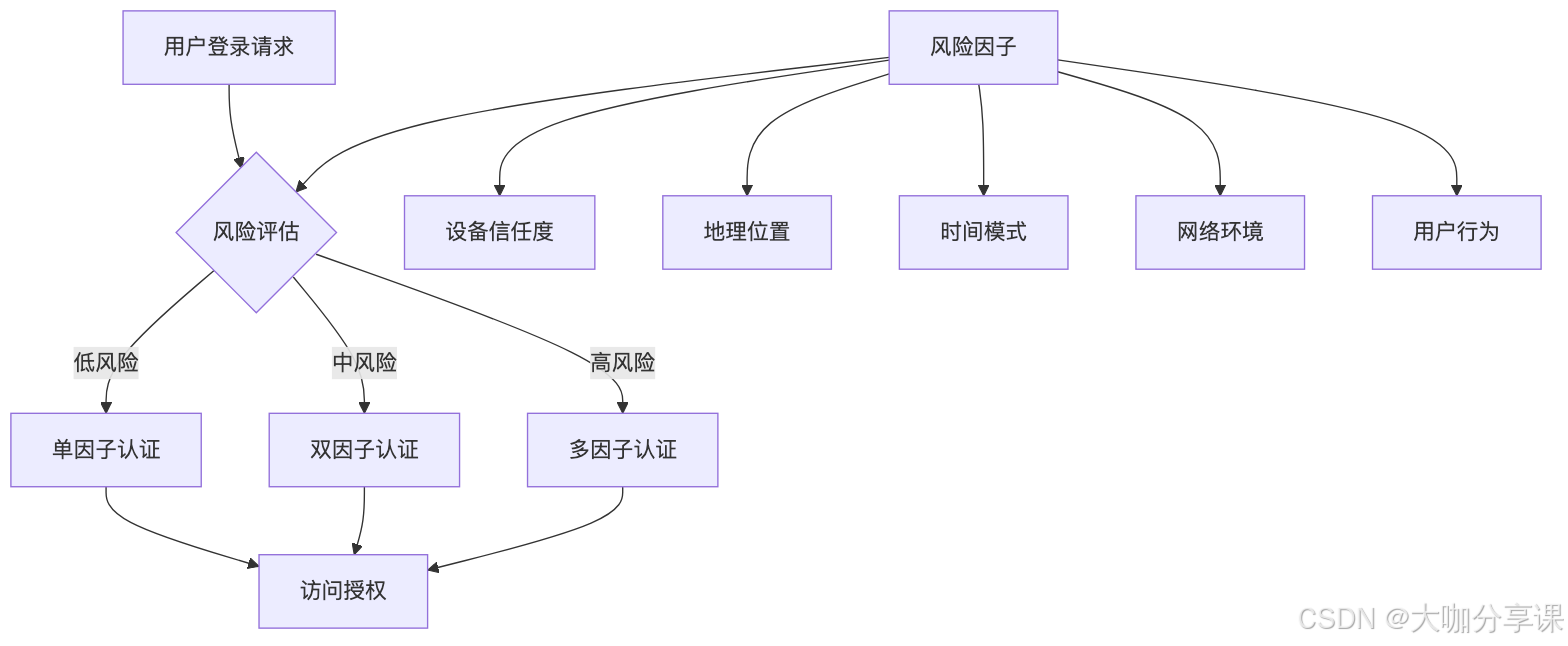

动态安全策略: - 基于实时风险评估调整策略 - 考虑用户行为、设备状态、网络环境等因素 - 实现自适应的安全防护

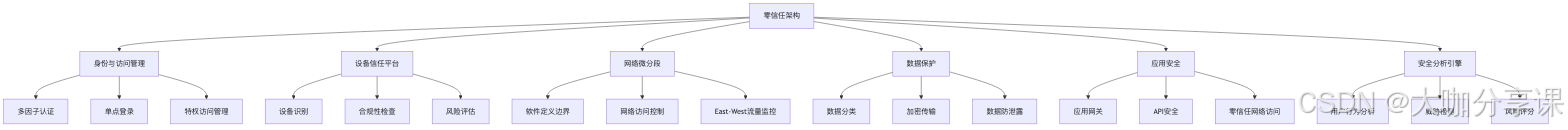

2.2 核心技术组件

零信任架构包含以下关键技术组件:

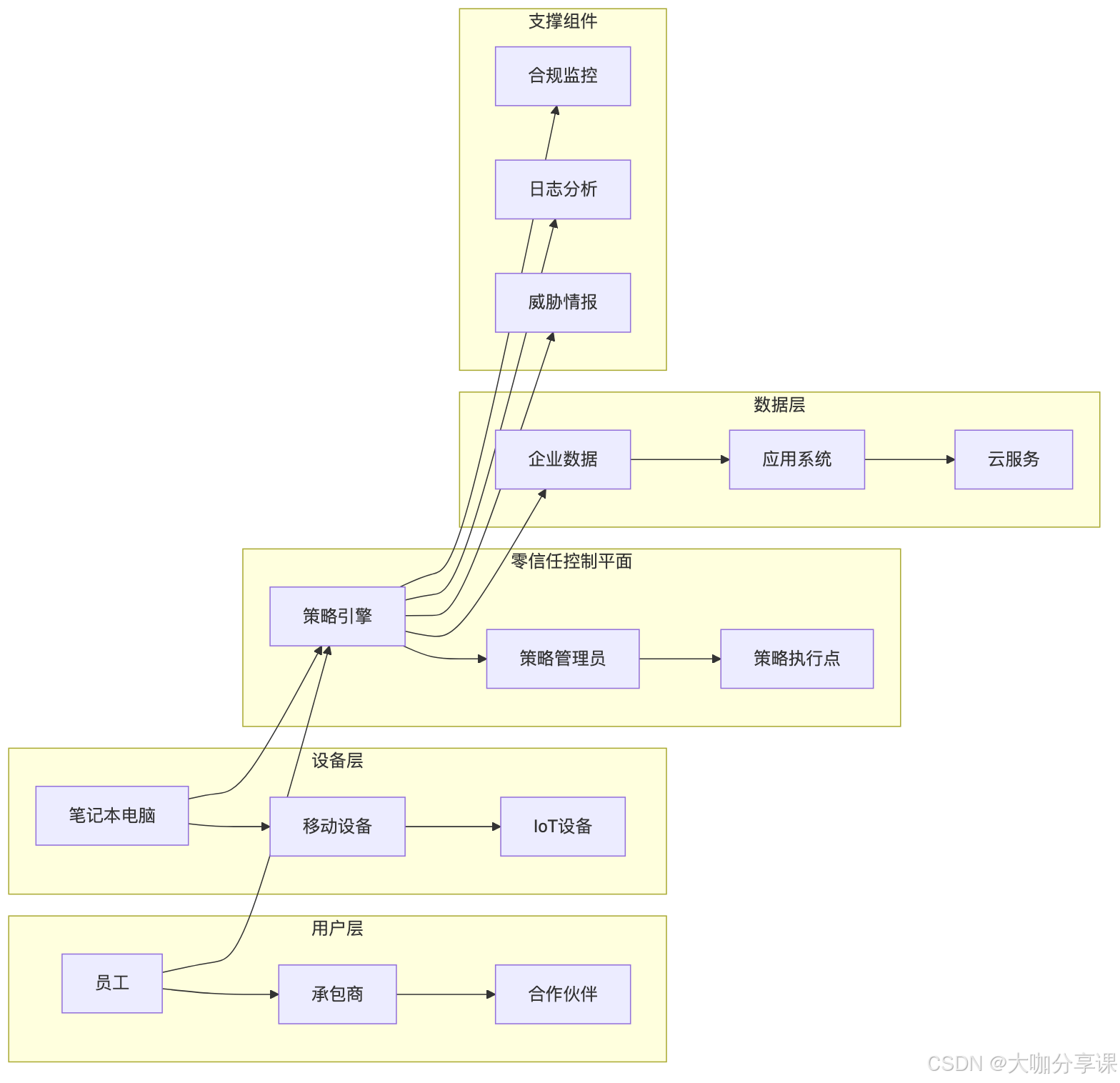

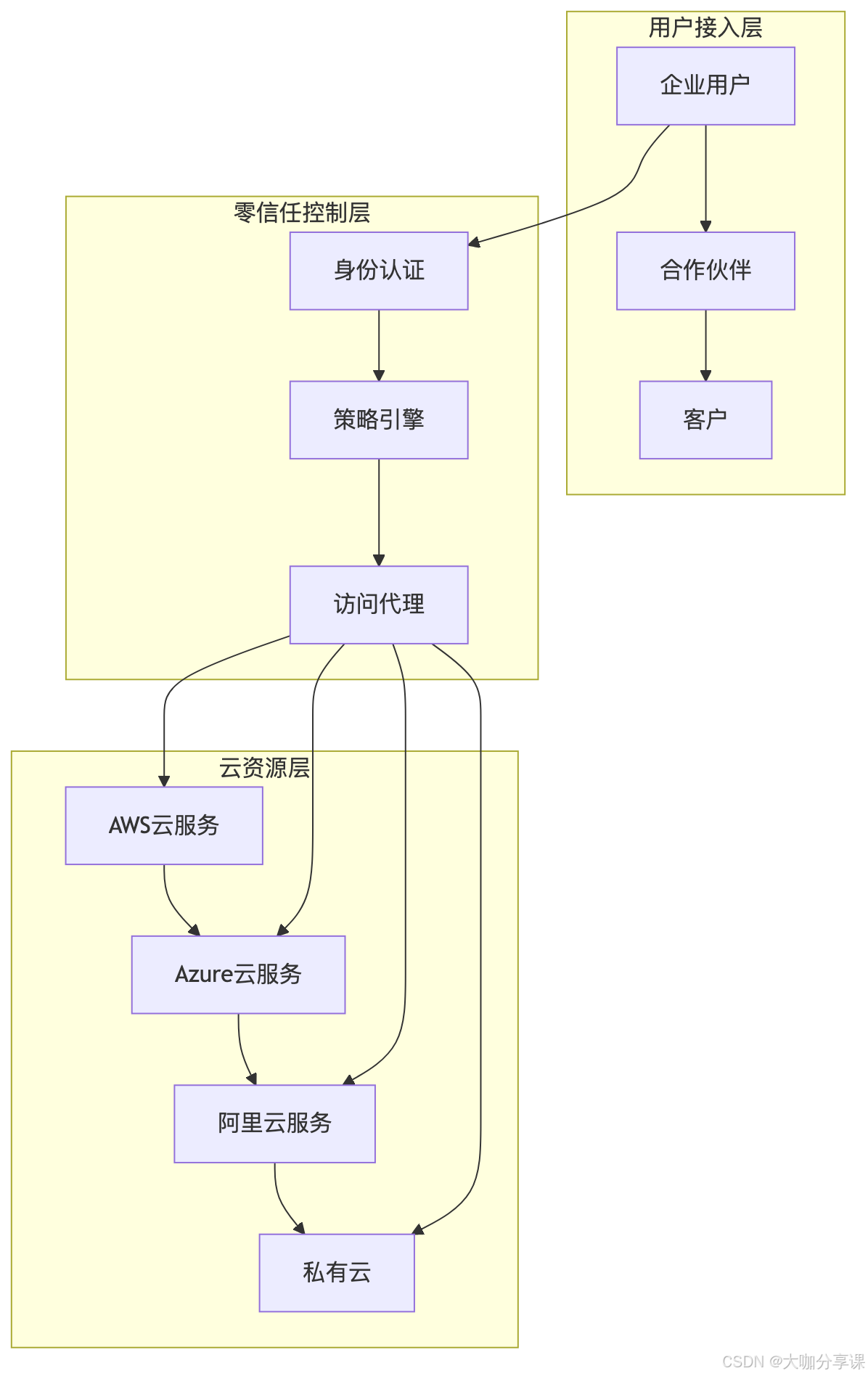

2.3 技术架构图解

以下是零信任安全的完整技术架构:

3. 零信任核心技术实现

3.1 身份认证与授权

多因子认证(MFA)实现:

零信任环境下的身份认证采用多层验证机制:

- 知识因子:密码、PIN码

- 拥有因子:手机短信、硬件令牌

- 生物因子:指纹、面部识别

- 行为因子:输入模式、地理位置

基于风险的自适应认证:

特权访问管理(PAM):

- Just-in-Time访问:临时提升权限,用完即回收

- 会话录制和监控:记录所有特权操作,便于审计

- 密码轮换:自动更新和管理特权账户密码

3.2 微分段技术

软件定义微分段:

微分段将网络划分为更小的安全区域,每个区域独立控制访问权限:

East-West流量控制:

- 应用级防火墙:检查应用层协议和内容

- API安全网关:保护服务间API调用

- 网络策略引擎:动态调整访问策略

3.3 加密通信机制

端到端加密架构:

所有网络通信采用强加密保护:

- 传输层加密:TLS 1.3、IPSec

- 应用层加密:AES-256、RSA-4096

- 密钥管理:HSM硬件安全模块、密钥轮换

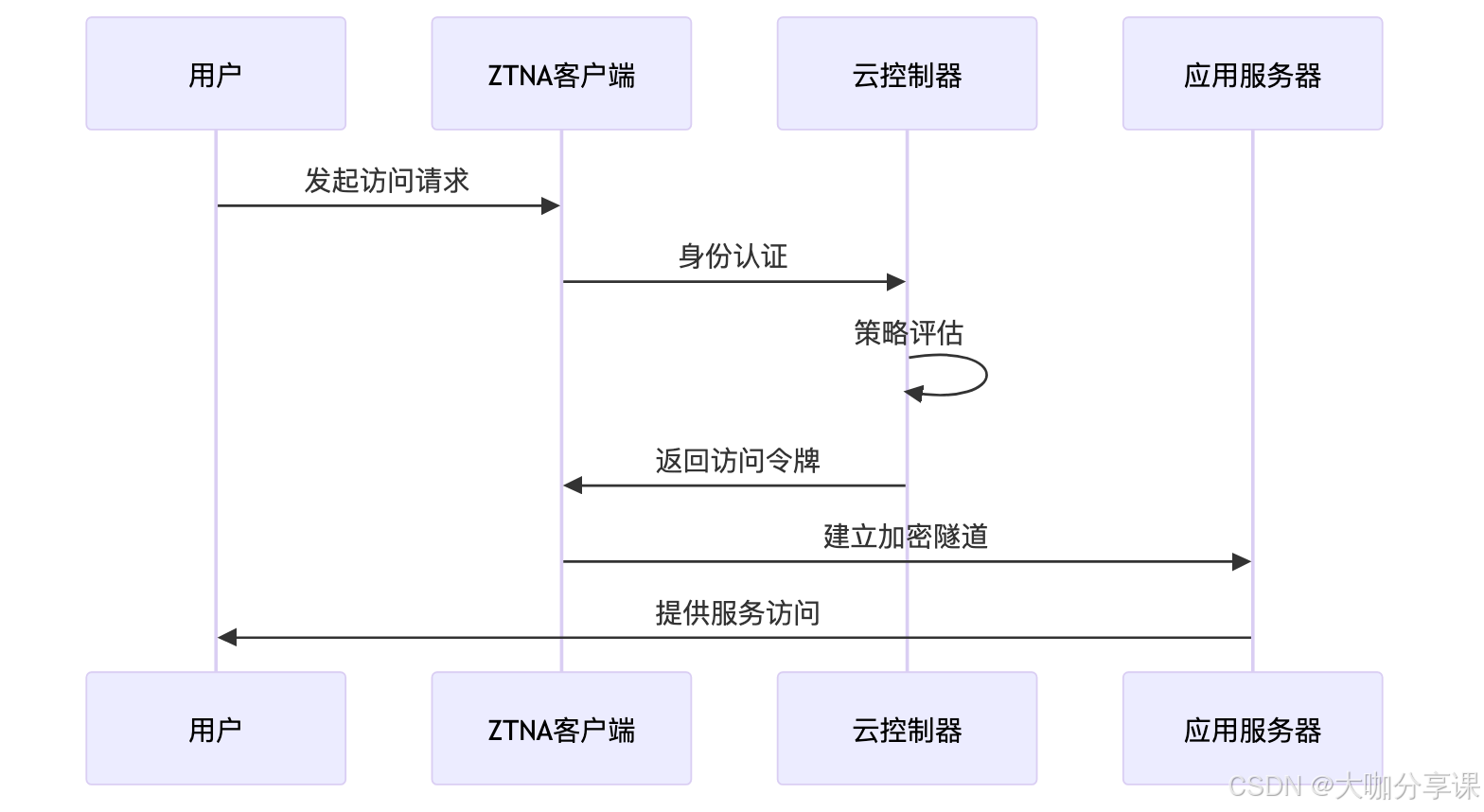

零信任网络访问(ZTNA):

ZTNA替代传统VPN,提供更安全的远程访问:

3.4 持续监控与分析

用户和实体行为分析(UEBA):

- 基线建立:学习正常用户行为模式

- 异常检测:识别偏离基线的可疑行为

- 风险评分:量化安全风险等级

安全信息与事件管理(SIEM)集成:

- 日志聚合:收集所有安全相关日志

- 关联分析:识别跨系统的安全事件

- 自动化响应:快速处置安全威胁

4. 零信任 vs 传统VPN:技术对比

4.1 技术架构对比

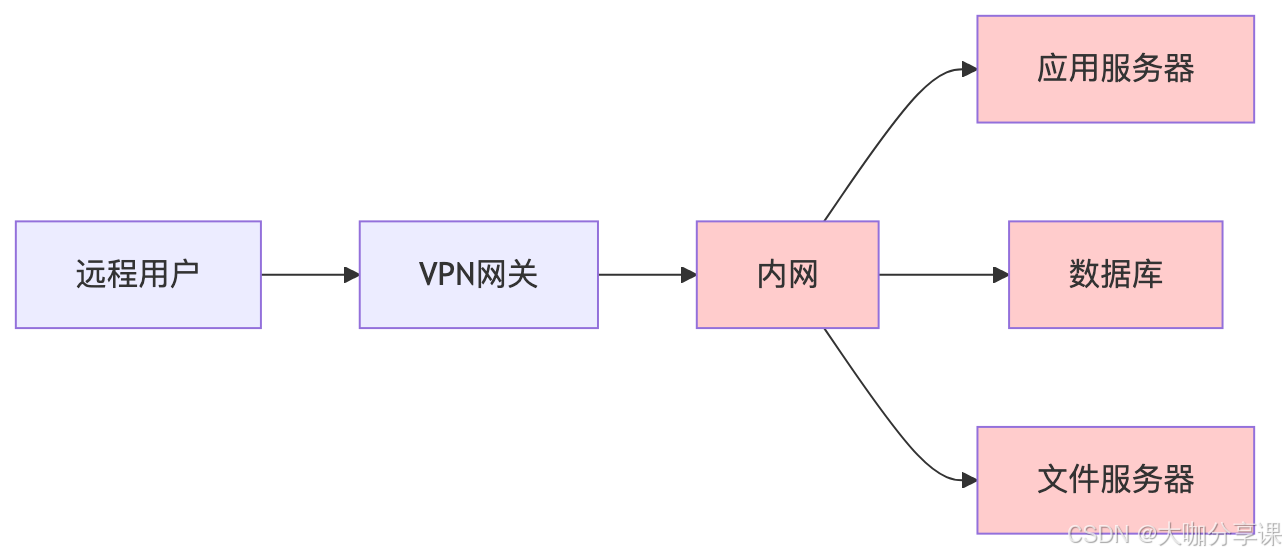

传统VPN架构:

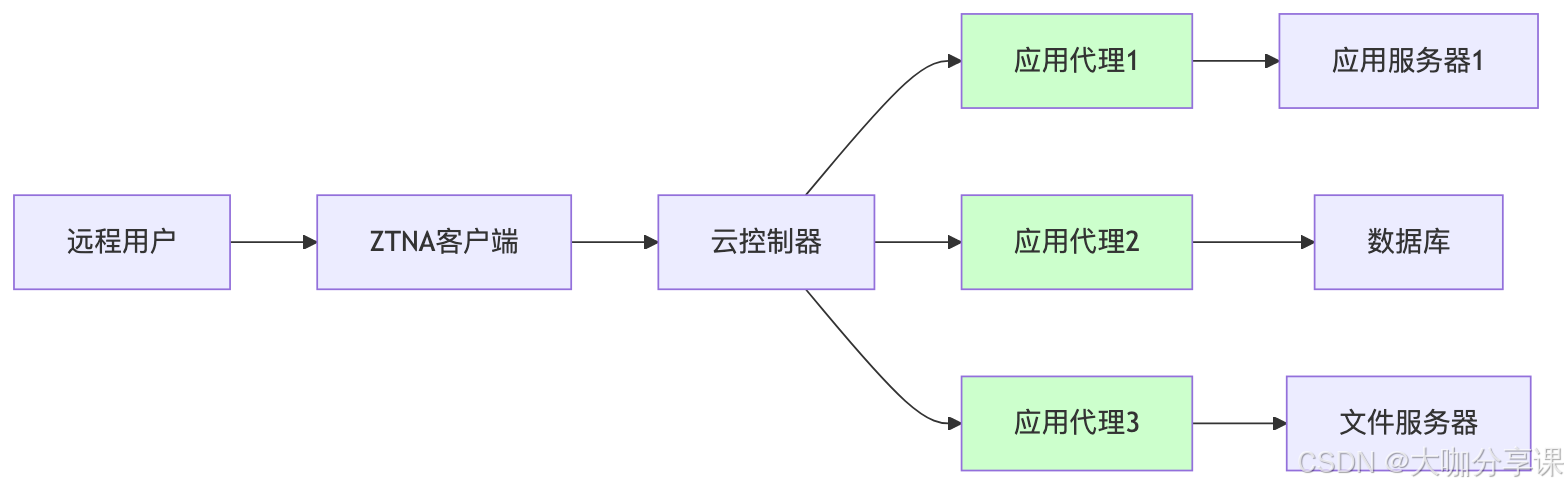

零信任ZTNA架构:

4.2 安全性能分析

比较维度 | 传统VPN | 零信任ZTNA |

|---|---|---|

访问控制 | 网络级,粗粒度 | 应用级,细粒度 |

信任模式 | 基于网络位置 | 基于身份验证 |

横向移动 | 风险较高 | 有效阻止 |

可见性 | 网络层可见 | 应用层全可见 |

加密方式 | 隧道加密 | 端到端加密 |

部署复杂度 | 集中式部署 | 分布式部署 |

4.3 部署复杂度比较

VPN部署挑战: - 需要复杂的网络配置 - 容量规划困难 - 性能瓶颈明显 - 管理成本高

ZTNA部署优势: - 云原生架构,易于扩展 - 按需访问,性能更优 - 统一管理平台 - 渐进式迁移可行

5. 零信任实施最佳实践

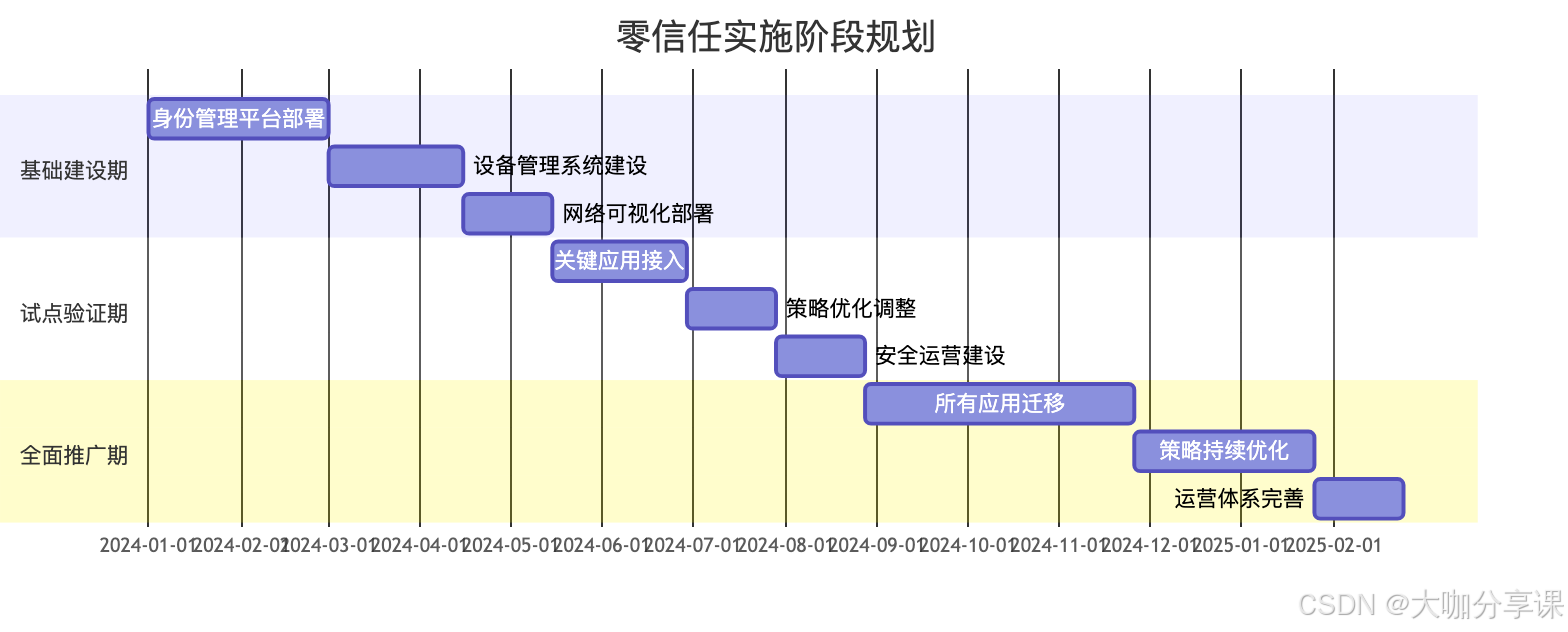

5.1 分阶段实施策略

Phase 1:基础建设期(3-6个月)

关键实施步骤:

- 现状评估:盘点现有IT资产和安全状况

- 架构设计:制定零信任目标架构

- 技术选型:选择合适的零信任产品和方案

- 试点部署:选择非关键应用进行试点

- 逐步推广:分批迁移所有应用和用户

5.2 关键成功因素

组织层面: - 高层支持:获得管理层的充分支持和资源投入 - 跨部门协作:建立IT、安全、业务部门的协作机制 - 变更管理:制定完善的变更管理流程

技术层面: - 统一身份管理:建立集中的身份认证和授权体系 - 网络可视化:实现对所有网络流量的完整可视 - 自动化运营:采用AI和自动化技术降低运营复杂度

运营层面: - 安全运营中心:建立7x24小时的安全监控能力 - 应急响应:制定零信任环境下的安全事件响应流程 - 持续改进:建立策略持续优化和改进机制

5.3 常见挑战与解决方案

用户体验挑战: - 问题:频繁的身份验证影响用户体验 - 解决方案:采用SSO单点登录和智能风险评估,减少不必要的认证

性能影响挑战: - 问题:加密和验证增加网络延迟 - 解决方案:优化网络架构,使用CDN和边缘计算技术

兼容性挑战: - 问题:遗留系统不支持现代认证协议 - 解决方案:部署应用代理和协议转换网关

管理复杂度挑战: - 问题:多个安全工具增加管理复杂度 - 解决方案:采用统一的安全管理平台,实现集中化管理

6. 行业案例与应用场景

6.1 企业级部署案例

Google BeyondCorp案例:

Google是零信任架构的先驱实践者,其BeyondCorp项目完全消除了VPN:

- 实施背景:2009年”极光行动”攻击促使Google重新思考安全架构

- 技术方案:

- 所有设备必须注册和管理

- 所有访问都经过身份验证和授权

- 所有通信都进行加密

- 实施效果:

- 完全消除了VPN的使用

- 提高了远程办公的安全性和便利性

- 降低了网络攻击的影响范围

某大型银行零信任实践:

- 业务挑战:传统网络边界无法满足数字化转型需求

- 解决方案:

- 部署基于身份的访问控制

- 实施应用层微分段

- 建立持续的安全监控体系

- 实施成果:

- 安全事件响应时间缩短60%

- 合规审计效率提升40%

- 远程办公安全性显著提升

6.2 云环境应用

多云环境零信任:

容器化环境零信任:

- 服务网格集成:与Istio、Linkerd等服务网格深度集成

- Pod级安全:为每个Pod分配独立的安全身份

- API安全:保护微服务间的API调用

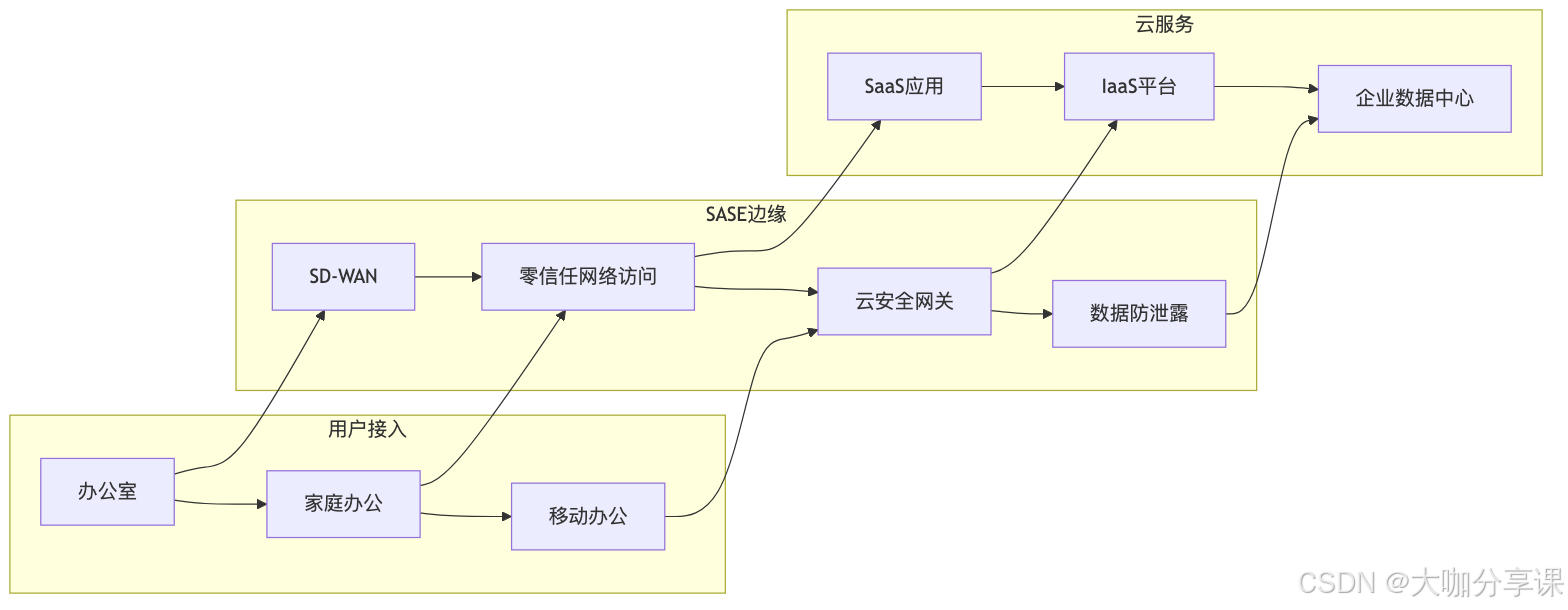

6.3 混合办公场景

SASE(安全访问服务边缘)架构:

SASE将零信任与SD-WAN、云安全服务结合:

7. 未来发展趋势与展望

技术发展趋势:

- AI驱动的零信任:

- 机器学习增强威胁检测能力

- 自动化策略优化和调整

- 智能化风险评估和响应

- 量子安全零信任:

- 抗量子加密算法集成

- 量子密钥分发技术应用

- 后量子时代安全架构准备

- 边缘计算集成:

- 边缘设备零信任保护

- 分布式身份认证

- 实时威胁检测和响应

市场发展预测:

- 市场规模:预计2025年全球零信任安全市场将达到510亿美元

- 采用率:60%的企业将在2025年前部署零信任架构

- 行业分布:金融、医疗、政府将是主要采用行业

标准化进展:

- NIST标准:美国NIST发布零信任架构标准指南

- 行业标准:CSA、OpenGroup等组织推进标准制定

- 产品认证:建立零信任产品认证体系

总结

零信任安全技术代表了网络安全领域的重大变革,其”永不信任,持续验证”的理念为现代企业提供了更加强大和灵活的安全保护。相比传统的VPN解决方案,零信任架构在安全性、可扩展性和用户体验方面都具有显著优势。

核心价值: - 安全性提升:通过细粒度访问控制和持续验证,显著降低安全风险 - 业务敏捷性:支持远程办公和云优先的业务模式 - 运营效率:自动化和智能化降低安全运营复杂度

实施建议: - 采用分阶段实施策略,从试点开始逐步推广 - 重视用户体验,确保安全性与便利性的平衡 - 建立完善的运营体系,持续优化安全策略

随着数字化转型的深入推进,零信任安全技术将成为企业网络安全的标配,为构建更加安全、可信的数字世界奠定坚实基础。

关键词:零信任、VPN、网络安全、身份认证、微分段、ZTNA、SASE

作者简介:专注于网络安全技术研究,在零信任架构设计和实施方面具有丰富经验。

本文原创发布,转载请注明出处