PRODAFT威胁情报平台:全面追踪网络威胁指标

PRODAFT威胁情报平台:全面追踪网络威胁指标

qife122

发布于 2025-11-13 16:56:08

发布于 2025-11-13 16:56:08

PRODAFT威胁情报平台是一个专业的网络威胁指标库,汇集了来自多个重大网络安全调查的威胁情报数据。该项目提供了详细的威胁行为者分析、攻击技术指标(IOC)以及防护建议,帮助安全团队及时发现和应对网络威胁。

功能特性

- 全面的威胁行为者档案:包含Arcane Mantis、Cryptic Silverfish、Diabolic Ladybug等知名威胁组织的详细分析

- 多维度IOC数据:提供IP地址、域名、文件哈希等多种类型的威胁指标

- 实时威胁情报:基于最新的网络安全事件和恶意软件活动更新

- 技术战术分析:涵盖TTPs(战术、技术和程序)分析,帮助理解攻击手法

- 跨平台覆盖:包括Windows、Android等多个平台的威胁检测指标

安装指南

该项目为威胁情报数据集合,无需复杂的安装过程。安全团队可以通过以下方式使用:

- 直接访问GitHub仓库获取最新的IOC数据

- 将IOC数据导入到SIEM系统或威胁情报平台

- 使用提供的Python脚本进行DGA域名检测

依赖要求

对于DGA检测脚本,需要安装以下Python依赖:

import socket

import dns.resolver

from datetimeimportdatetime

from javarandomimportRandom

import asyncio

import aiodns使用说明

基础使用示例

安全团队可以直接使用提供的IOC数据进行威胁检测:

# 示例:检测恶意域名

malicious_domains= [

"neuroflux42.com",

"dhuieowdwj89hd1jd1.club",

"openkitchen22.site"

]

def check_domain(domain):

try:

ip = socket.gethostbyname(domain)

if ip in malicious_ips:

print(f"恶意域名检测: {domain} -> {ip}")

except:

passDGA域名检测

项目包含FluBot DGA检测脚本,可生成并检测动态域名:

def gen_seed():

year = datetime.today().year

month = datetime.today().month

mask = 0xffffffffffffffff

j = year^month^0

j2 = j*2&mask

j3 = j2* ((year&mask)^j2)&mask

j4 = j3* ((month&mask)^j3)&mask

j5 = j4* (0^j4)&mask

seed = (j5+1949)&mask

return seed核心代码

DGA域名生成算法

def gen_domain():

r = Random(seed=gen_seed())

for i in range(5000):

domain=""

for i2 in range(15):

domain += chr(r.nextInt(25)+97)

if i%3 ==0:

domain +=".ru"

elif i%2 ==0:

domain +=".com"

else:

domain +=".cn"

print(domain)异步DNS查询检测

async def query_dns(domain):

try:

r = await resolver.query(domain,'A')

print("FluBot DGA domain -> ",r,domain)

except:

pass

async def query():

tasks = []

for d in gen_domain():

tasks.append(asyncio.ensure_future(query_dns(d)))

resps = await asyncio.gather(*tasks)多种子DGA检测

seeds= [2931,1905,1642,1136,1813,1945]

def gen_seed(s):

year = datetime.today().year

month = datetime.today().month

month = month-1

mask = 0xffffffffffffffff

j = year^month^0

j2 = j*2&mask

j3 = j2* ((year&mask)^j2)&mask

j4 = j3* ((month&mask)^j3)&mask

j5 = j4* (0^j4)&mask

seed = (j5+s)&mask

return seed威胁情报例子

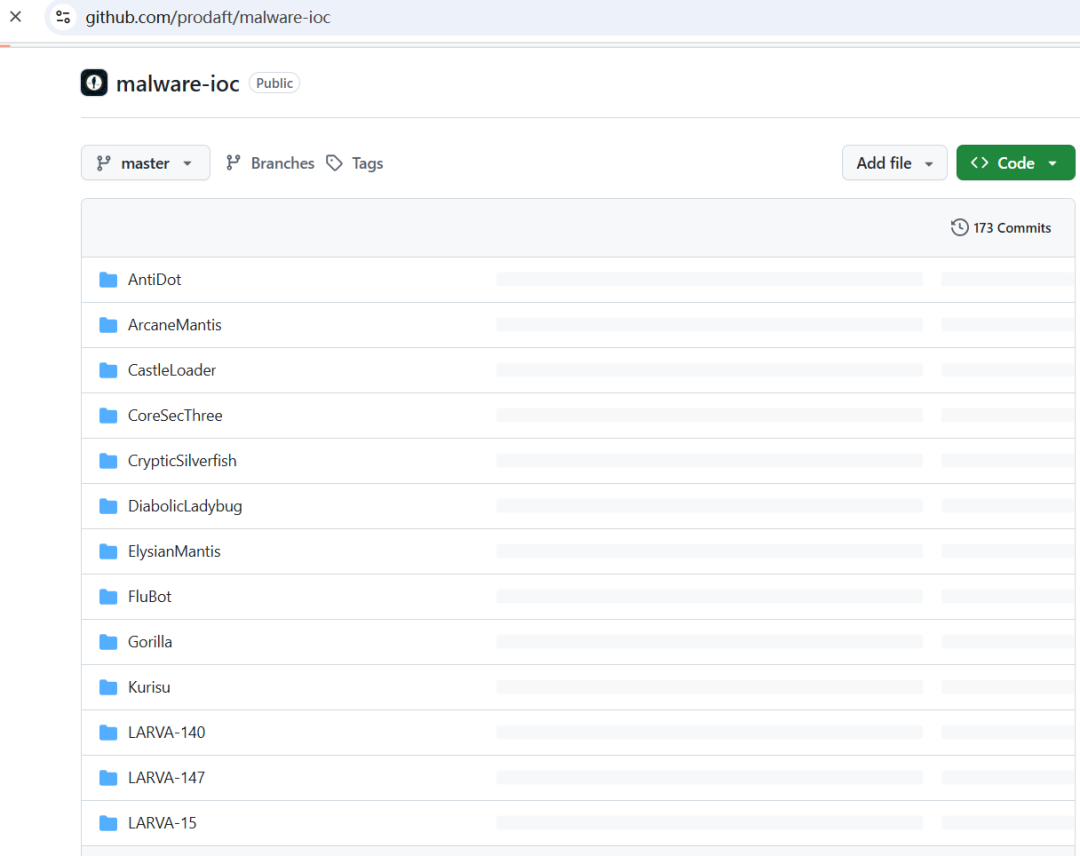

1.威胁情报列表

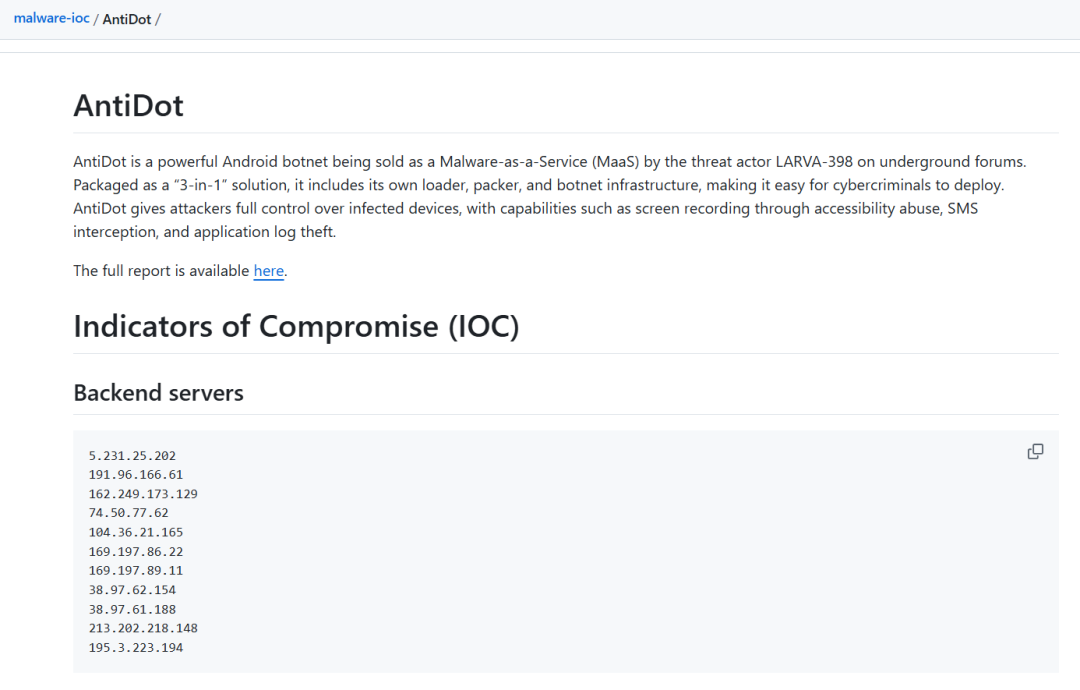

2.Android僵尸网络(AntiDot)威胁情报数据

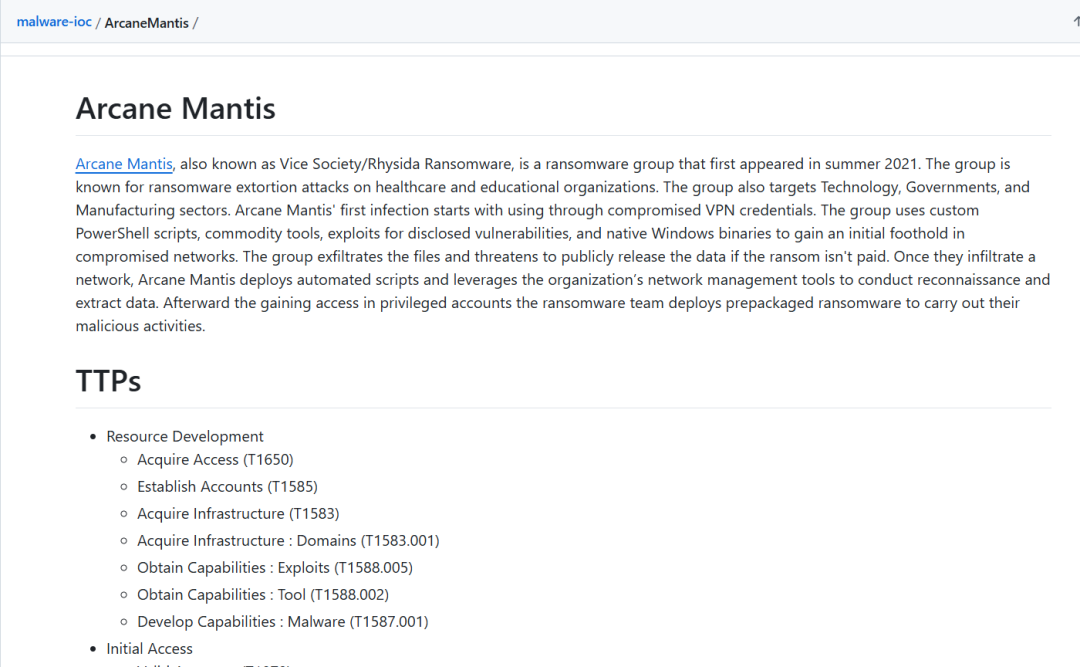

3.勒索组织Arcane Mantis威胁情报数据

该项目为网络安全专业人员提供了宝贵的威胁情报资源,帮助组织更好地防御日益复杂的网络威胁。所有数据均基于PRODAFT安全团队的实际调查和分析,具有高度的准确性和实用性。

需要识别网络数据中是否存在上述威胁情报内容的朋友,可以自己clone项目下来添加到检测库检测识别试试。

github链接地址:https://github.com/prodaft/malware-ioc.git

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-09-26,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录