肿瘤前基质细胞驱动BRCA1介导的乳腺肿瘤形成

肿瘤前基质细胞驱动BRCA1介导的乳腺肿瘤形成

下面是彩云的随机投稿

最近刷到了一个BRCA1基因突变相关乳腺癌单细胞数据集,目前是在:https://www.ncbi.nlm.nih.gov/geo/query/acc.cgi?acc=GSE174588 其对应的文献仍然是在预印本,标题是:《Pre-neoplastic stromal cells drive BRCA1-mediated breast tumorigenesis》,bioRxiv preprint doi: https://doi.org/10.1101/2021.10.20.465221;

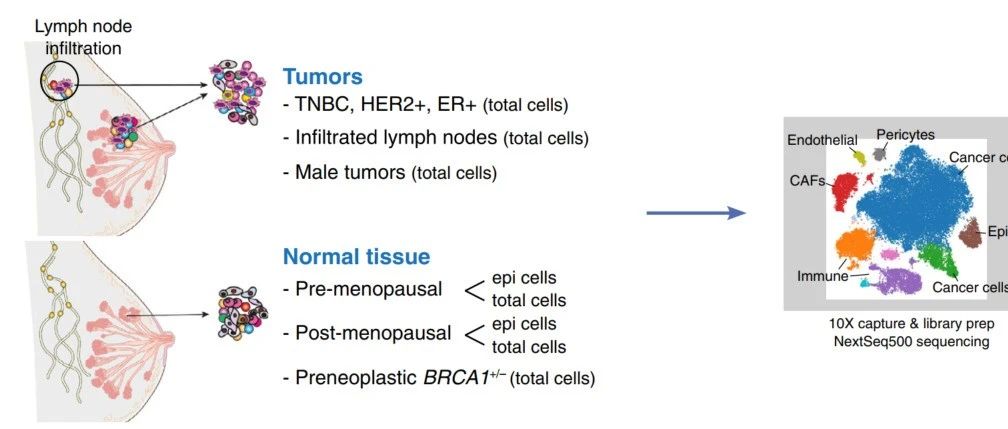

其22个单细胞转录组样品,都是10x的,分成两组,全部的样品如下所示:

GSM5320152 Control1

GSM5320153 Control2

GSM5320154 Control3

GSM5320155 Control4

GSM5320156 Control5

GSM5320157 Control6

GSM5320158 Control7

GSM5320159 Control8

GSM5320160 Control9

GSM5320161 Control10

GSM5320162 Control11

GSM5320163 BRCA1

GSM5320164 BRCA2

GSM5320165 BRCA3

GSM5320166 BRCA4

GSM5320167 BRCA5

GSM5320168 BRCA6

GSM5320169 BRCA7

GSM5320170 BRCA8

GSM5320171 BRCA9

GSM5320172 BRCA10

GSM5320173 BRCA11

主要是上皮细胞和基质细胞,其中上皮细胞分成3群,分别是:

- basal (63,002 cells),

- luminal 1 (26,122 cells),

- luminal 2 epithelial cells (28,045 cells),

基质细胞也是分成3群:

- fibroblasts (55,428 cells;

- endothelial cells (31,819 cells),

- pericytes14 (22,917 cells)

接下来就是这3群基质细胞和3群上皮细胞的关系的探讨啦!

1. 摘要

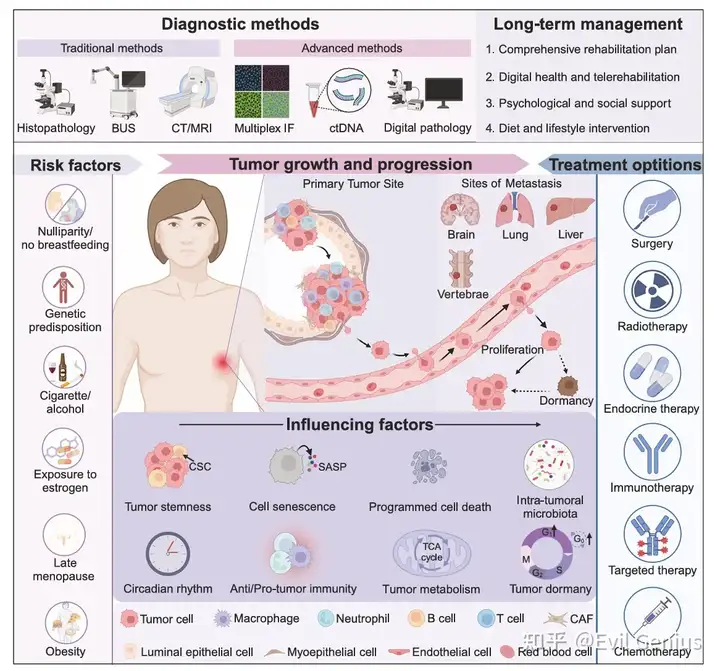

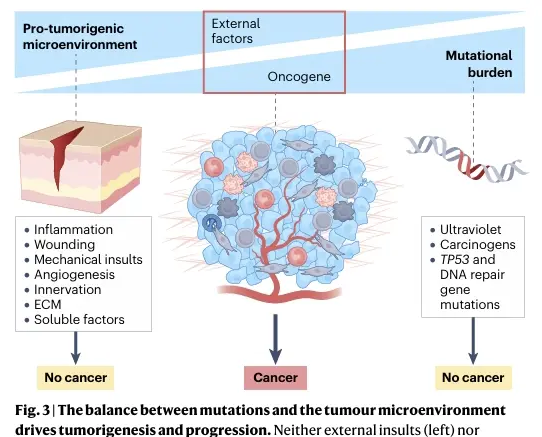

可分为四个小部分:**①背景:**具有BRCA1突变的女性发生遗传性乳腺癌的风险增加。BRCA1突变时肿瘤的发生与乳腺上皮细胞在癌前所出现的变化(分化改变、增殖性应激及基因组的不稳定)有关。然而,在BRCA1驱动的肿瘤发生过程中上皮细胞相关的基质环境所起的作用目前尚不清楚。**②研究方法及结果:**本研究使用单细胞转录组测序技术分析伴BRCA1突变但尚未发生肿瘤的乳腺组织及正常的乳腺组织,发现基质细胞产生大量的促增殖分泌信号来诱导上皮细胞的增殖。同时,该研究发现一群与癌前期相关的成纤维细胞,其可产生大量的促肿瘤因子包括MMP3,且在体内可促进BRCA1驱动的肿瘤形成。基因特征分析及上皮细胞分化的数据模型表明基质细胞诱导的增殖导致了伴分化改变的luminal前体细胞的积累,从而导致BRCA1突变者乳腺癌的风险增加。本研究进一步阐明了细胞间通讯的改变是如何导致上皮细胞稳态失衡进而导致癌症发生的。**③本研究的意义:**研究结果可能将为新的疾病监测和治疗策略奠定基础,以改善遗传性乳腺癌患者的管理。例如,CAF前特异性蛋白可作为癌前疾病发生的生物标志物,以权衡是否需要进行根治性双侧乳房切除术。此外,MMP抑制剂可以重新用于高危BRCA1突变女性的原发性癌症预防治疗。

2. 文章主要内容

PART 1 基础降维聚类分群

人乳腺中的基质细胞与上皮导管和小叶紧密相连,它们通过分泌生长因子和细胞外基质分子调节上皮的稳态。本研究假设BRCA1突变者乳腺基质环境发生了改变,促进了上皮细胞癌前的变化及肿瘤发生。为了定义基质细胞的异质性及它们与上皮细胞之间的通讯,本研究使用整合的单细胞转录组测序技术分析了来自于携带BRCA1基因突变及不携带BRCA1基因突变人群队列的非肿瘤性的行乳房切除术的乳腺组织:BRCA1组20例,对照组33例;同时进行体内外实验。

Extend figure 1a:为流式圈门策略,分选出lin-EPCAM+的上皮细胞及lin-EPCAM-的基质细胞

Fig 1:单细胞转录组测序数据(BRCA1突变者11例,对照组11例)总共测得230100个细胞。使用Seurat识别主要的细胞类型及marker基因,注释后,上皮细胞包括三种细胞类型①basal有63002个细胞;②luminal 1有26122个细胞;③luminal 2有28045个细胞;在上皮相关的基质细胞中也发现三种细胞①成纤维细胞55428个,内皮细胞31819个;周细胞22917个。

Extend figure 1b-c:注释后每个个体的展示及总图展示,可以看出批次效应得到了很好的校正

Extend figure 1d:质控后的基因和UMI的个体小提琴图展示,文章后面说质控标准为基因200-6000,但通过此图我们可以看出基因数质控上限应该设定为4000了

Extend figure 1e:此图将样本分为两个大组(BRCA1突变组和对照组),比较两组细胞组成的变化

PART 2 基质细胞可诱导BRCA1癌前乳腺组织的增殖

因为成纤维细胞和周细胞两种细胞在组织学上很难区分,接下来作者通过差异表达基因和GO富集分析这两种基质细胞的分子表达的相同点和不同点。

Extend figure 2:作者发现,两类细胞共同表达的基因包括EDNRB、PDGFRB、ZEB2、COL4A1与间充质生物学相关。差异分子包括成纤维细胞表达ECM分子COL1A2和蛋白水解重构分子MMP2、MMP3、MMP10;周细胞表达肌动蛋白结合分子TAGLN和ACTA2及内皮细胞因子(PROCR、ESAM、MCAM、KLNE4),表明了周细胞的血管收缩功能。同时作者发现细胞表面分子PROCR和PDPN可以分别用来标记周细胞和成纤维细胞,作者进一步通过流式验证了这两个marker的特异性:周细胞(PROCR+PDPN-)、成纤维细胞(PDPN+PROCRmid),作者发现的这种区分方法可能有利于改善利用周细胞的再生特性治疗疾病的方式。

Fig1d-h:

Extended Fig 3:因为基质细胞通过旁分泌和近旁分泌的相互作用在调节内皮细胞稳态方面扮演着重要角色,作者接下来探索了BRCA1组较control组配受体相互作用的增强表达模式。成纤维细胞和周细胞可通过产生多种胶原/整合素与上皮细胞相互作用,这种相互作用BRCA1组是减少的。有趣的是,作者发现多种促肿瘤生长因子在BRCA1组富集,包括来自成纤维细胞的FGF2和HGF、来自周细胞的NGF和INHBA。GO富集分析表明BRCA1组来自周细胞和成纤维细胞的促进增殖的分子整体表达升高,而内皮细胞诱导MAPK信号增加,表明基质环境驱动癌前乳腺组织上皮细胞的增殖。的确,细胞周期评分分析表明BRCA1组上皮细胞S期百分比增加。为了验证,作者又进行了免疫荧光的染色,证明了PCNA阳性的上皮细胞数量在BRVA1组出现2倍的升高。

Extended Fig 4:a - c:配受体分析表明BRCA1组周细胞中的NGF作为一个促增殖因子,与basal细胞表面的NGFR相互作用。作者对血管细胞(内皮细胞和周细胞)提取亚群再聚类,证明了BRCA1组周细胞NGF分子的显著过表达。NGF可诱导肿瘤细胞增殖,然而目前还不知道其可以作为癌前乳腺组织的一种微环境生长因子。d - i:作者进一步流式验证了只有basal细胞表达NGFR,为了在功能上进一步验证,作者进行了体外实验,NGFR+的basal细胞加入外源性的NGF观察乳腺球形成情况,实验表明,加入NGF后显著增加了basal细胞而不是luminal细胞乳腺球的数量和体积,且增强了乳腺分支形态发生。总之上述这些发现揭示了癌前BRCA1突变的乳腺组织中基质微环境诱导上皮细胞增殖的分子机制。

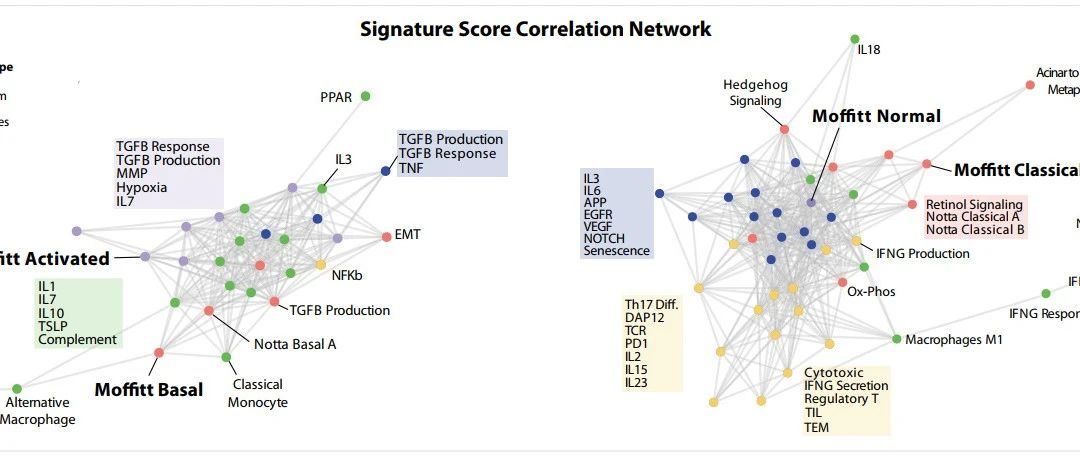

PART 3 成纤维细胞来源的MMP3在体内以旁分泌的方式驱动BRCA1介导的乳腺肿瘤形成

成纤维细胞是关键的生态位细胞,通过分泌生长因子和ECM分子来调节正常的乳腺上皮细胞稳态,并以癌症相关的成纤维细胞促进肿瘤进展。

Fig 2:a - b:作者通过成纤维细胞密度分析表明BRCA1组具有独特的转录组空间改变,差异表达分析同样显示出显著的差异。基因评分分析表明BRCA1组成纤维细胞CAF和iCAF基因特征表达增高,表明BRCA1只有成纤维细胞在癌前阶段具有pre-CAF的表型。d - e:使用top1000基因对1809个患者队列进行Kaplan-Meier生存分析显示出成纤维细胞与pre-CAF显著相关,表明pre-CAF亚群与疾病的潜在相关性。f:与Control组相比,BRCA1组pre-CAF的top marker中MMP3表达显著升高,MMP3可以通过Wnt信号通路、ROS产生、增加基因组的不稳定性促进癌症的发生,然而MMP3在BRCA1人群中的作用目前尚不清楚。

g - h:接下来作者通过免疫荧光表明BRCA1组MMP3+的基质细胞更靠近上皮细胞,表明促进肿瘤的MMP3与BRCA1人群中乳腺癌风险增加相关。接下来为了从功能上确定成纤维细胞来源的MMP3对人乳腺上皮的影响。作者使用原代人乳腺成纤维细胞和乳腺上皮细胞进行3D基质-上皮共培养实验。①对照组成纤维细胞慢病毒过表达MMP3后,生长显著增加。②BRCA1组成纤维细胞删除MMP3后导致乳腺球生长显著减少。为了确定MMP3是否直接促进上皮生长,作者于乳腺球生长实验中加入重组MMP3,发现外源性的MMP3以浓度依赖的方式诱导神经球的生长增加。[这里不展示图片了] 上述结果表明成纤维细胞来源的MMP3在人类系统中以转运作用促进乳腺上皮细胞的生长。接下来作者进一步在体内(小鼠)进一步验证了成纤维细胞来源的MMP3在体内以旁分泌的方式驱动BRCA1介导的乳腺肿瘤形成。[这里不展示图片了]

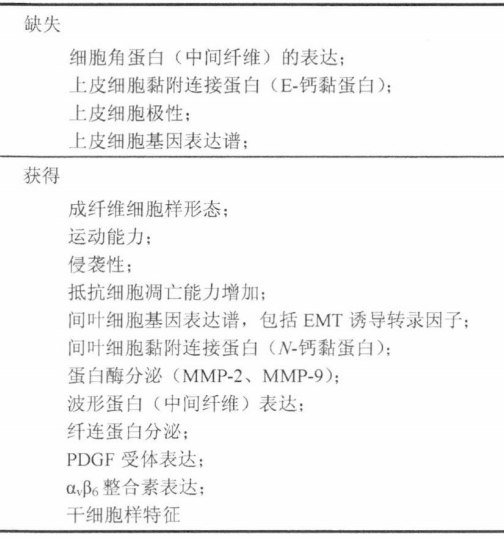

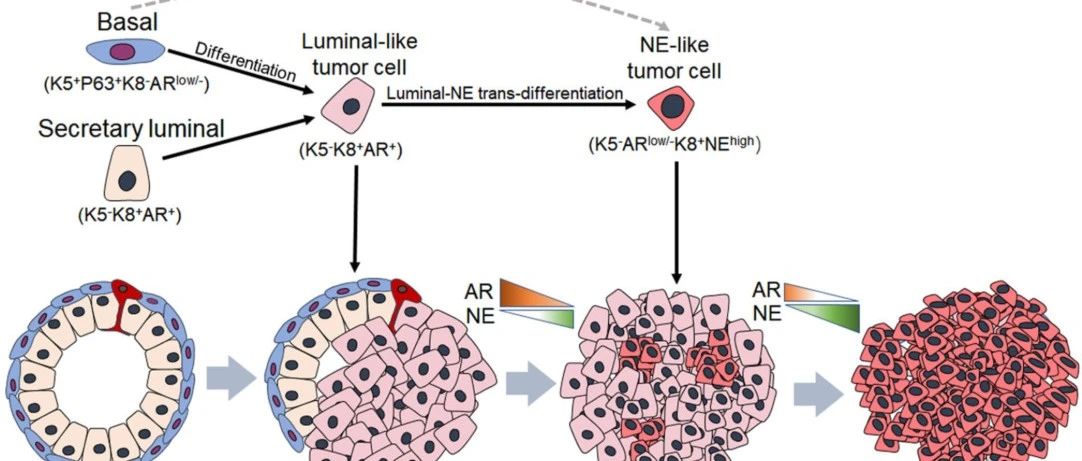

PART 4 基质细胞可通过分泌MMP3诱导上皮细胞分化改变

Fig 4:为了确定基质诱导的增殖是否改变了癌前BRCA1突变乳腺组织上皮细胞的分化,作者对上皮细胞进行再聚类,使用scEnergy方法识别具有前体细胞特性的细胞状态,结果发现BRCA1组basal、Luminal 1和2上皮细胞较对照组均具有较高的scEnergy,为了支持这一观点,BRCA1组basal上皮细胞表现出luminal特征角蛋白(KRT18、KRT8、KRT19)的转录增强,表明上皮细胞出现分化改变。作者进一步通过western blot方法验证了BRCA1组KRT19/KRT14双阳性basal细胞比例的增加。同时,Luminal 1细胞也表达basal的marker(KRT5、KRT14)及前体细胞的marker(ALDH1A3),进一步通过免疫荧光及Western得到了验证。那表达MMP3的成纤维细胞是否直接诱导了上皮细胞分化的改变呢?是的!!

- 1. 摘要

- 2. 文章主要内容

- PART 1 基础降维聚类分群

- PART 2 基质细胞可诱导BRCA1癌前乳腺组织的增殖

- PART 3 成纤维细胞来源的MMP3在体内以旁分泌的方式驱动BRCA1介导的乳腺肿瘤形成

- PART 4 基质细胞可通过分泌MMP3诱导上皮细胞分化改变

腾讯云开发者

扫码关注腾讯云开发者

领取腾讯云代金券

Copyright © 2013 - 2025 Tencent Cloud. All Rights Reserved. 腾讯云 版权所有

深圳市腾讯计算机系统有限公司 ICP备案/许可证号:粤B2-20090059 深公网安备号 44030502008569

腾讯云计算(北京)有限责任公司 京ICP证150476号 | 京ICP备11018762号 | 京公网安备号11010802020287

Copyright © 2013 - 2025 Tencent Cloud.

All Rights Reserved. 腾讯云 版权所有